Как подружить аутсорсинг и аутстаффинг с системами аутентификации

Системы идентификации и аутентификации (IDM или IAM) уже давно перестали быть чем-то экзотическим для специалистов ИТ- и ИБ-служб. Многие компании ставят IDM во главу своей системы информационной безопасности, ведь любая защищенная среда начинается с вопросов управления доступом. Тем не менее практика использования подобных решений обнажила и ряд проблем. Одна из них – взаимодействие компании, внедрившей IDM-систему, с аутсорсинговыми и аутстаффинговыми контрагентами, у которых IDM-решения может и не быть.Существует универсальный и эффективный вариант решения этой проблемы. При этом стоит отметить, что данный вопрос актуален прежде всего для довольно крупных компаний: именно у них нередки процессы, связанные с аутсорсингом или аутстаффингом.

Однако в настоящее время сфера применения этих двух схем взаимодействия организаций быстро расширяется, захватывая не только средние, но и совсем небольшие предприятия и так называемые деловые сети. И это является долгосрочной тенденцией развития многих рынков. Поэтому эффективная "трансграничная" реализация IDM действительно важна для компании любого размера.

Суть вопроса

При построении любой IDM-системы возникает необходимость интегрировать ее с доверенным источником информации. В подавляющем большинстве случаев таким источником выступает кадровая система предприятия – но она позволяет вести кадровое делопроизводство только по своим сотрудникам.

Получается, что IDM управляет доступом к информационным ресурсам компании лишь ее собственных работников. И как только наступает момент, когда к этим ресурсам должны получить доступ сотрудники предприятий-контрагентов, то обычно возникает ступор. Ведь кадровики никогда не возьмут на себя ответственность по ведению в своей кадровой системе еще каких-то сторонних лиц, не являющихся работниками компании и не связанных личными договорными обязательствами. Более того, кадровик и не располагает информацией о кадровых изменениях на другом предприятии. Естественно, ни ИБ-, ни ИТ-служба на себя такую долю ответственности брать также не будут. А при таком положении дел невозможно говорить об автоматизации управления доступом посредством IDM-системы.

Проблема кажется неразрешимой, но решение существует. Оно работает по принципу "все гениальное – просто". Принципиально важно осознать, что основным спорным моментом является вопрос ответственности – кто будет вести базу с данными сотрудниками? Кадры, служба ИТ или служба ИБ, или кто-то еще? На самом деле, именно этот "кто-то еще" и является ключевым элементом – нужно отдать управление доступом самой компании-контрагенту.

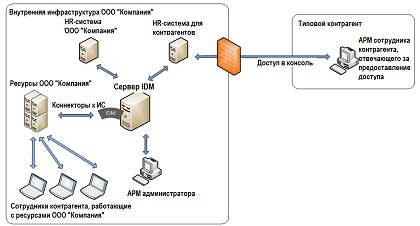

Ниже дана модель управления доступом при использовании IDM-решения с учетом такого принципа. Для примера будем говорить о вымышленной фирме "Компания".

Задача и решение

Задача: В "Компании" внедрена система IDM. Необходимо реализовать эффективный механизм предоставления доступа к ее ресурсам множеству предприятий-контрагентов. При этом создаваемый механизм должен предусматривать минимальное вовлечение служб "Компании" в процесс предоставления такого доступа. К тому же механизм реализации должен предусматривать для каждого контрагента свой набор информационных систем – и набор ролей в этих системах.

Кроме того, полномочные сотрудники "Компании" должны иметь возможность аудита выданных прав доступа сотрудникам контрагентов, а также механизм отзыва и/или корректировки этих прав.

Схема управления доступом при использовании IDM

Увеличить

Источник: Avanpost, 2012

Решение: В корпоративной сети "Компании" разворачивается программное обеспечение для кадрового учета сотрудников контрагентов. Это можно сделать используя как платное, так и бесплатное ПО. Данный этап имеет массу вариантов реализации, поэтому не будем останавливаться на нем подробно. Самое главное – чтобы такое решение способно было вести базу по сотрудникам с заданными атрибутами, а также имело встроенную систему разграничения полномочий.

Далее необходимо организовать удаленный доступ ответственных сотрудников компании-контрагента к ПО кадрового учета. Фактически такой доступ должен получать сотрудник кадровой службы контрагента. В некоторых случаях более эффективно, если таким сотрудником будет, например, руководитель проекта. В любом случае его основная задача – вносить и актуализировать в системе все необходимые данные своих сотрудников, которым предоставляется доступ.

Последним важным шагом является разработка и внедрение коннектора между существующей IDM-системой и данным программным обеспечением. Необходимо обратить внимание на то, чтобы существующее IDM-решение поддерживало одновременную работу с несколькими доверенными источниками информации о пользователях.

Сценарий предоставления доступа

Ответственный сотрудник контрагента ведет в консоли "HR-системы для контрагентов" информацию по своим сотрудникам, которые работают по договору аутсорсинга или аутстаффинга в "Компании". При необходимости получения доступа к тому или иному ресурсу он назначает данным сотрудникам роли или должности.

Сотрудник "Компании" – в описанном примере это администратор IDM, отвечающий за процесс предоставления доступа, – получает от IDM-системы необходимые уведомления о выходе на работу нового сотрудника контрагента и о необходимости согласовать ту или иную роль данному сотруднику.

Таким образом, приведенная схема позволяет решить поставленную задачу, при этом не нагружая дополнительной работой работников той компании, к ресурсам которой предоставляется доступ. Конечно, эта схема организации работы не является единственно возможной, но она явно может использоваться в качестве best practice при решении подобных задач.

Поделиться

Поделиться