«Двуликое послание»: хакеры нашли новый способ обхода почтовых фильтров через HTML

Киберпреступники активно используют новую тактику обхода почтовых шлюзов безопасности, внедряя вредоносные фишинговые ссылки, которые остаются незамеченными для традиционных песочниц. Эта изощренная схема распространена не в традиционном Outlook, а при использовании иных почтовых клиентов, например, для просмотра личной почты в Yandex, Gmail или Mail. Об этом CNews сообщили представители компании «Газинформсервис».

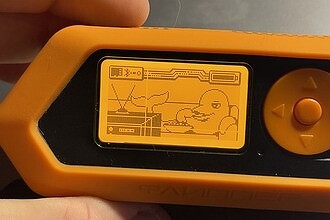

«В 2025 г. офисного сотрудника сложно удивить фишинговым письмом, замаскированным под официальное сообщение от банка. Особенно, когда в письме содержится призыв к действию, в духе "обновить информацию о своих счетах". Однако при тщательном изучении одного из "двуликих" писем выявляется следующее: выявлено злоупотребление условными операторами HTML, посредством которых эксплуатируется пост-условное отображение контента в почтовых клиентах, отличных от Microsoft Outlook. Злоумышленники используют условные элементы в HTML, в частности <!--[if mso]> и <!--[if !mso]>, для отображения разных ссылок в зависимости от почтового клиента или браузера», — сказала Ирина Дмитриева, киберэксперт и инженер-аналитик лаборатории исследований кибербезопасности компании «Газинформсервис».

Так, в Microsoft Outlook в электронном письме отображается безобидная ссылка, ведущая на официальный банковский домен, что позволяет обойти блокировки при проверках на наличие вредоносных URL-адресов.

Однако, когда то же самое письмо открывается в другом почтовом клиенте или браузере, содержимое меняется. Вместо безопасной ссылки появляется вредоносный URL, который перенаправляет пользователя на поддельный сайт для кражи учетных данных.

«Злоумышленники рассчитывают, что такое фишинговое письмо из банка при проверке личной почты в других клиентах приведет к открытию и успешному инфицированию хоста», — сказала киберэксперт.

Эта техника была задокументирована в 2019 г., но ее применение стало учащаться. Злоумышленники не вскрываются в излишне защищенных корпоративных средах, где Outlook проходит фильтрацию через шлюзы безопасности. Их основной интерес — открытие пользователем письма в браузер-клиенте почты, где песочница может не отработать. Многие организации и частные лица могут оказаться не подготовлены к таким угрозам.

«Подобная фишинговая кампания служит ярким напоминанием о растущей сложности ландшафта угроз. Важно сохранять бдительность даже в отношении малоизвестных и набирающих популярность методов атак. — сказала Дмитриева. — Организациям следует совершенствовать подходы к обеспечению безопасности электронной почты, информировать сотрудников о признаках фишинга и внедрять передовые системы обнаружения угроз, способные анализировать HTML-контент на наличие аномалий во всем теле писем. Для high-level корпоративной защиты в частном секторе оптимально рассмотреть внедрение коммерческого SOC с высококвалифицированными специалистами широкого профиля знаний».

Поделиться

Поделиться