Август 2013: троян-шпион для Linux и банковские трояны для Android-устройств

Компания «Доктор Веб» опубликовала обзор вирусной активности за август 2013 г. В начале месяца был обнаружен троян, устанавливающий на инфицированные компьютеры ПО от известного коммуникационного портала, а также вредоносная программа, взламывающая сайты, работающие под управлением популярных CMS. Во второй половине августа был обнаружен троян-шпион, представляющий серьезную опасность для пользователей ОС Linux.

Согласно статистическим сведениям, собранным на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, лидером среди всех выявленных угроз по-прежнему является Trojan.Loadmoney.1. Этой записью антивирусное ПО Dr.Web детектирует приложение для загрузки торрентов одноименной партнерской программы, которое также устанавливает на компьютеры пользователей различное ПО от известного российского коммуникационного портала. Кроме того, в начале августа специалистами «Доктор Веб» был обнаружен троян Trojan.LMclicker.1, предназначенный для накрутки показателей в партнерской программе Loadmoney, сообщили CNews в компании.

Второе место по распространенности занимает троян Trojan.Hosts.6815, модифицирующий на инфицированном компьютере файл hosts, который отвечает за трансляцию DNS-имен сайтов в их сетевые адреса. На третьем месте располагается IRC-бот BackDoor.IRC.Cirilico.119, за ним с небольшим отрывом следует Trojan.BtcMine.142 — вредоносная программа, использующая ресурсы инфицированного компьютера для добычи электронной валюты Bitcoin.

Двадцатка наиболее распространенных угроз, обнаруженных в августе на компьютерах пользователей при помощи лечащей утилиты Dr.Web CureIt!, представлена ниже:

- Trojan.LoadMoney.1 32564 3,94%

- Trojan.Hosts.6815 19553 2,37%

- BackDoor.IRC.Cirilico.119 17453 2,11%

- Trojan.BtcMine.142 17272 2,09%

- Trojan.Mods.2 14618 1,77%

- Trojan.MayachokMEM.7 13486 1,63%

- Trojan.DownLoad3.26006 9345 1,13%

- BackDoor.IRC.NgrBot.42 8018 0,97%

- Trojan.MayachokMEM.8 7193 0,87%

- Trojan.DownLoader9.19157 6977 0,84%

- Trojan.Mods.1 6821 0,83%

- Trojan.Fraudster.524 6230 0,75%

- Trojan.Hosts.6838 6098 0,74%

- BackDoor.Bulknet.963 5815 0,70%

- Win32.HLLP.Neshta 5673 0,69%

- Trojan.BtcMine.146 5416 0,66%

- Trojan.Winlock.8811 5409 0,65%

- BackDoor.Maxplus.24 5354 0,65%

- Win32.HLLW.Autoruner1.51068 5184 0,63%

- Trojan.Inject2.23 5160 0,62%

Численность ботнета, созданного злоумышленниками с использованием файлового вируса Win32.Rmnet.12, продолжает расти. В первой подсети среднесуточный прирост вновь инфицированных ПК составляет примерно 12 тыс. машин, во второй подсети — 10,5 тыс. В свою очередь, рост ботнета, состоящего из машин, инфицированных файловым вирусом Win32.Rmnet.16, также продолжается прежними темпами: в среднем ежесуточно к данной бот-сети присоединяется порядка 1,5 тыс. вновь инфицированных ПК.

Статистика распространения вредоносного модуля, детектируемого антивирусным ПО Dr.Web как Trojan.Rmnet.19, демонстрирует незначительный прирост: всего в течение августа было зафиксировано 685 новых случаев заражения, а общая численность бот-сети осталась примерно на прежнем уровне и составляет на 28 августа 5014 инфицированных компьютеров.

Постепенно увеличиваются и количественные показатели спам-ботнета BackDoor.Bulknet.739. Среднесуточное количество активно действующих ботов в данной сети практически не изменилось по сравнению с предыдущим месяцем и составило около 2,5 тыс., а среднее число регистрирующихся в сети вновь инфицированных ПК составило 500-600 рабочих станций в сутки.

Общая численность ботнета, созданного с использованием троянской программы BackDoor.Dande (вредоносная программа предназначена для кражи информации у представителей российских фармацевтических компаний), за месяц практически не претерпела изменений: в конце августа в нем насчитывалось 1279 инфицированных компьютеров.

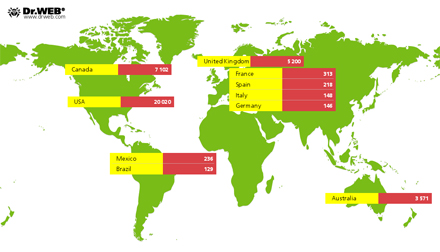

Практически не изменилось и количество Apple-совместимых компьютеров, инфицированных трояном BackDoor.Flashback.39: в конце августа общее число зараженных «маков» составило 38,8 тыс. Больше всего инфицированных машин зафиксировано на территории США (более 20 тыс.), на втором месте располагается Канада (свыше 7 тыс.), на третьем — Великобритания (5,2 тыс.). Далее следует Австралия с показателем 3,6 тыс. компьютеров, 313 пользователей зараженных «макинтошей» проживают во Франции, 236 — в Мексике, 218 — в Испании, 148 — в Италии, 146 — в Германии и 129 — в Бразилии. На территории России зафиксирован только один случай заражения BackDoor.Flashback.39.

География распространения трояна BackDoor.Flashback.39

В августе специалисты «Доктор Веб» провели исследование очередного трояна для операционной системы Linux, получившего название Linux.Hanthie. Данный троян, который также известен под названием Hand of Thief, позиционируется как бот класса FormGrabber и BackDoor для ОС Linux, имеющий механизмы антиобнаружения, скрытую автозагрузку, не требующий привилегий администратора, использующий стойкое шифрование для коммуникации с панелью управления (256 бит). Гибкая настройка бота осуществляется через файл конфигурации.

«После запуска троян блокирует доступ к адресам, с которых осуществляется установка обновлений или загрузка антивирусного ПО. В трояне предусмотрены средства противодействия анализу и запуску в изолированных и виртуальных окружениях. Текущая версия Linux.Hanthie не обладает какими-либо механизмами самокопирования, поэтому разработчики трояна в своих сообщениях на хакерских форумах рекомендуют распространять его с использованием методов социальной инженерии, — рассказали в «Доктор Веб». — Троян может работать в различных дистрибутивах Linux, в том числе Ubuntu, Fedora и Debian, и поддерживает восемь типов десктоп-окружений, например, GNOME и KDE».

Основной вредоносный функционал Linux.Hanthie заключается в перехвате и отправке злоумышленникам содержимого заполняемых пользователем форм. Троян позволяет встраивать граббер в популярные браузеры Mozilla Firefox, Google Chrome, Opera, а также действующие только под Linux браузеры Chromium и Ice Weasel. Кроме того, зловред реализует функции бэкдора, при этом трафик при обмене данными с управляющим сервером шифруется.

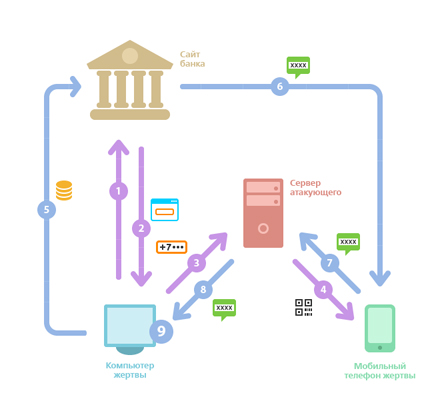

К важным новостям месяца в «Доктор Веб» также относят сообщения, касающиеся компьютерной безопасности в области банковской сферы. В материале известного специалиста по информационной безопасности, опубликованном в его блоге 19 августа, подробно рассмотрена схема атак на клиентов банков через их Android-устройства и компьютеры. Трояны, созданные при помощи конструктора Android-программ Perkele, способны обойти многофакторную аутентификацию, которую используют многие банки. Множество клиентов немецких банков стали жертвами мошенничества, инсталлировав на свои устройства вредоносную программу, присланную злоумышленниками под видом сертификата безопасности банка. Детально преступная схема выглядит следующим образом:

Когда жертва посещает веб-сайт своего банка (см. картинку выше, стрелка 1), троян (Zeus или Citadel, или любой другой) выполняет веб-инжект (встраивает код) в браузер жертвы (стрелка 2), предлагая пользователю ввести номер мобильного телефона и тип операционной системы (позиция 9). Эта информация передается обратно на атакующий сервер (стрелка 3), который направляет запрос браузеру жертвы (стрелка 4), побуждая жертву сканировать QR-код со своего мобильного устройства, чтобы якобы установить дополнительный защитный модуль, который на самом деле является вредоносной программой. Как только жертва сканирует QR-код, вредоносная программа загружается и устанавливается на мобильный телефон жертвы, что позволяет злоумышленникам перехватывать поступающие SMS. В этот момент вредоносная программа на компьютере жертвы автоматически инициирует финансовые операции со счета жертвы (стрелка 5). Когда банк отправляет SMS с одноразовым кодом (стрелка 6), троян его перехватывает и отправляет на сервер атакующего (стрелка 7), а вредоносный скрипт на устройстве жертвы получает код (стрелка 8) и завершает несанкционированные транзакции, пояснили в компании.

Помимо махинаций с денежными средствами, все большую популярность у киберпреступников приобретают различные мошеннические схемы торговли «виртуальным товаром», например «лайками» социальных сетей. Некоторые пользователи готовы платить реальные деньги за эти виртуальные «знаки внимания». Кроме того, «лайки» помогают фирмам продвигать товары или услуги на рынке: число «лайков», которыми отмечен тот или иной товар, повышают его популярность в глазах потенциальных покупателей. Злоумышленники торгуют фальшивыми учетными записями подписчиков Twitter и Instagram, используя для их создания необычную версию вредоносного ПО Trojan.PWS.Panda. Антивирусное ПО Dr.Web детектирует данную угрозу как Trojan.PWS.Panda.106.

Также в августе было зафиксировано распространение новой версии трояна семейства BackDoor.Maxplus, выполняющей функции кейлоггера и подключающей зараженный компьютер к созданной злоумышленниками пиринговой сети. Чтобы избежать детектирования антивирусным ПО, зловред использует нетривиальные способы маскировки. Запустившись на инфицированном устройстве, он копирует себя сразу в две директории, расположенные с нарушением алфавитного порядка. При этом названия исполняемых файлов BackDoor.Maxplus записаны в реестре справа налево, как в текстах, написанных на семитских языках (арабском, иврите). Сигнатура данной вредоносной программы также добавлена в вирусные базы Dr.Web.

Кроме того, в августе специалисты «Доктор Веб» обнаружили троян Trojan.WPCracker.1, предназначенный для взлома веб-сайтов, работающих под управлением популярных CMS.По данным компании, последний летний месяц оказался относительно спокойным в плане появления угроз для мобильных устройств. Так, в августе вирусные базы Dr.Web пополнились очередными записями для нескольких SMS-троянов семейства Android.SmsSend, которые служат для отправки премиум-сообщений на короткие номера и подписки абонентов на различные платные услуги. Кроме того, в течение месяца было зафиксировано большое число разнообразных коммерческих шпионских приложений, включая версии, которые предназначены для работы на iOS-устройствах, подвергавшихся процедуре jailbreak. Данные приложения опасны тем, что, будучи установленными злоумышленниками, способны скрытно от пользователя осуществлять мониторинг его активности, например, перехватывать SMS-сообщения, получать информацию о совершаемых звонках, отслеживать GPS-координаты и пересылать на удаленный сервер все собранные данные.

По версии «Доктор Веб», самыми распространенными вредоносными файлами в почтовом трафике в августе стали:

- Trojan.Winlock.8811 1,11%

- Trojan.PWS.Panda.4379 1,00%

- Trojan.Packed.24465 0,86%

- Trojan.Inject2.23 0,64%

- Trojan.PWS.Stealer.3243 0,53%

- Trojan.PWS.Panda.655 0,51%

- Trojan.PWS.Panda.547 0,46%

- Win32.HLLM.MyDoom.33808 0,44%

- Trojan.Proxy.25849 0,35%

- Trojan.DownLoader4.56255 0,35%

- Win32.HLLW.Autoruner.25074 0,33%

- Trojan.Spambot.12288 0,33%

- Trojan.PWS.Panda.786 0,29%

- Win32.HLLM.Beagle 0,29%

- Trojan.PWS.Stealer.946 0,26%

- Trojan.MulDrop4.35808 0,26%

- BackDoor.Comet.700 0,26%

- Win32.HLLM.MyDoom.54464 0,26%

- Trojan.DownLoad3.28161 0,26%

- Trojan.DownLoader9.40193 0,26%

В свою очередь, самыми популярными зловредами августа, обнаруженными на компьютерах пользователей, названы:

- Exploit.SWF.254 1,28%

- SCRIPT.Virus 1,11%

- Adware.Downware.915 0,85%

- Trojan.Fraudster.524 0,71%

- Trojan.LoadMoney.1 0,71%

- Adware.InstallCore.122 0,68%

- Adware.Downware.179 0,60%

- JS.IFrame.482 0,57%

- Tool.Unwanted.JS.SMSFraud.26 0,51%

- Adware.Downware.1328 0,40%

- Adware.Downware.1317 0,38%

- Trojan.InstallMonster.28 0,38%

- Adware.InstallCore.124 0,37%

- Tool.Skymonk.11 0,36%

- Adware.Toolbar.202 0,35%

- Adware.InstallCore.114 0,35%

- Tool.Unwanted.JS.SMSFraud.29 0,33%

- Trojan.Fraudster.394 0,32%

- Trojan.LoadMoney.17 0,31%

- Tool.Unwanted.JS.SMSFraud.10 0,30%

Поделиться

Поделиться