Грандиозная утечка материалов Intel. В Сеть выложены 20 ГБ секретных документов, исходных кодов и схем

Неизвестные киберпреступники выложили в публичный доступ 20 ГБ принадлежащих Intel конфиденциальных материалов, которые обычно распространяются среди партнеров на условиях неразглашения. Часть материалов защищена очень слабым паролем, а в исходном коде одной из микропрограмм нашли упоминание слова "backdoor".Грандиозная утечка

Неизвестные разместили в Сети конфиденциальные материалы, принадлежащие одному из крупнейших мировых производителей микропроцессоров – корпорации Intel. Среди них – различные схемы, техническая документация и исходный код ПО компании.

По словам опубликовавшего ссылку на архив с упомянутыми материалами в социальной сети Twitter пользователя Tillie Kottmann, называющего себя ИТ-консультантом из Швейцарии, материалы ему были переданы анонимным хакером, якобы взломавшим сервера Intel. Общий объем утекшей в Сеть информации составил 20 ГБ. Источник называет это лишь первой частью «слива».

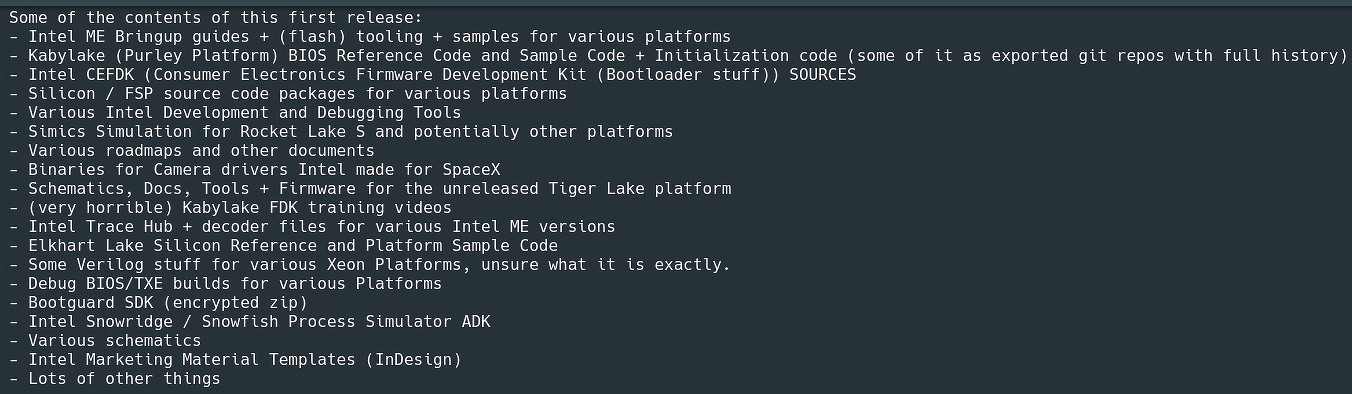

Если верить источнику, то в опубликованных материалах можно найти: руководство по развертыванию автономной подсистемы Intel Management Engine, а также инструменты для ее прошивки с примерами для различных платформ; исходный код, имеющий отношение к BIOS архитектуры Intel Kaby Lake; исходный код Intel CEFDK (Consumer Electronics Firmware Development Kit) – набора для разработки прошивок для потребительской электроники; различные инструменты разработки и отладки Intel; бинарные файлы для драйверов камеры Intel, которую корпорация разработала для SpaceX; схемы, документы, инструменты и прошивки для еще не выпущенной платформы Tiger Lake; симулятор процессов Snowridge/Snowfish; Simics-симуляция для Rocket Lake S и других платформ; код платформы Elkhart Lake и примеры; отладочные версии BIOS для различных платформ; отладочные сборки BIOS/TXE для различных платформ, различные дорожные карты Intel, схемы, шаблоны маркетинговых материалов, прочие документы и многое другое.

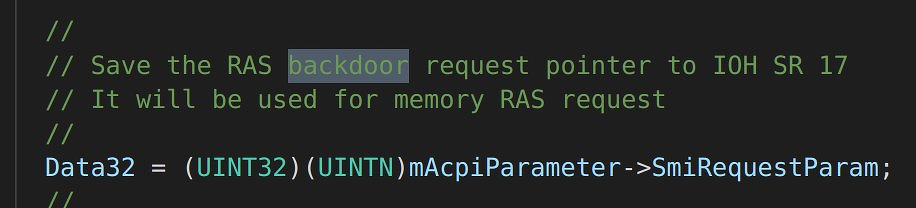

Tillie Kottmann в Twitter предположил, что в «слитом» коде могут присутствовать бэкдоры (backdoor), намеренно встроенные разработчиками из Intel. В доказательство пользователь привел фрагмент программного кода, в комментариях к которому действительно содержится слово “backdoor”. Однако, как отмечает издание The Register, приведенный фрагмент, скорее всего, предназначен для выявления и исправления ошибок памяти, нежели содержит реализацию бэкдора в смысле целенаправленно добавленной уязвимости для последующего доступа к системе.

Источник также отмечает, что утекшие файлы содержат архивы, которые возможно распаковать лишь, зная пароль. Причем пароль используется крайне ненадежный: “Intel123” или “intel123”. По его словам, пароль устанавливал не он, файлы попали к нему именно в таком виде.

Откуда злоумышленники взяли материалы

По версии Intel, «слитая» информация, скорее всего, была взята из Центра разработки и проектирования, который представляет собой закрытую библиотеку ресурсов для производителей компьютеров.

Доступ к центру предоставляется на условиях неразглашения (NDA) разработчикам прошивок и материнских плат под процессоры Intel. Представители корпорации считают, что некто, обладающий доступом к центру, скачал эти данные, а затем поделился ими.

The Register отмечает, что конфиденциальные материалы Intel, ставшие предметом утечки, могли быть получены с незащищенного сервера сети доставки контента (CDN) Akamai. Для поиска неправильно настроенного сервера злоумышленники предположительно использовали программу nmap. Кому именно принадлежит сервер, пока остается неизвестным.

Источник издания, знакомый с ходом внутреннего расследования Intel, рассказал, что в корпорации на данный момент не признают факт взлома, а оказавшиеся в Сети файлы могут быть устаревшими. Кроме того, утечка не содержит каких-либо личных или клиентских данных.

Поделиться

Поделиться