Обиженный Microsoft хакер опубликовал секрет превращения любого пользователя в админа. Работает во всех Windows

Обидевшийся на Microsoft исследователь безопасности сделал достоянием общественности эксплойт для новой уязвимости нулевого дня, которая может использоваться для локального повышения привилегий во всех поддерживаемых версиях Windows. По мнению специалиста, корпорация существенно недоплатила ему в рамках программы поиска ошибок в продуктах экосистемы Windows. Он не единственный, кто считает, что Microsoft стала скуповата на вознаграждения.Уязвимость нулевого дня в Windows

Исследователь безопасности Абдельхамид Насери (Abdelhamid Naceri) обнаружил уязвимость в операционной системе Windows, которая позволяет пользователю локальной машины легко получить права администратора, пишет Bleeping Computer. Она затрагивает все актуальные версии ОС Microsoft, в том числе Windows 10, Windows 11, Windows Server 2022.

Специалист разместил код эксплойта, подтверждающего наличие уязвимости, в публично доступном репозитории хостинга проектов Github. Причем Microsoft он предварительно не уведомил, вопреки общепринятой практике. Свой поступок он объяснил снижением размера выплат в рамках программы поиска уязвимостей (Bug Bounty).

Атака в обход патча

В рамках традиционного ежемесячного «вторника патчей» в ноябре 2021 г. Microsoft выпустила исправление уязвимости под идентификатором CVE-2021-41379, ранее выявленной Насери. Она позволяла повысить привилегии при помощи установщика Windows (Windows Installer) – подсистемы ОС, которая обеспечивает инсталляцию сторонних программ.

Изучив патч, Насери нашел способ обойти исправление. Кроме того, анализ позволил ему найти похожую, но более серьезную уязвимость нулевого дня.

«Этот [новый] вариант [уязвимости] был обнаружен во время анализа патча CVE-2021-41379, ошибка была исправлена некорректно. Вместо того, чтобы опубликовать способ обхода [исправления], я решил выложить именно этот вариант, поскольку он мощнее исходного», – объясняет Насери в сопровождающем код эксплойта материале.

По словам исследователя, несмотря на возможность настроить групповые политики ОС так, чтобы рядовые пользователи (с правами уровня Standard) не могли управлять установщиком Windows, это не спасает от предложенного им способа эксплуатации уязвимости.

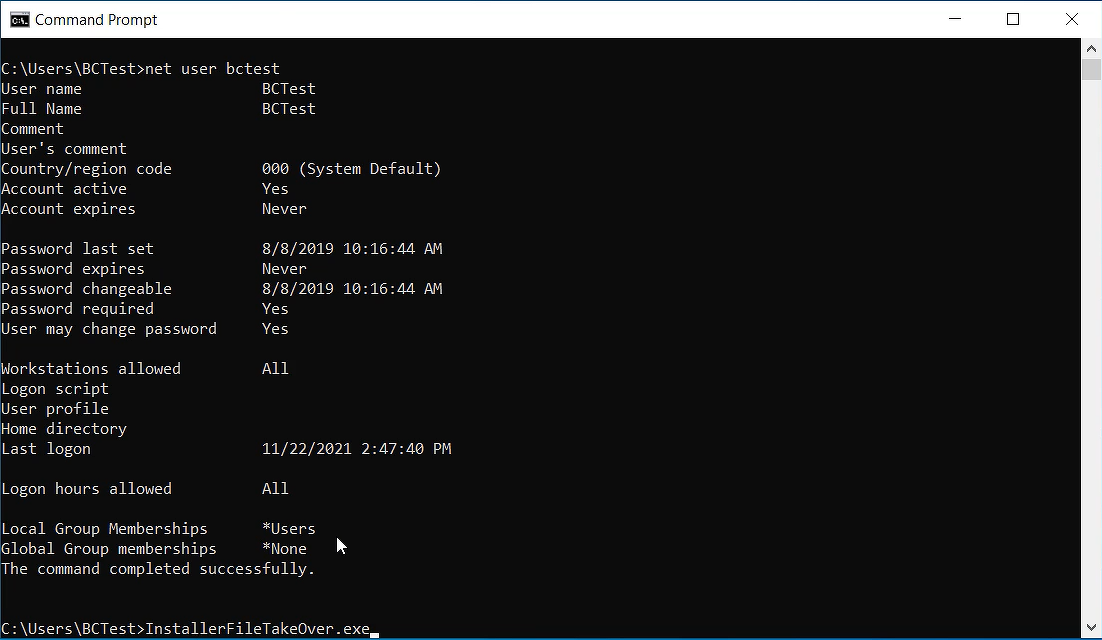

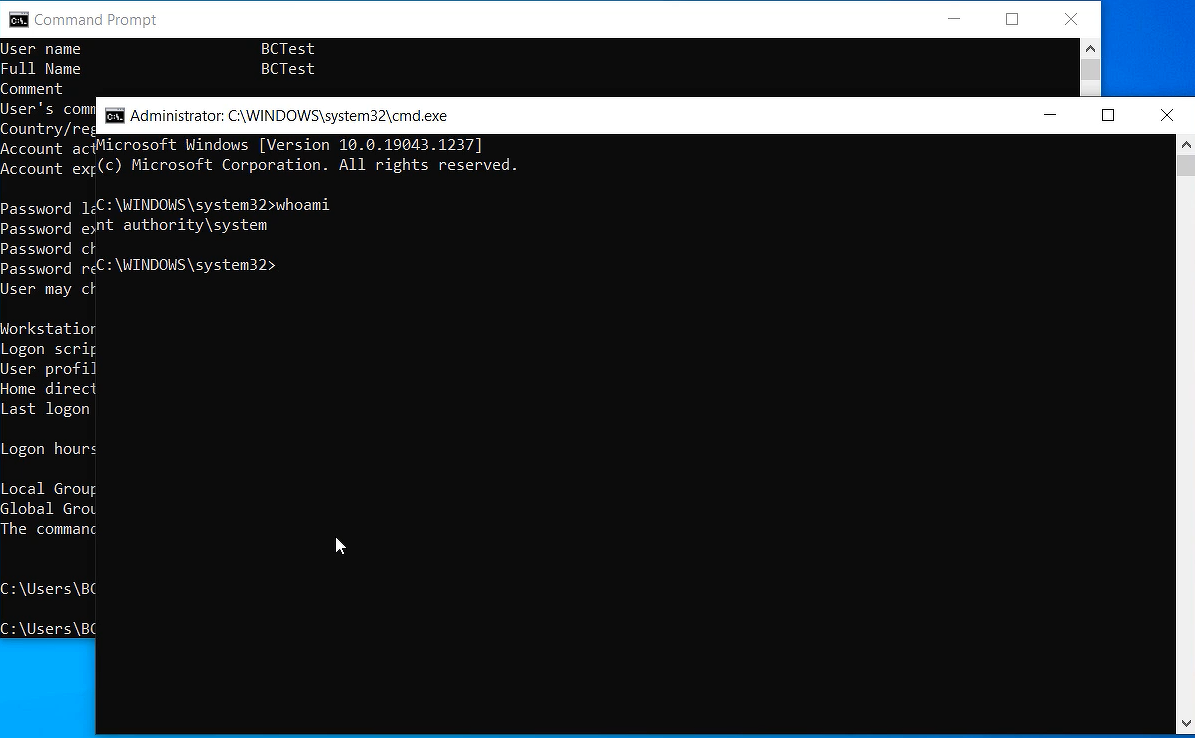

В Bleeping Computer протестировали эксплойт, подготовленный Насери. В качестве среды выполнения была использована свежайшая Windows 10 верссии 21H1 (сборка 19043.1348). Представители издания загрузили скомпилированный файл InstallerFileTakeOver.exe из репозитория Насери и запустили его из-под тестовой учетной записи с привилегиями Standard. По словам журналистов, программа отработала всего за несколько секунд, а после ее завершения полномочия текущего аккаунта были повышены до системного уровня (System).

Скупой платит дважды

В среде так называемых белых (не стремящихся нанести вред своими действиями) хакеров не принято публично раскрывать уязвимости нулевого дня – такие, патча для закрытия которых еще не существует. Ведь это ставит под угрозу безопасность всех подверженных уязвимости систем, а также наносит репутационный ущерб разработчику уязвимого продукта.

На вопрос журналистов о том, почему он раскрыл публике опасную уязвимость нулевого дня, Насери ответил, что принял такое решение в связи с уменьшением размера вознаграждения, выплачиваемого Microsoft в рамках программы Bug Bounty.

«Программа Microsoft испортилась в апреле 2020 г. Я бы не стал этого делать, если бы Microsoft не решила урезать выплаты», – пояснил специалист.

Как отмечает Bleeping Computer, озабоченность снижением размера выплат за нахождение багов выражает не только Насери.

К примеру, в июле 2020 г. специалист по безопасности Маркус Хатчинс (Marcus Hutchins) заявил в Twitter, что найденная им уязвимость нулевого дня обесценилась с $10 тыс. до $1 тыс., то есть в 10 раз.

В ноябре 2021 г. пользователь под псевдонимом rthhh, называющий себя исследователем безопасности системы виртуализации Microsoft Hyper-V, пожаловался в Twitter на то, что Microsoft переквалифицировала найденную им в гипервизоре уязвимость, по его мнению, необоснованно, заплатив в итоге всего $5 тыс. Напомним, что максимальная сумма вознаграждения в рамках программы по поиску «дыр» в Hyper-V составляет $250 тыс.

Руками не трогать

Абдельхамид Насери рекомендует не пытаться закрыть уязвимость самостоятельно, а ожидать выхода официального патча от Microsoft.

«Любая попытка исправить двоичный файл [установщика Windows] напрямую приведет к поломке подсистемы. Так что вам лучше подождать и посмотреть, как Microsoft снова налажает с патчем», – отмечает специалист.

Поделиться

Поделиться