–Я–∞–љ–і–µ–Љ–Є—П –њ–Њ—И–ї–∞ –љ–∞ —Г–±—Л–ї—М, –Њ–і–љ–∞–Ї–Њ –µ–µ —А–µ–Ј—Г–ї—М—В–∞—В—Л, –њ–Њ—Е–Њ–ґ–µ, –Њ—Б—В–∞–љ—Г—В—Б—П —Б –љ–∞–Љ–Є –љ–∞–≤—Б–µ–≥–і–∞. –Т—Б–ї–µ–і –Ј–∞ —А–µ–Ј–Ї–Њ –Є–Ј–Љ–µ–љ–Є–≤—И–µ–є—Б—П –Љ–Њ–і–µ–ї—М—О –≤–Ј–∞–Є–Љ–Њ–і–µ–є—Б—В–≤–Є—П –Љ–µ–ґ–і—Г –ї—О–і—М–Љ–Є –њ–µ—А–µ—Б—В—А–Њ–Є–ї–Є—Б—М –Ї–Є–±–µ—А–Љ–Њ—И–µ–љ–љ–Є–Ї–Є. –Ю–љ–Є —Б–Њ—Б—А–µ–і–Њ—В–Њ—З–Є–ї–Є—Б—М –љ–∞ —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ–ґ–µ–љ–µ—А–Є–Є –Є –∞—В–∞–Ї—Г—О—В –љ–µ –њ–µ—А–Є–Љ–µ—В—А –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–є, –∞ –Љ–Њ–±–Є–ї—М–љ—Л–µ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –µ–µ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤. –Ъ–∞–Ї –Њ—В–≤–µ—З–∞—О—В –љ–∞ —Н—В–Њ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л –њ–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Њ–±—Б—Г–і–Є–ї–Є —Г—З–∞—Б—В–љ–Є–Ї–Є –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ–љ–Њ–є CNews Conferences –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є–Є ¬Ђ–Ш–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–∞—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М 2021¬ї.

–Ю–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є вАФ –њ—А–Њ—Ж–µ—Б—Б –њ–Њ—Б—В–Њ—П–љ–љ—Л–є. –Ю–і–љ–∞–Ї–Њ –Њ—Ж–µ–љ–Є—В—М –Ї–∞—З–µ—Б—В–≤–Њ —Н—В–Њ–≥–Њ –њ—А–Њ—Ж–µ—Б—Б–∞ –і–Њ–≤–Њ–ї—М–љ–Њ —Б–ї–Њ–ґ–љ–Њ вАФ ¬Ђ–њ—А–∞–≤–Є–ї—М–љ—Л—Е¬ї –Љ–µ—В—А–Є–Ї –љ–µ —Б—Г—Й–µ—Б—В–≤—Г–µ—В, –≤ –Ї–∞–ґ–і–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є —Г–љ–Є–Ї–∞–ї—М–љ—Л–є –љ–∞–±–Њ—А –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–µ–є, –љ–∞—З–∞–ї —Б–≤–Њ–µ –≤—Л—Б—В—Г–њ–ї–µ–љ–Є–µ –Ш–ї—М—П –С–Њ—А–Є—Б–Њ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М —Б–ї—Г–ґ–±—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є ThyssenKrupp AG. –Э–∞–њ—А–Є–Љ–µ—А, –≤ –°–®–Р –Њ—Ж–µ–љ–Є–≤–∞—О—В –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–Є –Є–љ–≤–µ–љ—В–∞—А–Є–Ј–∞—Ж–Є–Є –Я–Ю, –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є—П, –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ –Є –∞–≤—В–Њ—А–Є–Ј–∞—Ж–Є–Є –Ї—А–Є—В–Є—З–µ—Б–Ї–Є –≤–∞–ґ–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤.

–°—Г—Й–µ—Б—В–≤—Г–µ—В –Љ–Њ–і–µ–ї—М –Ј—А–µ–ї–Њ—Б—В–Є –њ—А–µ–і–њ—А–Є—П—В–Є—П, –≤ –Ї–Њ—В–Њ—А–Њ–є –њ–Њ–Ї–∞–Ј–∞–љ–Њ, –Ї–∞–Ї –Љ–µ—В—А–Є–Ї–Є —Б–≤—П–Ј–∞–љ—Л —Б —А–∞–Ј–ї–Є—З–љ—Л–Љ–Є –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–∞–Љ–Є. –Ч–∞—В–µ–Љ –і–ї—П –Ї–∞–ґ–і–Њ–є –Љ–µ—В—А–Є–Ї–Є —Г—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–µ—В—Б—П —Ж–µ–ї–µ–≤–Њ–є –њ–Њ–Ї–∞–Ј–∞—В–µ–ї—М, —Б –Ї–Њ—В–Њ—А—Л–Љ —Б—А–∞–≤–љ–Є–≤–∞–µ—В—Б—П —В–µ–Ї—Г—Й–µ–µ –Ј–љ–∞—З–µ–љ–Є–µ. –Ф–Њ—Б—В–Є–ґ–µ–љ–Є–µ –Ї–∞–ґ–і–Њ–≥–Њ —Ж–µ–ї–µ–≤–Њ–≥–Њ –њ–Њ–Ї–∞–Ј–∞—В–µ–ї—П вАФ —Н—В–Њ –Њ—В–і–µ–ї—М–љ—Л–є –Ш–С-–њ—А–Њ–µ–Ї—В.

–Ъ–∞–Ї –Љ–µ–љ—П–µ—В—Б—П –Љ–Њ–і–µ–ї—М —Г–≥—А–Њ–Ј

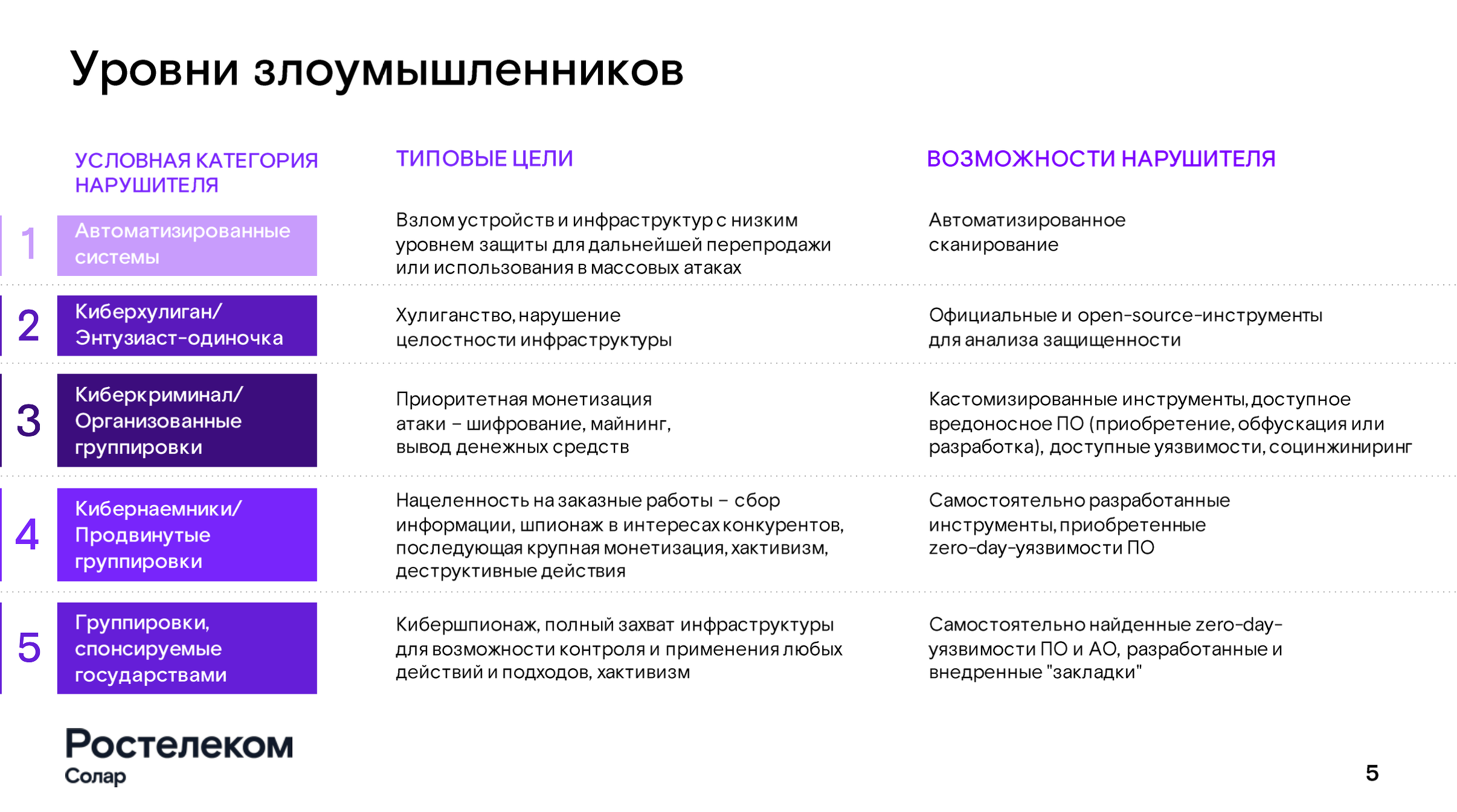

–Р—А—В–µ–Љ –Ъ–Є–ї—М–і—О—И–µ–≤, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –≥—А—Г–њ–њ—Л –њ—А–µ—Б–µ–є–ї–∞ Solar JSOC ¬Ђ–†–Њ—Б—В–µ–ї–µ–Ї–Њ–Љ-–°–Њ–ї–∞—А¬ї, —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Њ —В–Њ–Љ, –Ї–∞–Ї –Љ–µ–љ—П—О—В—Б—П –≤–µ–Ї—В–Њ—А—Л –Є —Б–њ–Њ—Б–Њ–±—Л –∞—В–∞–Ї –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤. –Ъ–Њ–Љ–њ–∞–љ–Є—П –њ—А–Њ–≤–µ–ї–∞ –∞–љ–∞–ї–Є–Ј –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤ —Г –Ї–ї–Є–µ–љ—В–Њ–≤ –≤ —А–∞–Љ–Ї–∞—Е —Б–µ—А–≤–Є—Б–∞ Solar JSOC, –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤, —А–∞—Б—Б–ї–µ–і—Г–µ–Љ—Л—Е –Ї–Њ–Љ–∞–љ–і–Њ–є Solar JSOC CERT, –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –љ–∞ honeypot –Є –њ–Њ–ї—Г—З–µ–љ–љ–Њ–є –≤ —Е–Њ–і–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–≥–Њ –Њ–±–Љ–µ–љ–∞. –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –≤—Л—П—Б–љ–Є–ї–Њ—Б—М, —З—В–Њ –Ї–≤–∞–ї–Є—Д–Є–Ї–∞—Ж–Є—П –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤ —А–∞—Б—В–µ—В, —Г—Б–ї–Њ–ґ–љ—П–µ—В—Б—П –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ—Л–є –Є–Љ–Є –Є–љ—Б—В—А—Г–Љ–µ–љ—В–∞—А–Є–є, —Г–≤–µ–ї–Є—З–Є–≤–∞–µ—В—Б—П —Б–Ї–Њ—А–Њ—Б—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –љ–Њ–≤—Л—Е —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є, —А–∞—Б—В–µ—В –≤—А–µ–Љ—П –њ—А–Є—Б—Г—В—Б—В–≤–Є—П –Ї–Є–±–µ—А–њ—А–µ—Б—В—Г–њ–љ–Є–Ї–Њ–≤ –≤ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А–µ.

–£—А–Њ–≤–љ–Є –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤

–Ш—Б—В–Њ—З–љ–Є–Ї: –†–Њ—Б—В–µ–ї–µ–Ї–Њ–Љ-–°–Њ–ї–∞—А, 2021

–Э–∞–Є–±–Њ–ї–µ–µ –њ–Њ–њ—Г–ї—П—А–љ—Л–Љ–Є —Б—А–µ–і–Є –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤ —Б—А–µ–і–љ–µ–≥–Њ —Г—А–Њ–≤–љ—П —П–≤–ї—П—О—В—Б—П —Д–Є—И–Є–љ–≥–Њ–≤—Л–µ –∞—В–∞–Ї–Є (74%) –Є –∞—В–∞–Ї–Є –љ–∞ –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П (20%). –Т 70% —Б–ї—Г—З–∞–µ–≤ –Њ–љ–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Љ–µ—Е–∞–љ–Є–Ј–Љ—Л –∞–≤—В–Њ–Ј–∞–≥—А—Г–Ј–Ї–Є. –Т 80% —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–Є–µ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В —З–µ—А–µ–Ј —Г–і–∞–ї–µ–љ–љ—Л–µ —Б–µ—А–≤–Є—Б—Л.

–У—А—Г–њ–њ–Є—А–Њ–≤–Ї–Є –≤—Л—Б–Њ–Ї–Њ–≥–Њ —Г—А–Њ–≤–љ—П –њ—А–µ–і–њ–Њ—З–Є—В–∞—О—В –∞—В–∞–Ї–Є –љ–∞ –≤–µ–±-–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П (45%), —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є—О —Г—П–Ј–≤–Є–Љ–Њ—Б—В–µ–є –њ–µ—А–Є–Љ–µ—В—А–∞ (32%). –Т 70% —Б–ї—Г—З–∞–µ–≤ –Њ–љ–Є –њ—А–Њ–љ–Є–Ї–∞—О—В –≤ –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Г —З–µ—А–µ–Ј —Б–Є—Б—В–µ–Љ–љ—Л–µ —Б–ї—Г–ґ–±—Л —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ —Г–і–∞–ї–µ–љ–љ—Л—Е —Б–µ—А–≤–Є—Б–Њ–≤ (60%).

–°–Њ—Ж–Є–∞–ї—М–љ–∞—П –Є–љ–ґ–µ–љ–µ—А–Є—П

–Р—А—В–µ–Љ –Ъ–Њ–Љ—П–≥–Є–љ, —Н–Ї—Б–њ–µ—А—В –њ–Њ —А–∞–Ј–≤–Є—В–Є—О —А–µ—И–µ–љ–Є–є –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є ¬Ђ–Ь–µ–≥–∞–§–Њ–љ¬ї, –Ј–∞—В—А–Њ–љ—Г–ї –Њ—З–µ–љ—М –∞–Ї—В—Г–∞–ї—М–љ—Г—О —В–µ–Љ—Г –±–Њ—А—М–±—Л —Б —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ–ґ–µ–љ–µ—А–Є–µ–є, –њ–Њ–ї—Г—З–Є–≤—И–µ–є —И–Є—А–Њ–Ї–Њ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–Є–µ –≤ –њ–Њ—Б–ї–µ–і–љ–µ–µ –≤—А–µ–Љ—П. –†–µ—И–µ–љ–Є—П –њ–Њ –±–Њ—А—М–±–µ —Б –љ–µ–є –љ–∞–Ј—Л–≤–∞—О—В—Б—П –∞–љ—В–Є—Д—А–Њ–і. –Т ¬Ђ–Ь–µ–≥–∞–§–Њ–љ¬ї –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –≥–Њ–ї–Њ—Б–Њ–≤–Њ–є –∞–љ—В–Є—Д—А–Њ–і. –Т–Њ-–њ–µ—А–≤—Л—Е, –Њ–њ–µ—А–∞—В–Њ—А –њ–Њ API –≤ —А–µ–ґ–Є–Љ–µ –Њ–љ–ї–∞–є–љ –Є–љ—Д–Њ—А–Љ–Є—А—Г–µ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П —Г—Б–ї—Г–≥–Є –Њ —Б–Њ–±—Л—В–Є—П—Е, –Ї–Њ—В–Њ—А—Л–µ –Љ–Њ–≥—Г—В –±—Л—В—М —Б–≤—П–Ј–∞–љ—Л —Б –Љ–Њ—И–µ–љ–љ–Є—З–µ—Б—В–≤–Њ–Љ. –Т–Њ-–≤—В–Њ—А—Л—Е, –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В—Б—П –±–ї–Њ–Ї–Є—А–Њ–≤–Ї–∞ –Р-–љ–Њ–Љ–µ—А–∞ –њ–Њ –њ–µ—А–Є–Љ–µ—В—А—Г —Б–µ—В–Є –Њ–њ–µ—А–∞—В–Њ—А–∞.

–Т-—В—А–µ—В—М–Є—Е, –≤—Л–Ј–Њ–≤—Л —Б –Р-–љ–Њ–Љ–µ—А–Њ–≤ –њ–µ—А–µ–љ–∞–њ—А–∞–≤–ї—П—О—В—Б—П –љ–∞ –≥–Њ–ї–Њ—Б–Њ–≤–Њ–є –њ–Њ—З—В–Њ–≤—Л–є —П—Й–Є–Ї –Ї–ї–Є–µ–љ—В–Њ–≤ —Д–Є–љ–∞–љ—Б–Њ–≤–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є. –Я—А–Є —Б–Њ–≤–µ—А—И–µ–љ–Є–Є –Љ–Њ—И–µ–љ–љ–Є—З–µ—Б–Ї–Њ–≥–Њ –Ј–≤–Њ–љ–Ї–∞, –Љ–Њ—И–µ–љ–љ–Є–Ї —Б–ї—Л—И–Є—В –Њ—В–≤–µ—В –Њ –љ–µ–і–Њ—Б—В—Г–њ–љ–Њ—Б—В–Є –∞–±–Њ–љ–µ–љ—В–∞ —Б –њ—А–µ–і–ї–Њ–ґ–µ–љ–Є–µ–Љ –Њ—Б—В–∞–≤–Є—В—М —Б–Њ–Њ–±—Й–µ–љ–Є–µ. –Ъ–ї–Є–µ–љ—В—Г —Д–Є–љ–∞–љ—Б–Њ–≤–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –љ–∞–њ—А–∞–≤–ї—П–µ—В—Б—П —Г–≤–µ–і–Њ–Љ–Є—В–µ–ї—М–љ–Њ–µ –°–Ь–° –Њ —В–Њ–Љ, —З—В–Њ –µ–Љ—Г –Ј–≤–Њ–љ–Є–ї–Є, –∞ –≤ —Д–Є–љ–∞–љ—Б–Њ–≤—Г—О –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—О вАУ —Г–≤–µ–і–Њ–Љ–ї–µ–љ–Є–µ (e-mail, SFTP –Є –і—А.) –Њ —В–Њ–Љ, —З—В–Њ –±—Л–ї–∞ –њ–Њ–њ—Л—В–Ї–∞ –≤—Л–Ј–Њ–≤–∞ –Ї–ї–Є–µ–љ—В—Г —Б –Њ–і–љ–Њ–≥–Њ –Є–Ј –Р-–љ–Њ–Љ–µ—А–Њ–≤.

–°–Є–≥–љ–∞–ї—Л –Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Њ–±—Г—З–µ–љ–Є—П —Ж–Є—Д—А–Њ–≤–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Ш—Б—В–Њ—З–љ–Є–Ї: –Ь–µ–≥–∞–§–Њ–љ, 2021

–Х—Й–µ –Њ–і–Є–љ —Б–њ–Њ—Б–Њ–± вАФ –Њ–±–Њ–≥–∞—Й–µ–љ–Є–µ –Ј–∞–≥–Њ–ї–Њ–≤–Ї–Њ–≤ http-–Ј–∞–њ—А–Њ—Б–Њ–≤ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є web-—А–µ—Б—Г—А—Б–Њ–≤ –Ј–∞–Ї–∞–Ј—З–Є–Ї–∞, –Ї–Њ—В–Њ—А–Њ–µ –њ–Њ–Ј–≤–Њ–ї–Є—В –њ—А–Њ–≤–µ—А–Є—В—М –ї–µ–≥–Є—В–Є–Љ–љ–Њ—Б—В—М MSISDN –Ї–ї–Є–µ–љ—В–∞ –љ–∞ —Б—В–Њ—А–Њ–љ–µ –Ј–∞–Ї–∞–Ј—З–Є–Ї–∞. –°–Њ —Б—В–Њ—А–Њ–љ—Л –Њ–њ–µ—А–∞—В–Њ—А–∞ –і–ї—П –Њ–±–Њ–≥–∞—Й–µ–љ–Є—П –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П —Е—Н—И-—Д—Г–љ–Ї—Ж–Є—П, —З—В–Њ–±—Л –Ї–ї–Є–µ–љ—В –љ–µ –Љ–Њ–≥ —Г–Ј–љ–∞—В—М MSISDN, –∞ –Љ–Њ–≥ —В–Њ–ї—М–Ї–Њ —Б–≤–µ—А–Є—В—М —Б —В–µ–Љ, –Ї–Њ—В–Њ—А—Л–є —Г–Ї–∞–Ј–∞–ї –∞–±–Њ–љ–µ–љ—В.

–Р—А—В–µ–Љ –Ъ–Њ–Љ—П–≥–Є–љ —В–∞–Ї–ґ–µ –љ–∞–њ–Њ–Љ–љ–Є–ї –Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –њ–Њ—Б—В–Њ—П–љ–љ–Њ–≥–Њ –Њ–±—Г—З–µ–љ–Є—П —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –њ—А–∞–≤–Є–ї–∞–Љ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Њ–± –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ–Њ–є –≤ ¬Ђ–Ь–µ–≥–∞–§–Њ–љ¬ї SA-–њ–ї–∞—В—Д–Њ—А–Љ–µ –њ–Њ –њ–Њ–≤—Л—И–µ–љ–Є—О –Њ—Б–≤–µ–і–Њ–Љ–ї–µ–љ–љ–Њ—Б—В–Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –≤ —Б—Д–µ—А–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —Б –њ–Њ–љ—П—В–љ—Л–Љ –Ј–∞–њ–Њ–Љ–Є–љ–∞—О—Й–Є–Љ—Б—П –Ї–Њ–љ—В–µ–љ—В–Њ–Љ –Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М—О –њ—А–Њ–≤–µ—А–Є—В—М –Ј–љ–∞–љ–Є—П.

–Ю—В–µ—З–µ—Б—В–≤–µ–љ–љ—Л–µ —А–µ—И–µ–љ–Є—П

–°–µ—А–≥–µ–є –Я–ї–Њ—В–Ї–Њ, –љ–∞—З–∞–ї—М–љ–Є–Ї –Њ—В–і–µ–ї–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Є –Є –Є–љ—В–µ–≥—А–∞—Ж–Є–Є –Э–Я–Я ¬Ђ–¶–Є—Д—А–Њ–≤—Л–µ —А–µ—И–µ–љ–Є—П¬ї, —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Њ —В–Њ–Љ, –Ї–∞–Ї –Њ–њ—В–Є–Љ–Є–Ј–Є—А–Њ–≤–∞—В—М –∞–љ–∞–ї–Є–Ј —В—А–∞—Д–Є–Ї–∞ –і–ї—П –≤—Л—П–≤–ї–µ–љ–Є—П —А–Є—Б–Ї–Њ–≤ –Ш–С. –°–Њ–≤—А–µ–Љ–µ–љ–љ—Л–Љ —А–µ—И–µ–љ–Є–µ–Љ —П–≤–ї—П–µ—В—Б—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –±—А–Њ–Ї–µ—А–∞ —Б–µ—В–µ–≤—Л—Е –њ–∞–Ї–µ—В–Њ–≤, –љ–∞ –Ї–Њ—В–Њ—А—Л–є –њ–Њ–і–∞–µ—В—Б—П —В—А–∞—Д–Є–Ї –Є–Ј —А–∞–Ј–љ—Л—Е —В–Њ—З–µ–Ї —Б–µ—В–Є. –Ю–љ —А–∞—Б–њ—А–µ–і–µ–ї—П–µ—В –µ–≥–Њ –њ–Њ —А–∞–Ј–љ—Л–Љ —Б–Є—Б—В–µ–Љ–∞–Љ –Ш–С. –≠—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В —А–µ—И–Є—В—М –њ—А–Њ–±–ї–µ–Љ—Г –Ї–∞–Ї —Б —В—А–µ–±—Г–µ–Љ—Л–Љ –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ–Љ —Б—А–µ–і—Б—В–≤ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —В–∞–Ї –Є —Б—А–µ–і—Б—В–≤ –Ш–Ґ-–∞–љ–∞–ї–Є–Ј–∞, –љ–µ –Њ–≥—А–∞–љ–Є—З–Є–≤–∞—В—М —З–Є—Б–ї–Њ —В–Њ—З–µ–Ї –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П. –Я—А–Є —Н—В–Њ–Љ –≤–ї–Є—П–љ–Є–µ –љ–∞ —А–∞–±–Њ—З—Г—О —Б–µ—В—М —Б–љ–Є–ґ–∞–µ—В—Б—П. –Я–Њ–≤—Л—И–∞–µ—В—Б—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П —Б—А–µ–і—Б—В–≤ DPI, —Г–≤–µ–ї–Є—З–Є–≤–∞–µ—В—Б—П —Б—А–Њ–Ї —Н–Ї—Б–њ–ї—Г–∞—В–∞—Ж–Є–Є —А–µ—И–µ–љ–Є–є, –њ–Њ–≤—Л—И–∞–µ—В—Б—П –Њ—В–Ї–∞–Ј–Њ—Г—Б—В–Њ–є—З–Є–≤–Њ—Б—В—М —Б–µ—В–Є.

–°–µ—А–≥–µ–є –Я–ї–Њ—В–Ї–Њ –њ–Њ–і—А–Њ–±–љ–Њ —А–∞—Б—Б–Љ–Њ—В—А–µ–ї –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ —Б—Ж–µ–љ–∞—А–Є–µ–≤ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –±—А–Њ–Ї–µ—А–∞ —Б–µ—В–µ–≤—Л—Е –њ–∞–Ї–µ—В–Њ–≤, –∞ —В–∞–Ї–ґ–µ —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Њ –њ—А–µ–і–ї–∞–≥–∞–µ–Љ–Њ–Љ –Ї–Њ–Љ–њ–∞–љ–Є–µ–є –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–Є. –Т —Б–њ–Є—Б–Ї–µ –њ—А–µ–Є–Љ—Г—Й–µ—Б—В–≤ DS Integrity вАФ –∞–њ–њ–∞—А–∞—В–љ–∞—П —А–µ–∞–ї–Є–Ј–∞—Ж–Є—П –≤—Б–µ–≥–Њ –Ј–∞—П–≤–ї–µ–љ–љ–Њ–≥–Њ —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї–∞: –Њ—В—Б—Г—В—Б—В–≤—Г—О—В —Б–љ–Є–ґ–µ–љ–Є–µ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—М–љ–Њ—Б—В–Є –Є –њ–Њ—В–µ—А—П —В—А–∞—Д–Є–Ї–∞; —Б–Њ—Е—А–∞–љ–µ–љ–Є–µ —Ж–µ–ї–Њ—Б—В–љ–Њ—Б—В–Є —Б–µ—Б—Б–Є–є –њ—А–Є —Д—А–∞–≥–Љ–µ–љ—В–∞—Ж–Є–Є —В—Г–љ–љ–µ–ї–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ —В—А–∞—Д–Є–Ї–∞: –љ–Є –Њ–і–Є–љ —Д—А–∞–≥–Љ–µ–љ—В —Б–µ—Б—Б–Є–Є –љ–µ –±—Г–і–µ—В —Г—В–µ—А—П–љ; –≤–µ—Б—М –Ј–∞—П–≤–ї–µ–љ–љ—Л–є —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В—Б—П –≤ —А–∞–Љ–Ї–∞—Е –±–∞–Ј–Њ–≤–Њ–є –ї–Є—Ж–µ–љ–Ј–Є–Є: –Њ—В—Б—Г—В—Б—В–≤—Г—О—В –Њ—В–і–µ–ї—М–љ—Л–µ –ї–Є—Ж–µ–љ–Ј–Є–Є –Є–ї–Є –Љ–Њ–і—Г–ї–Є –і–ї—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П —В–Њ–є –Є–ї–Є –Є–љ–Њ–є —Д—Г–љ–Ї—Ж–Є–Є. –Ґ–∞–Ї–ґ–µ –±—А–Њ–Ї–µ—А—Л —Б–µ—В–µ–≤—Л—Е –њ–∞–Ї–µ—В–Њ–≤ DS Integrity —А–∞–Ј—А–∞–±–Њ—В–∞–љ—Л –Є –њ—А–Њ–Є–Ј–≤–Њ–і—П—В—Б—П –љ–∞ —В–µ—А—А–Є—В–Њ—А–Є–Є –†–Њ—Б—Б–Є–Є, –≤–Ї–ї—О—З–µ–љ—Л –≤ –Х–і–Є–љ—Л–є —А–µ–µ—Б—В—А —А–Њ—Б—Б–Є–є—Б–Ї–Њ–є —А–∞–і–Є–Њ—Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ—А–Њ–і—Г–Ї—Ж–Є–Є (—Б—В–∞—В—Г—Б –Ґ–Ю–†–Я), –≤—Б—В—А–Њ–µ–љ–љ–Њ–µ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –≤–Ї–ї—О—З–µ–љ–Њ –≤ –Х–і–Є–љ—Л–є —А–µ–µ—Б—В—А —А–Њ—Б—Б–Є–є—Б–Ї–Є—Е –њ—А–Њ–≥—А–∞–Љ–Љ –і–ї—П —Н–ї–µ–Ї—В—А–Њ–љ–љ—Л—Е –≤—Л—З–Є—Б–ї–Є—В–µ–ї—М–љ—Л—Е –Љ–∞—И–Є–љ –Є –±–∞–Ј –і–∞–љ–љ—Л—Е.

–Ш–≤–∞–љ –І–µ—А–љ–Њ–≤, –Љ–µ–љ–µ–і–ґ–µ—А –њ–∞—А—В–љ–µ—А—Б–Ї–Њ–≥–Њ –Њ—В–і–µ–ї–∞ UserGate, —А–∞—Б—Б–Ї–∞–Ј–∞–ї, –Ї–∞–Ї–Є–µ –Ш–С-—А–µ—И–µ–љ–Є—П –Ї–Њ–Љ–њ–∞–љ–Є—П –≥–Њ—В–Њ–≤–∞ –њ—А–µ–і–Њ—Б—В–∞–≤–Є—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ –≤ –Ї–∞—З–µ—Б—В–≤–µ –∞–ї—М—В–µ—А–љ–∞—В–Є–≤—Л –Ј–∞—А—Г–±–µ–ґ–љ—Л–Љ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї—П–Љ. –†–µ—З—М –Є–і–µ—В –Њ –њ–ї–∞—В—Д–Њ—А–Љ–∞—Е –і–ї—П –Ј–∞—Й–Є—В—Л –Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л. –Ъ 2028 –≥. –і–ї—П –њ–Њ–ї—Г—З–µ–љ–Є—П —Б–µ—А—В–Є—Д–Є–Ї–∞—В–∞ –≤ –†–Њ—Б—Б–Є–Є –љ–∞–і–Њ –±—Г–і–µ—В –і–Њ–Ї–∞–Ј–∞—В—М –Њ—В–µ—З–µ—Б—В–≤–µ–љ–љ–Њ–µ –њ—А–Њ–Є—Б—Е–Њ–ґ–і–µ–љ–Є–µ –љ–µ —В–Њ–ї—М–Ї–Њ —Б–∞–Љ–Њ–є –њ–ї–∞—В—Д–Њ—А–Љ—Л, –љ–Њ –Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ—Л—Е –њ—А–Њ—Ж–µ—Б—Б–Њ—А–Њ–≤, –Љ–Є–Ї—А–Њ–Ї–Њ–љ—В—А–Њ–ї–ї–µ—А–Њ–≤ –Є –њ–∞–Љ—П—В–Є. UserGate —Г–ґ–µ –Ј–∞–љ–Є–Љ–∞–µ—В—Б—П –Њ–±–љ–Њ–≤–ї–µ–љ–Є–µ–Љ –≤—Б–µ—Е —Б–µ—А—В–Є—Д–Є–Ї–∞—В–Њ–≤, –њ–Њ–ї—Г—З–µ–љ–Є–µ–Љ —Г—А–Њ–≤–љ–µ–є –і–Њ–≤–µ—А–Є—П –Є –љ–Њ–≤—Л—Е –њ—А–Њ—Д–Є–ї–µ–є, –≤—Л–њ—Г—Б–Ї–∞–µ—В —Б–Њ–±—Б—В–≤–µ–љ–љ—Л–µ –∞–њ–њ–∞—А–∞—В–љ—Л–µ –њ–ї–∞—В—Д–Њ—А–Љ—Л —Б —Б—Г—Й–µ—Б—В–≤–µ–љ–љ–Њ –ї—Г—З—И–Є–Љ–Є —Е–∞—А–∞–Ї—В–µ—А–Є—Б—В–Є–Ї–∞–Љ–Є –Є –≤–љ–Њ—Б–Є—В –∞–њ–њ–∞—А–∞—В–љ—Л–µ –њ–ї–∞—В—Д–Њ—А–Љ—Л –≤ –†–µ–µ—Б—В—А –Ь–Є–љ–њ—А–Њ–Љ—В–Њ—А–≥–∞.

–Ю–љ —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Њ–± –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–Є, –Ї–Њ—В–Њ—А–Њ–µ –њ—А–µ–і–ї–∞–≥–∞–µ—В –Ї–Њ–Љ–њ–∞–љ–Є—П. ¬Ђ–Ь—Л —Б–∞–Љ–Є –њ—А–Њ–µ–Ї—В–Є—А—Г–µ–Љ –∞—А—Е–Є—В–µ–Ї—В—Г—А—Г, –і–µ–ї–∞–µ–Љ –Љ–∞—В–µ—А–Є–љ—Б–Ї—Г—О –њ–ї–∞—В—Г, –≤ –љ–∞—И–Є—Е –Є–Ј–і–µ–ї–Є—П—Е –љ–µ—В —В–µ–Љ–љ—Л—Е –њ—П—В–µ–љ, вАФ –≥–Њ–≤–Њ—А–Є—В –Ш–≤–∞–љ –І–µ—А–љ–Њ–≤. вАФ –Ь—Л –Њ—В–Ї–∞–Ј–∞–ї–Є—Б—М –Њ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –њ—А–Њ—Ж–µ—Б—Б–Њ—А–Њ–≤ Intel –Є AMD –Є –Њ–±–µ—Б–њ–µ—З–Є–ї–Є –њ–Њ–ї–љ—Г—О –њ—А–Њ–Ј—А–∞—З–љ–Њ—Б—В—М —Ж–Є–Ї–ї–∞ —А–∞–Ј—А–∞–±–Њ—В–Ї–Є –Є –Є–љ—Б–њ–µ–Ї—Ж–Є–Є –≤ –Є—Б–њ—Л—В–∞—В–µ–ї—М–љ—Л—Е –ї–∞–±–Њ—А–∞—В–Њ—А–Є—П—Е¬ї.

–Ш–С –Є–Ј –Њ–±–ї–∞–Ї–∞ –Є –љ–µ —В–Њ–ї—М–Ї–Њ

–Р–ї–µ–Ї—Б–µ–є –Р–љ–і—А–Є—П—И–Є–љ, —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–є –і–Є—А–µ–Ї—В–Њ—А Fortinet –†–Њ—Б—Б–Є—П –Є —Б—В—А–∞–љ—Л –°–Э–У, –љ–∞–њ–Њ–Љ–љ–Є–ї, —З—В–Њ —Ж–Є—Д—А–Њ–≤–Є–Ј–∞—Ж–Є—П –Ј–∞—В—А–Њ–љ—Г–ї–∞ –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –≤—Б–µ –Њ—В—А–∞—Б–ї–Є, –∞ –Ј–љ–∞—З–Є—В –≤–Њ–њ—А–Њ—Б—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є —Б—В–∞–љ–Њ–≤—П—В—Б—П –Ї–∞–Ї –љ–Є–Ї–Њ–≥–і–∞ –∞–Ї—В—Г–∞–ї—М–љ—Л–Љ–Є. ¬Ђ–С–µ–Ј–Њ–њ–∞—Б–љ–Є–Ї–Є —В—А–∞—В—П—В –Љ–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є –љ–∞ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤–Є—П —В—А–µ–±–Њ–≤–∞–љ–Є—П–Љ —А–µ–≥—Г–ї—П—В–Њ—А–Њ–≤, –Њ–і–љ–∞–Ї–Њ –љ–∞–і–Њ —Г–і–µ–ї—П—В—М –≤–љ–Є–Љ–∞–љ–Є–µ –Є –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є–Љ –Љ–µ—А–∞–Љ¬ї, вАФ –љ–∞–њ–Њ–Љ–љ–Є–ї –Р–ї–µ–Ї—Б–µ–є –Р–љ–і—А–Є—П—И–Є–љ. –≠—В–Њ –Њ—Б–Њ–±–µ–љ–љ–Њ –≤–∞–ґ–љ–Њ —Б–µ–є—З–∞—Б, –Ї–Њ–≥–і–∞ –Ї–Њ–Љ–њ–∞–љ–Є–Є –њ–µ—А–µ–≤–µ–ї–Є –±–Њ–ї—М—И–Њ–µ —З–Є—Б–ї–Њ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –љ–∞ —Г–і–∞–ї–µ–љ–љ—Г—О —А–∞–±–Њ—В—Г. –Ґ—А–∞–і–Є—Ж–Є–Њ–љ–љ—Л–µ –Љ–µ—В–Њ–і—Л –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є —Г–і–∞–ї–µ–љ–љ–Њ–є —А–∞–±–Њ—В—Л, –Ї–Њ–≥–і–∞ —Б–Њ—В—А—Г–і–љ–Є–Ї–Є –њ–Њ–і–Ї–ї—О—З–∞–ї–Є—Б—М –Ї –¶–Ю–Ф –Ї–Њ–Љ–њ–∞–љ–Є–Є, –љ–µ –≤—Б–µ–≥–і–∞ —Б–µ–±—П –Њ–њ—А–∞–≤–і—Л–≤–∞—О—В.

–Я–ї–∞—В—Д–Њ—А–Љ–∞ –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Ш—Б—В–Њ—З–љ–Є–Ї: Fortinet, 2021

–Т—Б–µ –±–Њ–ї—М—И–µ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–Є–µ –њ–Њ–ї—Г—З–∞–µ—В –њ—А–∞–Ї—В–Є–Ї–∞ —Б–µ–≥–Љ–µ–љ—В–∞—Ж–Є–Є –і–∞–љ–љ—Л—Е –Є –Ш–Ґ-–Є–љ—Д—А–∞—Б—В—А—Г–Ї—В—Г—А—Л –і–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л —Б–Њ—В—А—Г–і–љ–Є–Ї–Є –Љ–Њ–≥–ї–Є –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Є –Ї —З–∞—Б—В–љ–Њ–Љ—Г, –Є –Ї –њ—Г–±–ї–Є—З–љ–Њ–Љ—Г –Њ–±–ї–∞–Ї—Г. –Т —В–∞–Ї–Њ–Љ —Б–ї—Г—З–∞–µ –і–∞–ґ–µ –≤ —Б–ї—Г—З–∞–µ –њ–Њ—В–µ—А–Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–Љ —Б–≤–Њ–µ–≥–Њ –љ–Њ—Г—В–±—Г–Ї–∞ –Є–ї–Є –Љ–Њ–±–Є–ї—М–љ–Њ–≥–Њ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –і–∞–љ–љ—Л–µ –±—Г–і—Г—В –≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.

–Т—Б–µ —Н—В–Њ –њ—А–Є–≤–Њ–і–Є—В –Ї —А–∞—Б—И–Є—А–µ–љ–Є—О –Ї–Њ–љ—В—Г—А–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Ь–љ–Њ–≥–Є–µ –≤–µ–љ–і–Њ—А—Л —Г–ґ–µ –њ—А–µ–і–ї–∞–≥–∞—О—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–µ –Ш–С-—Б–µ—А–≤–Є—Б—Л –њ–Њ –њ–Њ–і–њ–Є—Б–Ї–µ. –Ю–і–љ–∞–Ї–Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є –≤—Б–µ —А–∞–≤–љ–Њ –њ—А–Є—Е–Њ–і–Є—В—Б—П –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М —А–∞–±–Њ—В—Г —Б–≤–Њ–Є—Е —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Ї–∞–Ї –≤ –і–Є—Б—В–∞–љ—Ж–Є–Њ–љ–љ–Њ–Љ, —В–∞–Ї –Є –≤ —Б—В–∞–љ–і–∞—А—В–љ–Њ–Љ —А–µ–ґ–Є–Љ–µ. –Ф–ї—П —Н—В–Њ–≥–Њ —А–∞–Ј—А–∞–±–Њ—В–∞–љ —Б—Ж–µ–љ–∞—А–Є–є Secure Access Service Edge (SASE), –Є –µ–≥–Њ —А–µ–∞–ї–Є–Ј–∞—Ж–Є—О —Г–ґ–µ –њ—А–µ–і–ї–∞–≥–∞—О—В –Љ–љ–Њ–≥–Є–µ –њ—А–Њ–Є–Ј–≤–Њ–і–Є—В–µ–ї–Є. –Э–∞–њ—А–Є–Љ–µ—А, Fortinet –њ—А–µ–і–ї–∞–≥–∞–µ—В —В–∞–Ї–Є–µ —А–µ—И–µ–љ–Є—П –≤ –∞–њ–њ–∞—А–∞—В–љ–Њ–Љ –Є –≤–Є—А—В—Г–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ–Њ–Љ –≤–Є–і–µ, –∞ —В–∞–Ї–ґ–µ –≤ –≤–Є–і–µ –Њ–±–ї–∞—З–љ–Њ–≥–Њ —Б–µ—А–≤–Є—Б–∞, –Ї–Њ—В–Њ—А—Л–є –Љ–Њ–ґ–µ—В —Г–њ—А–∞–≤–ї—П—В—М—Б—П –љ–µ —В–Њ–ї—М–Ї–Њ –Њ–њ–µ—А–∞—В–Њ—А–Њ–Љ, –љ–Њ –Є —Б–∞–Љ–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–µ–є. –Ґ–∞–Ї–ґ–µ –≤ —Б–Њ—Б—В–∞–≤ —А–µ—И–µ–љ–Є—П –≤—Е–Њ–і–Є—В –Љ–Њ–і—Г–ї—М FortiGuard, –Ї–Њ—В–Њ—А—Л–є –Њ–±–Љ–µ–љ–Є–≤–∞–µ—В—Б—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–µ–є —Б –і—А—Г–≥–Є–Љ–Є –Ш–С-–Ї–Њ–Љ–њ–∞–љ–Є—П–Љ–Є –і–ї—П –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ–≥–Њ –Њ–±–љ–Њ–≤–ї–µ–љ–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. ¬Ђ–°—А–µ–і—Б—В–≤–∞ —Б–≤—П–Ј–Є, —Б—А–µ–і—Б—В–≤–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –Њ–±–ї–∞—З–љ—Л–µ —Б–µ—А–≤–Є—Б—Л –њ–Њ—Б—В–µ–њ–µ–љ–љ–Њ –Њ–±—К–µ–і–Є–љ—П—О—В—Б—П, —З—В–Њ–±—Л –Ї–Њ–Љ–њ–∞–љ–Є–Є –љ–µ –Є—Б–њ—Л—В—Л–≤–∞–ї–Є –њ—А–Њ–±–ї–µ–Љ —Б –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–µ–є —А–∞–±–Њ—В—Л —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –≤ –Њ—Д–Є—Б–µ –Є–ї–Є –і–Њ–Љ–∞ –Є–ї–Є –њ–Њ–і–Ї–ї—О—З–µ–љ–Є–µ–Љ –њ–∞—А—В–љ–µ—А–Њ–≤¬ї, вАФ –≥–Њ–≤–Њ—А–Є—В –Р–ї–µ–Ї—Б–µ–є –Р–љ–і—А–Є—П—И–Є–љ.

¬Ђ–£–і–∞–ї–µ–љ–љ–∞—П —А–∞–±–Њ—В–∞ вАФ —Н—В–Њ –і–Њ—Б—В—Г–њ —Б –Њ–Ї–Њ–љ–µ—З–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Ї –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є —Б—А–µ–і–µ¬ї, вАФ –љ–∞–њ–Њ–Љ–љ–Є–ї –Ґ–Є–Љ—Г—А –У—Г—Б–µ–є–љ–Њ–≤, –Љ–µ–љ–µ–і–ґ–µ—А –њ–Њ–і–і–µ—А–ґ–Ї–Є –њ—А–Њ–і–∞–ґ ¬Ђ–°–Љ–∞—А—В –Ы–∞–є–љ –Ш–љ–Ї¬ї. –Ю–Ї–Њ–љ–µ—З–љ—Л–µ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –Љ–Њ–≥—Г—В –±—Л—В—М –ї–Є—З–љ—Л–Љ–Є –Є –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–Љ–Є. –Р–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є–µ –њ–µ—А–≤—Л—Е –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –љ–µ–≤–Њ–Ј–Љ–Њ–ґ–љ–Њ, –∞ –Ј–љ–∞—З–Є—В –Њ–љ–Є –љ–µ –і–Њ–ї–ґ–љ—Л —Б–ї—Г–ґ–Є—В—М –±–∞–Ј–Њ–є —Г–і–∞–ї–µ–љ–љ–Њ–є —А–∞–±–Њ—В—Л. –Э–Њ —Б —Н–Ї–Њ–љ–Њ–Љ–Є—З–µ—Б–Ї–Њ–є —В–Њ—З–Ї–Є –Ј—А–µ–љ–Є—П –Є—Е –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –≤—Л–≥–Њ–і–љ–Њ. –Ъ–Њ—А–њ–Њ—А–∞—В–Є–≤–љ—Л–µ —Г—Б—В—А–Њ–є—Б—В–≤–∞ –Љ–Њ–ґ–љ–Њ –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞—В—М, –љ–Њ —А–∞—Б—Е–Њ–і—Л –љ–∞ –Є—Е –њ—А–Є–Њ–±—А–µ—В–µ–љ–Є–µ –Љ–Њ–≥—Г—В –±—Л—В—М –Њ—З–µ–љ—М –Ј–љ–∞—З–Є—В–µ–ї—М–љ—Л–Љ–Є.

–Ф–Њ—Б—В—Г–њ –Ї –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є —Б—А–µ–і–µ —З–∞—Й–µ –≤—Б–µ–≥–Њ –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В—Б—П –Є–ї–Є —З–µ—А–µ–Ј VPN, –Є–ї–Є —Б –њ–Њ–Љ–Њ—Й—М—О RDP. –° —В–Њ—З–Ї–Є –Ј—А–µ–љ–Є—П –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –∞–і–Љ–Є–љ–Є—Б—В—А–Є—А–Њ–≤–∞–љ–Є—П –њ—А–µ–і–њ–Њ—З—В–Є—В–µ–ї–µ–љ –і–Њ—Б—В—Г–њ –Ї –≤–Є—А—В—Г–∞–ї—М–љ—Л–Љ —А–∞–±–Њ—З–Є–Љ –Љ–µ—Б—В–∞–Љ –Є–ї–Є –≤–Є—А—В—Г–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л–Љ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П–Љ. –°–∞–Љ—Г –њ—А–Њ—Ж–µ–і—Г—А—Г –і–Њ—Б—В—Г–њ–∞ –Љ–Њ–ґ–љ–Њ –Њ–±–µ–Ј–Њ–њ–∞—Б–Є—В—М –Є–ї–Є —Б –њ–Њ–Љ–Њ—Й—М—О —И–ї—О–Ј–∞ –љ–∞ –Ї–∞–љ–∞–ї–∞—Е —Б–≤—П–Ј–Є, –Є–ї–Є —Б –њ–Њ–Љ–Њ—Й—М—О –∞–≥–µ–љ—В–∞ –љ–∞ —А–∞–±–Њ—З–µ–є —Б—В–∞–љ—Ж–Є–Є. –Я—А–Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є —Г–і–∞–ї–µ–љ–љ–Њ–≥–Њ –і–Њ—Б—В—Г–њ–∞ –њ—А–µ–і–њ–Њ—З—В–Є—В–µ–ї—М–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –∞–≥–µ–љ—В. –Ґ–Є–Љ—Г—А –У—Г—Б–µ–є–љ–Њ–≤ –њ–Њ–і—З–µ—А–Ї–љ—Г–ї, —З—В–Њ –њ—А–Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є —Г–і–∞–ї–µ–љ–љ–Њ–≥–Њ –≤—Б—В—А–Њ–µ–љ–љ—Л—Е —Б—А–µ–і—Б—В–≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –љ–µ–і–Њ—Б—В–∞—В–Њ—З–љ–Њ.

–Ґ–µ—Е–љ–Њ–ї–Њ–≥–Є—П DeviceLock Virtual DLP

–Ш—Б—В–Њ—З–љ–Є–Ї: –°–Љ–∞—А—В –Ы–∞–є–љ –Ш–љ–Ї, 2021

–Ґ–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ, –і–ї—П –Њ–њ—В–Є–Љ–∞–ї—М–љ–Њ–є —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є –Ј–∞—Й–Є—В—Л –Њ—В —Г—В–µ—З–µ–Ї –і–∞–љ–љ—Л—Е –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л –Љ–∞—Б—И—В–∞–±–Є—А—Г–µ–Љ–Њ–µ DLP, —В–µ—А–Љ–Є–љ–∞–ї—М–љ—Л–є –і–Њ—Б—В—Г–њ –Ї —А–∞–±–Њ—В–µ —Б –і–∞–љ–љ—Л–Љ–Є, –≤–Є—А—В—Г–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л–µ —А–∞–±–Њ—З–Є–µ —Б—В–Њ–ї—Л/–њ—А–Є–ї–Њ–ґ–µ–љ–Є—П, —Е–Њ—Б—В–Њ–≤–Њ–µ DLP –і–ї—П –њ–Њ–ї–љ–Њ—Ж–µ–љ–љ–Њ–≥–Њ –Ї–Њ–љ—В—А–Њ–ї—П –Є –∞–≥–µ–љ—В DLP –љ–∞ —В–µ—А–Љ–Є–љ–∞–ї—М–љ–Њ–Љ —Б–µ—А–≤–µ—А–µ. –Ю–љ –њ—А–µ–і–ї–Њ–ґ–Є–ї –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —В–µ—Е–љ–Њ–ї–Њ–≥–Є—О DeviceLock Virtual DLP, –Ї–Њ—В–Њ—А–∞—П –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В –њ–Њ–ї–љ–Њ—Ж–µ–љ–љ–Њ–µ DLP –≤ —А–µ–∞–ї—М–љ–Њ–Љ –≤—А–µ–Љ–µ–љ–Є.

–Ґ–Њ—В–∞–ї—М–љ—Л–є –Ї–Њ–љ—В—А–Њ–ї—М

–Ф–∞–љ–Є–Є–ї –С–Њ—А–Є—Б–ї–∞–≤—Б–Ї–Є–є, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –Њ—В–і–µ–ї–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Є ¬Ђ–Р—В–Њ–Љ –С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М¬ї, –љ–∞–њ–Њ–Љ–љ–Є–ї –Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –Ї–Њ–љ—В—А–Њ–ї—П –Ј–∞ —Б–Њ—В—А—Г–і–љ–Є–Ї–∞–Љ–Є –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є. –Ю—Б–Њ–±–µ–љ–љ–Њ –∞–Ї—В—Г–∞–ї—М–љ–Њ–є —Н—В–∞ –њ—А–Њ–±–ї–µ–Љ–∞ —Б—В–∞–ї–∞ –≤ —Г—Б–ї–Њ–≤–Є—П—Е –њ–µ—А–µ—Е–Њ–і–∞ –љ–∞ —Г–і–∞–ї–µ–љ–љ—Г—О —А–∞–±–Њ—В—Г. –Ъ–Њ–Љ–њ–∞–љ–Є—П —А–∞–Ј—А–∞–±–Њ—В–∞–ї–∞ —А–µ—И–µ–љ–Є–µ StaffCop, –Ї–Њ—В–Њ—А–Њ–µ –Њ–±—К–µ–і–Є–љ—П–µ—В –≤ —Б–µ–±–µ —Б–Є—Б—В–µ–Љ—Г —Г—З–µ—В–∞ —А–∞–±–Њ—З–µ–≥–Њ –≤—А–µ–Љ–µ–љ–Є, —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є—П –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤ –Є –Њ—Ж–µ–љ–Ї–Є —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В–Є –њ–µ—А—Б–Њ–љ–∞–ї–∞. –†–µ—И–µ–љ–Є–µ —А–∞–±–Њ—В–∞–µ—В –њ–Њ –Ї–ї–∞—Б—Б–Є—З–µ—Б–Ї–Њ–є –Ї–ї–Є–µ–љ—В-—Б–µ—А–≤–µ—А–љ–Њ–є –Љ–Њ–і–µ–ї–Є: –љ–∞ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞—Е –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є —Г—Б—В–∞–љ–∞–≤–ї–Є–≤–∞—О—В—Б—П —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ –∞–≥–µ–љ—В—Л. StaffCop –Њ–±–µ—Б–њ–µ—З–Є–≤–∞–µ—В —В–Њ—В–∞–ї—М–љ—Л–є –Ї–Њ–љ—В—А–Њ–ї—М –і–µ–є—Б—В–≤–Є–є –Ј–∞ –Я–Ъ: –≤–µ–±-—В—А–∞—Д–Є–Ї, –њ–Њ—З—В—Г –Є –Љ–µ—Б—Б–µ–љ–і–ґ–µ—А—Л, —Б–Ї—А–Є–љ—И–Њ—В—Л —Н–Ї—А–∞–љ–∞, –њ–µ—З–∞—В—М, —Д–∞–є–ї–Њ–≤—Л–µ –Њ–њ–µ—А–∞—Ж–Є–Є, –Ј–≤—Г–Ї –Љ–Є–Ї—А–Њ—Д–Њ–љ–∞, —Б–љ–Є–Љ–Ї–Є —Б –≤–µ–±-–Ї–∞–Љ–µ—А—Л, –≤–≤–Њ–і —Б –Ї–ї–∞–≤–Є–∞—В—Г—А—Л, USB-—Г—Б—В—А–Њ–є—Б—В–≤–∞ –Є —В.–і.

–Ъ–Њ–љ—В—А–Њ–ї—М –і–µ–є—Б—В–≤–Є–є —Б–Њ—В—А—Г–і–љ–Є–Ї–∞

–Ш—Б—В–Њ—З–љ–Є–Ї: –Р—В–Њ–Љ –С–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М, 2021

–Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, —Б –њ–Њ–Љ–Њ—Й—М—О StaffCop –Љ–Њ–ґ–љ–Њ –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М –љ–µ —В–Њ–ї—М–Ї–Њ, —Б–Ї–Њ–ї—М–Ї–Њ –≤—А–µ–Љ–µ–љ–Є —Б–Њ—В—А—Г–і–љ–Є–Ї –њ—А–Њ–≤–µ–ї –Ј–∞ –Ї–Њ–Љ–њ—М—О—В–µ—А–Њ–Љ, –љ–Њ –Є –љ–∞—Б–Ї–Њ–ї—М–Ї–Њ —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ –Њ–љ —А–∞–±–Њ—В–∞–ї. –Э–∞–њ—А–Є–Љ–µ—А, —Б–Ї–Њ–ї—М–Ї–Њ –≤—А–µ–Љ–µ–љ–Є –Ї–Њ–Љ–њ—М—О—В–µ—А –±—Л–ї –≤–Ї–ї—О—З–µ–љ, –љ–Њ –Є–Љ –љ–Є–Ї—В–Њ –љ–µ –њ–Њ–ї—М–Ј–Њ–≤–∞–ї—Б—П. StaffCop —В–∞–Ї–ґ–µ –њ–Њ–Љ–Њ–≥–∞–µ—В –њ—А–Њ–≤–Њ–і–Є—В—М —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є—П –њ—Г—В–µ–Љ –њ–Њ–Є—Б–Ї–∞ –њ–Њ –Ј–∞–і–∞–љ–љ—Л–Љ –∞—В—А–Є–±—Г—В–∞–Љ —Б–Њ–Њ–±—Й–µ–љ–Є–є –∞ –њ–Њ—З—В–µ, –Љ–µ—Б—Б–µ–љ–і–ґ–µ—А–∞—Е, —Г–і–∞–ї–µ–љ–љ—Л—Е —Д–∞–є–ї–∞—Е. –° –њ–Њ–Љ–Њ—Й—М—О —Б–Є—Б—В–µ–Љ—Л –Љ–Њ–ґ–љ–Њ –≤—Л—П–≤–Є—В—М —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –Є—Й—Г—В —Б–µ–±–µ —А–∞–±–Њ—В—Г –Є–ї–Є, –љ–∞–њ—А–Є–Љ–µ—А, –њ—Л—В–∞—О—В—Б—П –њ—А–Њ–і–∞—В—М –њ–Њ—Е–Є—Й–µ–љ–љ–Њ–µ —Г –Ї–Њ–Љ–њ–∞–љ–Є–Є –Є–Љ—Г—Й–µ—Б—В–≤–Њ. –Я–Њ —Б–ї–Њ–≤–∞–Љ –Ф–∞–љ–Є–Є–ї–∞ –С–Њ—А–Є—Б–ї–∞–≤—Б–Ї–Њ–≥–Њ, 97% –≤–љ–µ–і—А–µ–љ–Є–є StaffCop –Њ–Ї—Г–њ–Є–ї–Є—Б—М –Љ–µ–љ–µ–µ —З–µ–Љ –Ј–∞ 2 –Љ–µ—Б—П—Ж–∞.

–Ъ–∞–Ї –Њ–±–µ—Б–њ–µ—З–Є—В—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М

–Ю —В–Њ–Љ, –Ї–∞–Ї –Њ—А–≥–∞–љ–Є–Ј–Њ–≤–∞–љ–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —А–Є—Б–Ї–∞–Љ–Є –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є, —А–∞—Б—Б–Ї–∞–Ј–∞–ї –≠–і—Г–∞—А–і –°–µ—А–≥–Є–µ–љ–Ї–Њ, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –љ–∞–њ—А–∞–≤–ї–µ–љ–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Ь–Њ—Б–Ї–Њ–≤—Б–Ї–Њ–є –С–Є—А–ґ–Є. –Э–∞—З–Є–љ–∞–µ—В—Б—П –≤—Б–µ —Б –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—П –Ї–Њ–љ—В–µ–Ї—Б—В–∞ вАФ –≤—Л–і–µ–ї–µ–љ–Є—П –Њ–±–ї–∞—Б—В–Є —Г–њ—А–∞–≤–ї–µ–љ–Є—П —А–Є—Б–Ї–∞–Љ–Є –њ—А–Њ—Ж–µ—Б—Б–∞ –Ш–С, –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ–Њ–є —Б—В—А—Г–Ї—В—Г—А—Л, –њ–Њ—А—П–і–Ї–∞ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤, –љ–∞–Ј–љ–∞—З–µ–љ–Є—П –Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ—Л—Е –Є –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г—О—Й–Є—Е –њ—А–Њ—Ж–µ—Б—Б —Г–њ—А–∞–≤–ї–µ–љ–Є—П —А–Є—Б–Ї–∞–Љ–Є –Є —В.–і. –Ч–∞—В–µ–Љ –Љ–Њ–ґ–љ–Њ –њ–µ—А–µ—Е–Њ–і–Є—В—М –Ї —Д–Њ—А–Љ–Є—А–Њ–≤–∞–љ–Є—О –Ї—А–Є—В–µ—А–Є–µ–≤ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤ –Ш–С, –Њ—В–љ–µ—Б–µ–љ–Є—П –Є—Е –Ї —В–Њ–Љ—Г –Є–ї–Є –Є–љ–Њ–Љ—Г —Г—А–Њ–≤–љ—О –Є –њ—А.

–Ъ –њ—А–Њ—Ж–µ–і—Г—А–µ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤ –Є –≤–µ—А–Њ—П—В–љ–Њ—Б—В–Є –Є—Е —А–µ–∞–ї–Є–Ј–∞—Ж–Є–Є, –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є, –∞–љ–∞–ї–Є–Ј–∞, –Њ—Ж–µ–љ–Ї–Є —Г—Й–µ—А–±–∞ –њ—А–Є–≤–ї–µ–Ї–∞—О—В—Б—П —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л —А–∞–Ј–љ—Л—Е –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є–є. –Я–Њ—Б–ї–µ –Њ–±—А–∞–±–Њ—В–Ї–Є —А–Є—Б–Ї–Њ–≤ –Њ—Ж–µ–љ–Є–≤–∞–µ—В—Б—П —Н—Д—Д–µ–Ї—В–Є–≤–љ–Њ—Б—В—М –њ—А–Є–љ—П—В—Л—Е –Љ–µ—А –Є –љ–∞ –Њ—Б–љ–Њ–≤–µ —Н—В–Њ–≥–Њ –∞–љ–∞–ї–Є–Ј–∞ –≤ –Љ–Њ–і–µ–ї—М —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Є–Љ–Є –≤–љ–Њ—Б—П—В—Б—П –Є–Ј–Љ–µ–љ–µ–љ–Є—П.

–Э–∞ –Ь–Њ—Б–Ї–Њ–≤—Б–Ї–Њ–є –С–Є—А–ґ–µ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ —А–Є—Б–Ї–∞–Љ–Є –Ш–С –≤—Б—В—А–Њ–µ–љ–Њ –≤ –Х–і–Є–љ—Г—О —Б–Є—Б—В–µ–Љ—Г —Г–њ—А–∞–≤–ї–µ–љ–Є—П —Д–Є–љ–∞–љ—Б–Њ–≤—Л–Љ–Є –Є –љ–µ—Д–Є–љ–∞–љ—Б–Њ–≤—Л–Љ–Є —А–Є—Б–Ї–∞–Љ–Є. –Ч–∞ –≤—Б–µ –≤—А–µ–Љ—П —А–∞–±–Њ—В—Л –љ–µ –±—Л–ї–Њ —Б–ї—Г—З–∞–µ–≤, –Ї–Њ–≥–і–∞ –Є–љ—Ж–Є–і–µ–љ—В—Л –Ш–С –њ—А–Є–≤–Њ–і–Є–ї–Є –±—Л –Ї —Б–µ—А—М–µ–Ј–љ—Л–Љ –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П–Љ. –Я—А–Є —Н—В–Њ–Љ –∞—В–∞–Ї–∞ –љ–∞ —В–Њ—А–≥–Њ–≤—Л–µ —Б–Є—Б—В–µ–Љ—Л –Љ–Њ–ґ–µ—В –њ—А–Є–≤–µ—Б—В–Є –Ї —Б—Г—Й–µ—Б—В–≤–µ–љ–љ—Л–Љ –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П–Љ, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Њ–±–Њ—А–Њ—В —В–Њ—А–≥–Њ–≤ –Љ–Њ–ґ–µ—В –і–Њ—Б—В–Є–≥–∞—В—М 4 —В—А–ї–љ. —А—Г–±. –≤ –і–µ–љ—М. –Э–∞ –±–Є—А–ґ–µ –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П —Б—Ж–µ–љ–∞—А–љ—Л–є –∞–љ–∞–ї–Є–Ј, –Є —Н—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –њ–Њ–≤—Л—Б–Є—В—М –Ї–∞—З–µ—Б—В–≤–Њ –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤.

–¶–Є–Ї–ї —Г–њ—А–∞–≤–ї–µ–љ–Є—П —А–Є—Б–Ї–∞–Љ–Є –≤–њ–Є—Б–∞–љ –≤ –Љ–µ—В–Њ–і–Є–Ї—Г –Њ–њ—А–µ–і–µ–ї–µ–љ–Є—П –Ї–Њ–љ—В—А–Њ–ї—М–љ—Л—Е –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–µ–є —А–Є—Б–Ї- –∞–њ–њ–µ—В–Є—В–∞ –Ь–Њ—Б–Ї–Њ–≤—Б–Ї–Њ–є –С–Є—А–ґ–Є. –°—В—А–∞—В–µ–≥–Є—П –Ш–С –С–Є—А–ґ–Є –Њ–њ–Є—А–∞–µ—В—Б—П –љ–∞ —А–µ–Ј—Г–ї—М—В–∞—В—Л –Њ—Ж–µ–љ–Ї–Є —А–Є—Б–Ї–Њ–≤, —Б–Є–љ—Е—А–Њ–љ–Є–Ј–Є—А–Њ–≤–∞–љ–∞ —Б –Ш–Ґ-—Б—В—А–∞—В–µ–≥–Є–µ–є, –Њ—Е–≤–∞—В—Л–≤–∞–µ—В –≤—Б—О –≥—А—Г–њ–њ—Г –Ї–Њ–Љ–њ–∞–љ–Є–є. –£—Б—В–∞–љ–Њ–≤–ї–µ–љ –љ—Г–ї–µ–≤–Њ–є —А–Є—Б–Ї-–∞–њ–њ–µ—В–Є—В –Ї —Г—В–µ—З–Ї–∞–Љ –і–∞–љ–љ—Л—Е –Ї–ї–Є–µ–љ—В–Њ–≤. –Ю—Ж–µ–љ–Є–≤–∞–µ—В—Б—П –≤–ї–Є—П–љ–Є–µ –љ–∞ —А–µ–њ—Г—В–∞—Ж–Є—О –Є –њ—А–Є–Љ–µ–љ—П–µ—В—Б—П —Б—Ж–µ–љ–∞—А–љ—Л–є –∞–љ–∞–ї–Є–Ј —Б –њ—А–Њ–≥–љ–Њ–Ј–Њ–Љ –љ–µ–≥–∞—В–Є–≤–љ—Л—Е –Є—Б—Е–Њ–і–Њ–≤. –Ф–ї—П –њ—А–Њ–≥–љ–Њ–Ј–Є—А–Њ–≤–∞–љ–Є—П –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ—Л—Е –Є—Б—Е–Њ–і–Њ–≤ –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В—Б—П –Љ–∞—И–Є–љ–љ–Њ–µ –Њ–±—Г—З–µ–љ–Є–µ.

–°–µ—А–≥–µ–є –Я—Г—В–Є–љ, –Ш–Ґ-–і–Є—А–µ–Ї—В–Њ—А ¬Ђ–†–Њ—Б–≤–Њ–і–Њ–Ї–∞–љ–∞–ї–∞¬ї, –Њ—В–Љ–µ—В–Є–ї, —З—В–Њ –Љ–µ—А–µ —Ж–Є—Д—А–Њ–≤–Є–Ј–∞—Ж–Є–Є –Ц–Ъ–• —А–∞—Б—В–µ—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В—М –≤ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Т ¬Ђ–†–Њ—Б–≤–Њ–і–Њ–Ї–∞–љ–∞–ї–µ¬ї –і–µ–ї–∞—О—В –Њ—Б–љ–Њ–≤–љ–Њ–є —Г–њ–Њ—А –љ–∞ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Ш–С –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ. –Т —Б–Њ—Б—В–∞–≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є –≤—Е–Њ–і–Є—В –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –њ–Њ–і—А–∞–Ј–і–µ–ї–µ–љ–Є–є, –Ї–Њ—В–Њ—А—Л–µ –љ–∞—Е–Њ–і—П—В—Б—П –≤ —А–∞–Ј–љ—Л—Е –≥–Њ—А–Њ–і–∞—Е –†–Њ—Б—Б–Є–Є. –Я—А–Є —А–∞–Ј—А–∞–±–Њ—В–Ї–µ —Б—В—А–∞—В–µ–≥–Є–Є —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–ї–Є—Б—М —А–∞–Ј–љ—Л–µ —Б—Ж–µ–љ–∞—А–Є–Є, –љ–Њ –≤ –Ї–Њ–љ–µ—З–љ–Њ–Љ –Є—В–Њ–≥–µ –±—Л–ї–Њ –њ—А–Є–љ—П—В–Њ —А–µ—И–µ–љ–Є–µ –њ–Њ–є—В–Є –њ–Њ –њ—Г—В–Є —Б–Њ–Ј–і–∞–љ–Є—П –µ–і–Є–љ–Њ–є —Б–Є–љ–µ—А–≥–µ—В–Є—З–љ–Њ–є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, —Б –Њ–±—Й–µ–є —Б–Є—Б—В–µ–Љ–Њ–є —Г–њ—А–∞–≤–ї–µ–љ–Є—П, –≤ —В–Њ–Љ —З–Є—Б–ї–µ –Є –≤ –Њ–±–ї–∞—Б—В–Є –Ш–Ґ –Є –Ш–С.

–С—Л–ї –њ—А–Њ–≤–µ–і–µ–љ –∞—Г–і–Є—В —Г—А–Њ–≤–љ—П –Ш–С, –≤ —А–µ–Ј—Г–ї—М—В–∞—В–µ –Ї–Њ—В–Њ—А–Њ–≥–Њ –≤—Л—П—Б–љ–Є–ї–Њ—Б—М, —З—В–Њ —Б—А–µ–і–љ–Є–є —Г—А–Њ–≤–µ–љ—М –Ј—А–µ–ї–Њ—Б—В–Є –Ш–С –≤ –≥—А—Г–њ–њ–µ –Ї–Њ–Љ–њ–∞–љ–Є–є ¬Ђ–†–Њ—Б–≤–Њ–і–Њ–Ї–∞–љ–∞–ї¬ї —Б–Њ—Б—В–∞–≤–ї—П–µ—В 2 –Є–Ј 4 –Є –њ–Њ —А—П–і—Г –љ–∞–њ—А–∞–≤–ї–µ–љ–Є–є –Ј–љ–∞—З–Є—В–µ–ї—М–љ–Њ –Њ—В—Б—В–∞–µ—В –Њ—В —Б—А–µ–і–љ–Є—Е –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–µ–є –Ї—А—Г–њ–љ—Л—Е –Ї–Њ–Љ–њ–∞–љ–Є–є –≤ –Њ–±–ї–∞—Б—В–Є —Н–љ–µ—А–≥–µ—В–Є–Ї–Є –Є –Ї–Њ–Љ–Љ—Г–љ–∞–ї—М–љ–Њ–≥–Њ —Е–Њ–Ј—П–є—Б—В–≤–∞. –С—Л–ї —А–∞–Ј—А–∞–±–Њ—В–∞–љ –Ї–Њ–Љ–њ–ї–µ–Ї—Б –Љ–µ—А, –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л—Е –і–ї—П –њ–Њ–≤—Л—И–µ–љ–Є—П —Г—А–Њ–≤–љ—П –Ш–С. –Ю–і–љ–∞–Ї–Њ —А–µ–∞–ї–Є–Ј–Њ–≤–∞—В—М –Є—Е –љ–∞ –і–µ–ї–µ –љ–µ–њ—А–Њ—Б—В–Њ. ¬Ђ–°–µ–є—З–∞—Б –Њ—З–µ–љ—М –Љ–љ–Њ–≥–Њ –≥–Њ–≤–Њ—А–Є—В—Б—П –Њ —Ж–Є—Д—А–Њ–≤–Є–Ј–∞—Ж–Є–Є. –Ю–і–љ–∞–Ї–Њ –≤ —В–∞—А–Є—Д–∞—Е –љ–∞ –Ц–Ъ–• –Ј–∞—В—А–∞—В—Л –љ–∞ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –љ–µ –Ј–∞–ї–Њ–ґ–µ–љ—Л, вАФ –≥–Њ–≤–Њ—А–Є—В –°–µ—А–≥–µ–є –Я—Г—В–Є–љ. вАФ –Я–Њ—Н—В–Њ–Љ—Г –љ–∞–Љ –њ—А–Є—Е–Њ–і–Є—В—Б—П —А—Г–Ї–Њ–≤–Њ–і—Б—В–≤–Њ–≤–∞—В—М—Б—П –њ—А–Є–љ—Ж–Є–њ–Њ–Љ ¬Ђ–Я–Њ–Љ–Њ–≥–Є —Б–µ–±–µ —Б–∞–Љ¬ї –Є –Є—Б–Ї–∞—В—М —Б—А–µ–і—Б—В–≤–∞ –љ–∞ —В–Њ, —З—В–Њ–±—Л –њ—А–Њ—Д–Є–љ–∞–љ—Б–Є—А–Њ–≤–∞—В—М —Н—В—Г —А–∞–±–Њ—В—Г¬ї. –°–µ–є—З–∞—Б –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –Є –∞—Г—В—Б–Њ—А—Б–Є–љ–≥–Њ–≤—Л–µ —Б–µ—А–≤–Є—Б—Л, –Є –≤–љ—Г—В—А–µ–љ–љ–Є–µ –Ї–Њ–Љ–њ–µ—В–µ–љ—Ж–Є–Є –і–ї—П —А–∞–Ј–≤–Є—В–Є—П –Ш–С.

–С—Г–і—Г—Й–µ–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є

–Т –±–ї–Є–ґ–∞–є—И–µ–µ –≤—А–µ–Љ—П –Љ–Њ–і–µ–ї—М –Ш–С-—Г–≥—А–Њ–Ј –Ј–љ–∞—З–Є—В–µ–ї—М–љ–Њ –Є–Ј–Љ–µ–љ–Є—В—Б—П, —Г–≤–µ—А–µ–љ –Р–љ–∞—В–Њ–ї–Є–є –°–Ї–Њ—А–Њ–і—Г–Љ–Њ–≤, –Ј–∞–Љ–µ—Б—В–Є—В–µ–ї—М –і–Є—А–µ–Ї—В–Њ—А–∞ вАУ –љ–∞—З–∞–ї—М–љ–Є–Ї —Г–њ—А–∞–≤–ї–µ–љ–Є—П –њ–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –±–∞–љ–Ї–∞ ¬Ђ–°–∞–љ–Ї—В-–Я–µ—В–µ—А–±—Г—А–≥¬ї. –Ю—Б–љ–Њ–≤–љ–Њ–є —Г–њ–Њ—А –±—Г–і–µ—В –і–µ–ї–∞—В—М—Б—П –љ–µ –љ–∞ –Ј–∞—Й–Є—В—Г –њ–µ—А–Є–Љ–µ—В—А–∞, –∞ –љ–∞ –Ј–∞—Й–Є—В—Г –Ї–Њ–љ–µ—З–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤. –Т—Б–µ –±–Њ–ї–µ–µ –≤–Њ—Б—В—А–µ–±–Њ–≤–∞–љ–љ—Л–Љ–Є —Б—В–∞–љ–µ—В –∞—А–µ–љ–і–∞ —Б–µ—А–≤–Є—Б–Њ–≤ –Ш–С, —И–Є—А–Њ–Ї–Њ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–Є–µ –њ–Њ–ї—Г—З–∞—В —Б–Є—Б—В–µ–Љ—Л UBA, –∞ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є –Ш–С —Б—В–∞–љ–µ—В –љ–µ–Њ—В—К–µ–Љ–ї–µ–Љ–Њ–є —Б–Њ—Б—В–∞–≤–ї—П—О—Й–µ–є –±–Є–Ј–љ–µ—Б-—В–µ—Е–љ–Њ–ї–Њ–≥–Є–є. –Ъ—А–Њ–Љ–µ —В–Њ–≥–Њ, –љ–∞—Б –ґ–і–µ—В –њ–µ—А–µ–і–∞—З–∞ —З–∞—Б—В–Є —А—Г—В–Є–љ–љ—Л—Е —Д—Г–љ–Ї—Ж–Є–є –Ш–С –≤ –Ш–Ґ, –њ—А–µ–ґ–і–µ –≤—Б–µ–≥–Њ –≤ —З–∞—Б—В–Є —Б–Њ–њ—А–Њ–≤–Њ–ґ–і–µ–љ–Є—П —А–∞–Ј–ї–Є—З–љ—Л—Е —Б–Є—Б—В–µ–Љ —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–≥–Њ –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–Њ–±–Њ—А–Њ—В–∞, –∞ —В–∞–Ї–ґ–µ –њ–µ—А–µ–љ–Њ—Б –Њ—Б–љ–Њ–≤–љ–Њ–≥–Њ –≤–љ–Є–Љ–∞–љ–Є—П –Ш–С –љ–∞ –Ј–∞—Й–Є—В—Г –Є–љ—В–µ—А–љ–µ—В-–Ї–Њ–Љ–Љ—Г–љ–Є–Ї–∞—Ж–Є–є –Є –Є–љ—В–µ—А–љ–µ—В-—Б–µ—А–≤–Є—Б–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В –Є–ї–Є –Є—Б–њ–Њ–ї—М–Ј—Г–µ—В –Ї–Њ–Љ–њ–∞–љ–Є—П, –љ–∞ –Ј–∞—Й–Є—В—Г –Њ–±–ї–∞–Ї–Њ–≤ –Є API –Є–љ—В–µ—А—Д–µ–є—Б–Њ–≤.

–Ь–Њ–і–µ–ї—М —Г–≥—А–Њ–Ј –±—Г–і–µ—В –Љ–µ–љ—П—В—М—Б—П –Њ—З–µ–љ—М –±—Л—Б—В—А–Њ –≤ —Б–≤—П–Ј–Є —Б –Њ–≥—А–Њ–Љ–љ—Л–Љ —З–Є—Б–ї–Њ–Љ –љ–Њ–≤—Л—Е —В–µ—Е–љ–Њ–ї–Њ–≥–Є–є, —Б–µ—А–≤–Є—Б–Њ–≤, —Г—Б—В—А–Њ–є—Б—В–≤, –Ї–Њ—В–Њ—А—Л–µ —Б –Ї–∞–ґ–і—Л–Љ –≥–Њ–і–Њ–Љ —Б—В–∞–љ–Њ–≤—П—В—Б—П –≤—Б–µ –±–Њ–ї–µ–µ —Б–ї–Њ–ґ–љ—Л–Љ–Є. –°–Ї–Њ—А–Њ—Б—В—М –Є–Ј–Љ–µ–љ–µ–љ–Є–є –≤ –±–Є–Ј–љ–µ—Б–µ –Є –≤ –ґ–Є–Ј–љ–Є –ї—О–і–µ–є —Б—В—А–µ–Љ–Є—В–µ–ї—М–љ–Њ —А–∞—Б—В–µ—В. –Р –≤–Љ–µ—Б—В–µ —Б —Н—В–Є–Љ —А–∞—Б—В—Г—В –Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤, –њ—А–µ–і—Г–њ—А–µ–і–Є–ї –Р–љ–∞—В–Њ–ї–Є–є –°–Ї–Њ—А–Њ–і—Г–Љ–Њ–≤.

–°–≤–Њ–Є–Љ –Љ–љ–µ–љ–Є–µ–Љ –Њ –Ї–ї—О—З–µ–≤—Л—Е —В—А–µ–љ–і–∞—Е –≤ –Њ–±–ї–∞—Б—В–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –њ–Њ–і–µ–ї–Є–ї—Б—П —В–∞–Ї–ґ–µ –Р–љ—В–Њ–љ –Р–ї–µ–Ї—Б–∞–љ–і—А–Њ–≤, –Ј–∞–Љ–µ—Б—В–Є—В–µ–ї—М –љ–∞—З–∞–ї—М–љ–Є–Ї–∞ –Њ—В–і–µ–ї–∞ –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –£–≠–С –°–≠–С –Ґ–Ь–Ъ. –Я–Њ –µ–≥–Њ –Љ–љ–µ–љ–Є—О, –≤ 2021 –≥–Њ–і—Г –љ–∞—Б –ґ–і–µ—В –∞–Ї—В–Є–≤–љ–Њ–µ —А–∞–Ј–≤–Є—В–Є–µ –Є –≤–љ–µ–і—А–µ–љ–Є–µ —Б–Є—Б—В–µ–Љ –Ї–Њ–љ—В—А–Њ–ї—П –Њ–±–Њ—А–Њ—В–∞ –Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥ –і–µ–є—Б—В–≤–Є–є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ (DLP –Є –Є–Љ –њ–Њ–і–Њ–±–љ—Л–µ). –С—Г–і—Г—В —А–∞–Ј–≤–Є–≤–∞—В—М—Б—П —Б–Є—Б—В–µ–Љ—Л, –Љ–µ—В–Њ–і—Л –Ї–Њ–љ—В—А–Њ–ї—П –Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –і–Є—Б—В–∞–љ—Ж–Є–Њ–љ–љ–Њ–є —А–∞–±–Њ—В—Л (–і–≤—Г—Е—Д–∞–Ї—В–Њ—А–љ–∞—П –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П; —Б–Є—Б—В–µ–Љ—Л –Ј–∞—Й–Є—В—Л –Ї–∞–љ–∞–ї–Њ–≤ –њ–µ—А–µ–і–∞—З–Є –і–∞–љ–љ—Л—Е –Є —В.–і.), –≤–љ–µ–і—А—П—В—М—Б—П —Б–Є—Б—В–µ–Љ—Л –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Њ–є –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —А–∞–Ј–≤–Є–≤–∞—В—М—Б—П SGRC-—Б–Є—Б—В–µ–Љ—Л. –Ъ–Њ–Љ–њ–∞–љ–Є–Є –±—Г–і—Г—В –≤—Б–µ –±–Њ–ї—М—И–µ –≤–љ–Є–Љ–∞–љ–Є—П —Г–і–µ–ї—П—В—М –њ–Њ–≤—Л—И–µ–љ–Є—О –Ш–С-–Њ—Б–≤–µ–і–Њ–Љ–ї–µ–љ–љ–Њ—Б—В–Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤.

–°–µ—А–≥–µ–є –Я–ї–Њ—В–Ї–Њ: –Я—А–Њ–±–ї–µ–Љ—Л –і–Њ—Б—В–∞–≤–Ї–Є —В—А–∞—Д–Є–Ї–∞ –Љ–Њ–ґ–љ–Њ —А–µ—И–Є—В—М –њ—А–Є –њ–Њ–Љ–Њ—Й–Є –±—А–Њ–Ї–µ—А–∞ —Б–µ—В–µ–≤—Л—Е –њ–∞–Ї–µ—В–Њ–≤

–Ю–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є вАФ –Њ–і–љ–∞ –Є–Ј —Б–∞–Љ—Л—Е –∞–Ї—В—Г–∞–ї—М–љ—Л—Е –њ—А–Њ–±–ї–µ–Љ –і–ї—П –Ї–Њ–Љ–њ–∞–љ–Є–є –ї—О–±–Њ–≥–Њ –Љ–∞—Б—И—В–∞–±–∞. –Ъ–∞–Ї–Є–µ –Њ—В–µ—З–µ—Б—В–≤–µ–љ–љ—Л–µ —Б—А–µ–і—Б—В–≤–∞ –і–ї—П —Н—В–Њ–≥–Њ —Б—Г—Й–µ—Б—В–≤—Г—О—В, —А–∞—Б—Б–Ї–∞–Ј–∞–ї –°–µ—А–≥–µ–є –Я–ї–Њ—В–Ї–Њ, –љ–∞—З–∞–ї—М–љ–Є–Ї –Њ—В–і–µ–ї–∞ –∞–љ–∞–ї–Є—В–Є–Ї–Є –Є –Є–љ—В–µ–≥—А–∞—Ж–Є–Є –Э–Я–Я ¬Ђ–¶–Є—Д—А–Њ–≤—Л–µ —А–µ—И–µ–љ–Є—П¬ї.

–Р—А—В–µ–Љ –Ъ–Њ–Љ—П–≥–Є–љ: –°–њ–Њ—Б–Њ–±—Л –±–Њ—А—М–±—Л —Б —Б–Њ—Ж–Є–љ–ґ–µ–љ–µ—А–Є–µ–є: –њ—А–Њ–≤–µ—А–Ї–∞ –ї–Є—З–љ–Њ—Б—В–Є, –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є—П –Ї–ї–Є–µ–љ—В–∞ –Є –Њ–±—П–Ј–∞—В–µ–ї—М–љ—Л–µ –њ—А–∞–≤–Є–ї–∞ —А–∞–±–Њ—В—Л —Б –і–∞–љ–љ—Л–Љ–Є

–°–Њ—Ж–Є–∞–ї—М–љ–∞—П –Є–љ–ґ–µ–љ–µ—А–Є—П —Б—В–∞–љ–Њ–≤–Є—В—Б—П —З—Г—В—М –ї–Є –љ–µ –≥–ї–∞–≤–љ–Њ–є —Г–≥—А–Њ–Ј–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Ю —В–Њ–Љ, –Ї–∞–Ї –Ј–∞—Й–Є—Й–∞—О—В —Б–≤–Њ–Є—Е –∞–±–Њ–љ–µ–љ—В–Њ–≤ –Њ–њ–µ—А–∞—В–Њ—А—Л —Б–≤—П–Ј–Є, —А–∞—Б—Б–Ї–∞–Ј–∞–ї –Р—А—В–µ–Љ –Ъ–Њ–Љ—П–≥–Є–љ, —Н–Ї—Б–њ–µ—А—В –њ–Њ —А–∞–Ј–≤–Є—В–Є—О —А–µ—И–µ–љ–Є–є –Ї–Є–±–µ—А–±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є ¬Ђ–Ь–µ–≥–∞–§–Њ–љ¬ї.