Что советует эксперт для борьбы с WannaCry

Злоумышленники начали глобальную атаку с помощью софта WannaCry. Она вызвала множество вопросов по поводу надежности современных информационных технологий. Алексей Андрияшин, руководитель системных инженеров компании Fortinet, в своей статье для CNews отвечает на главный: как защититься от подобной атаки.

12 мая 2017 г. программное обеспечение (ПО) WannaCry успешно атаковало сотни организаций по всему миру, заразив, по приблизительным оценкам, более 300 тыс. компьютеров. От атаки пострадали в том числе и крупные организации по всему миру, например, МВД России, Национальная служба здравоохранения Великобритании, китайские университеты, европейские телекоммуникационные компании.

WannaCry относится к типу ransomware, то есть ПО для вымогательства. Злоумышленники зашифровали данные на компьютерах жертв и требовали выкуп в $300 на счет в Bitcoin за расшифровку данных, разумеется, без гарантий. К сожалению, расшифровать данные нельзя, и многие компании вынуждены были остановить бизнес-процессы, а некоторые представители малого бизнеса — вовсе прекратить деятельность. Крупные компании также несут значительный ущерб, так как вредоносное ПО поражает сразу множество корпоративных компьютеров.

Атака WannaCry все еще продолжается, и в будущем подобный софт почти наверняка будет широко использоваться киберпреступниками. По данным компании Fortinet, с 1 января 2016 г. в мире каждый день совершается в среднем более 4000 кибератак с целью вымогательства.

Механизм действия WannaCry

Специалисты Fortinet с первого дня отслеживали атаку и детально изучили принцип действия WannaCry. Как известно, это эксплойт Eternalblue (код, использующий уязвимости ПО), похищенный хакерской группой TheShadowBrokers у Агентства национальной безопасности США. Eternalblue использует уязвимость в протоколе MessageBlock 1.0 (SMBv1) сервера Microsoft.

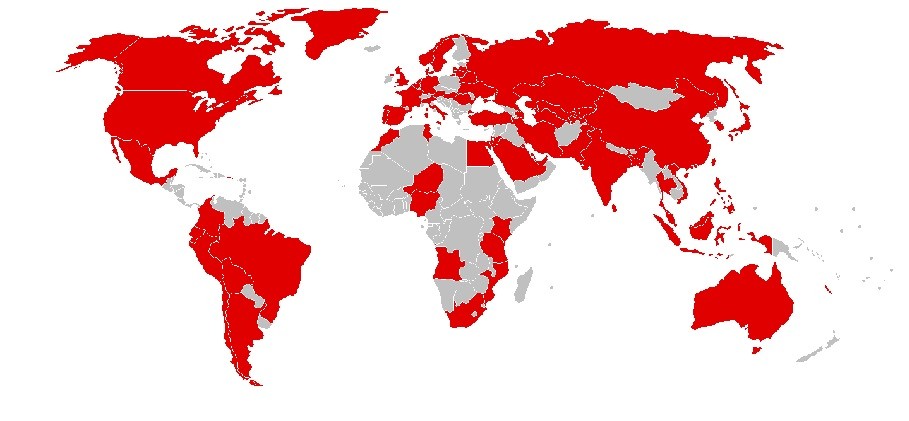

Страны, которые подверглись атаке WannaCry в первый день

WannaCry распространяется по принципу сетевого червя: опрашивает ПК по протоколу SMBv1 и порту 445, пытаясь найти уязвимость под названием Backdoor.Double.Pulsar и использовать ее для загрузки и запуска шифровальщика. Вредоносное ПО загружается на ПК-жертву в виде зашифрованного ключом AESDLL файла. После запуска вредоносное ПО создает файл «t.wry.» и использует встроенный ключ AES для расшифровки DLL в буфер оперативной памяти. После расшифровки DLL загружается в родительский процесс, то есть расшифрованный DLL файл не сохраняется на диск, из-за чего некоторые антивирусные продукты не могут обнаружить атаку.

В одном из случаев, расследованных Fortinet, вредоносный софт использовал уязвимость CVE-2017-0144 для получения доступа к системе. Причиной этой уязвимости является переполнение буфера при разборе некорректно сформированного запроса Trans2 сервисом SMBv1. Успешная эксплуатация приводит к запуску кода в контексте приложения. Для эксплуатации не требуется аутентификации по SMB, именно это явилось основной причиной массового распространения WannaCry в локальных сетях.

Как только уязвимость обнаружена, вредоносное ПО WannaCry получает администраторские права и запускает модуль-шифровальщик, который, в свою очередь, ищет файлы 179 типов и генерирует ключ для каждого файла. Интересно, что у WannaCry предусмотрен механизм выключения атаки с помощью обращения к определенному домену. Как только домен был зарегистрирован в сети, количество случаев заражения начало снижаться. Однако надо помнить, что авторы WannaCry могут сменить адрес домена в коде вредоносного ПО для запуска новой волны атаки.

Как защититься от атаки

- FortiGateIPS блокирует эксплойт;

- FortiSandbox выявляет вредоносное поведение;

- Антивирус Fortinet выявляет Wannacry в различных вариантах;

- Веб-фильтр FortiGuard классифицирует веб-сайты, к которым обращается WannaCry, как вредоносные, кроме домена-«выключателя»;

- Межсегментный сетевой экран (ISFW) FortiGate может остановить распространение вредоносного ПО.

Также рекомендуется применить на всех уязвимых узлах сети специальный патч Microsoft, выпущенный 14 марта для защиты от эксплойта Eternalblue. Тогда же Fortinet выпустила сигнатуру IPS для обнаружения и блокирования этой уязвимости, а 12 мая были выпущены новые сигнатуры AV для выявления и блокирования атаки WannaCry. Нужно убедиться, что эти сигнатуры и веб-фильтрация включены. Также рекомендуется изолировать связь с портами UDP 137/138 и TCP 139/445. Стороннее тестирование подтверждает, что Fortinet Anti-Virus и FortiSandbox эффективно блокируют вредоносное ПО WannaCry.Решения компании Fortinet успешно блокируют атаку WannaCry с помощью разных инструментов. До обновления ИТ-систем Fortinet рекомендует временно заблокировать от соединений извне порт 445 и протокол SMB. Если организация стала жертвой вымогательства, надо немедленно изолировать зараженные устройства и проверить резервные копии – нет ли там вредоносного ПО. Также следует обратиться в правоохранительные органы и сообщить о факте вымогательства.

Меры профилактики

- Обновить и использовать технологии IPS, AV и WebFiltering;

- регулярно создавать резервные копии данных, шифровать их, контролировать их целостность и пригодность для восстановления;

- проверять всю электронную почту на предмет угроз и фильтровать исполняемые файлы от конечных пользователей;

- установить автоматическую регулярную проверку антивирусами;

- отключить макроскрипты в файлах, передаваемых по электронной почте;

- создать стратегию обеспечения непрерывности бизнеса и реагирования на инциденты, проводить регулярные оценки уязвимости.

Для снижения риска стать жертвой кибератаки необходимо регулярно обновлять операционные системы, программное обеспечение и прошивки на всех устройствах. Для крупных организаций с большим количеством устройств, возможно, понадобится централизованная система управления обновлением ПО.

Безопасность можно обеспечить

Компания Fortinet следит за угрозами и оперативно реагирует на них. Сегодня существуют эффективные способы защиты от кибератак. Кибербезопасность крайне важна, но она не может опираться только на технологии. Необходим централизованный подход к анализу проблем и применение передовых средств защиты. Только так сегодня можно бороться на равных с киберпреступностью, которой доступны ресурсы публичных облачных систем и совершенные инструменты, используемые спецслужбами.

Поделиться

Поделиться