Бизнес под ударом: веб-приложения остаются "дырявыми"

Многолетняя экспертиза аналитического центра PT Research, а также опыт компании Positive Technologies по проведению тестов на проникновение и аудита информационной безопасности показывают, что ошибки в защите веб-приложений по-прежнему остаются одним из наиболее распространенных недостатков обеспечения защиты информации.При создании приложений основные усилия разработчика обычно направлены на обеспечение требуемой функциональности. При этом вопросам безопасности и качества программного кода уделяется недостаточно внимания. В результате подавляющее большинство веб-приложений содержит уязвимости различной степени критичности. Простота протокола HTTP позволяет разрабатывать эффективные методы автоматического анализа веб-приложений и выявления в них уязвимостей. Это значительно упрощает работу нарушителя, позволяя ему обнаружить большое число уязвимых веб-сайтов, чтобы затем провести атаку на наиболее интересные из них.

Кроме того, уязвимость веб–приложений зависит от методов их организации и взаимодействия между собой. А также от ошибок и недосмотра системных администраторов, обслуживающих сервера (использование стандартных настроек, мест расположения системных файлов и каталогов и так далее). Таким образом, при подготовке атаки на информационную инфраструктуру компании, нарушители в первую очередь исследуют ее веб-приложения. Недооценка риска, который могут представлять уязвимости в веб-приложениях, доступные из интернета, возможно, является основной причиной низкого уровня защищенности большинства из них.

Методика исследования

Экспертами компании Positive Technologies в 2009 году были проведены тесты по уязвимости веб-приложений на проникновение, аудиты безопасности и другие работы. В ходе тестирования было проверено 5560 веб–приложений путем 6239 автоматических сканирований и проведен детальный анализ 77 веб–приложений. Применялись различные методы исследования, от автоматизированного инструментального исследования методом "черного ящика", до проведения всех проверок вручную методом "белого ящика".

Обнаруженные уязвимости квалифицировались согласно системе Web Application Security Consortium Web Security Threat Classification (WASC WSTCv2), в разработке которой активно принимали участие эксперты компании Positive Technologies. Данная система представляет собой попытку классифицировать все угрозы безопасности веб–приложений. В приводимой статистике учитываются только уязвимости веб–приложений и не рассматриваются такие проблемы, как недостатки процесса управления обновлениями программного обеспечения. Степень критичности уязвимости оценивалась согласно CVSSv2 (Common Vulnerability Scoring System version 2).

Портрет участников

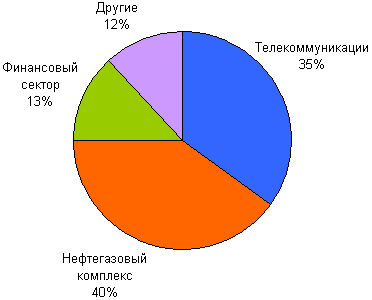

В исследовании рассматривались приложения сферы нефтегазового комплекса, телекоммуникаций, финансового сектора и компаний прочих отраслей.

Доли исследуемых отраслей, 2009

Источник: Positive Technologies, 2010

Подобное распределение компаний связано с тем, что наибольший интерес в 2009 г. к работам по анализу защищенности своих веб-ресурсов проявили телекоммуникационные компании (35%) и представители нефтегазового комплекса (40%). В то время как финансовый сектор и компании других сфер были заинтересованы в этом меньше.

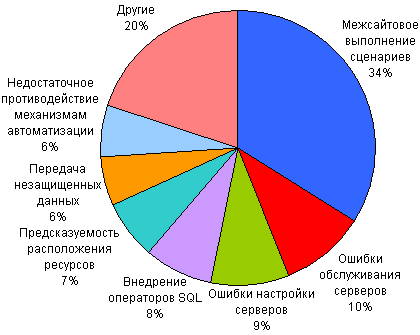

Основные типы ошибок, повышающих уязвимость систем

Наиболее распространенными являются ошибки, допускаемые системными администраторами при обслуживании серверов (Server Misconfiguration и Fingerprinting). Основной ошибкой администраторов является использование стандартной конфигурации сервера, что во многом упрощает задачу проведения и развития атаки.

Другая существенная причина уязвимостей, связанных с проблемами администрирования серверов, - предсказуемость расположения ресурсов (Predictable Resource Location). Такие уязвимости были обнаружены на 47% исследованных сайтов. Это ошибка зачастую связана с использованием легко угадываемых названий файлов и каталогов в корневой директории веб–сервера (например, панель администратора чаще всего находится в директории "admin", в корневом каталоге).

Статистика уязвимости веб-приложений, 2009*

* На основании данных автоматического анализа

Источник: Positive Technologies, 2010

Следующая немаловажная проблема, приводящая к уязвимости на сайтах – проблема передачи конфиденциальных данных без какой либо криптографической защиты (Insufficient Transport Layer Protection). Уязвимость связана с тем, что многие важные данные, в том числе и личная информация пользователей, передаются по протоколу HTTP, который является открытым, что облегчает задачу перехвата данных. Для решения этой проблемы рекомендуется использовать защищенный протокол SSL 3.0 или TLS 1.0 при обмене конфиденциальной информацией между сервером и клиентом.

Поделиться

Поделиться