Как правильно внедрить DLP-систему?

По мнению некоторых экспертов, концепция DLP оказалась практически невостребованной со стороны заказчиков, Оказалось, что попытки решить проблему утечек простым способом не дают результата, поскольку никак не учитывают специфику бизнеса компании-заказчика. Как же правильно подойти к этому вопросу?По определению известного отраслевого эксперта Рича Могулла, классической DLP-системой можно назвать черный ящик, который прогоняет через себя информацию, "глубоко анализирует" ее и блокирует какую-то часть трафика. Чтобы этот ящик заработал достаточно всего ничего – поставить его на сетевой шлюз, сконфигурировать политики и правила фильтрации и радоваться отсутствию инцидентов. Так говорят разработчики – однако на практике этот подход работает далеко не всегда.

Чтобы разобраться, почему так происходит, сравним классические DLP-системы с антивирусами. По большому счету, оба класса продукта делают одно и то же – сканируют какой-то трафик и пытаются понять, содержатся ли там какая-либо информация. Но если антивирусам надо найти один из многочисленных образцов бинарного кода, и эта задача легко решается с помощью сигнатур, то с DLP-системами все сложнее. Эти продукты по определению не знают, что именно они должны искать, и потому делают многочисленные ошибки как первого (пропуск), так и второго (ложное срабатывание) типа.

Нынешние заказчики уже перестали верить в красивые слова "морфологическая фильтрация" и "семантический анализ". В условиях кризиса они не могут доверять свою безопасность черным ящикам, которые угадывают конфиденциальность информации с помощью брендированных проприетарных алгоритмов. По оценкам компании Gartner (Hype Cycle of Information Security), эффективность механизмов контентной фильтрации не превышает 80%, а это автоматически означает не менее 20% пропущенных конфиденциальных файлов.

Однако неэффективность контентной фильтрации на самом деле является не причиной, а следствием глубинных просчетов, которые произошли еще на старте разработки DLP-систем. Истинной проблемой DLP и причиной неэффективности применяющихся сегодня методов является отсутствие прямой взаимосвязи между технологиями и реальным бизнесом предприятия. Некоторые DLP-системы изначально проектировались на базе технологий, предназначенных для решения совершенно других задач (web-фильтрация, антиспам и т.д.), и потому они "по определению" не могут обеспечить безопасность бизнеса.

Ориентируемся на бизнес

Собственно, в ориентации на бизнес и заключается новая канва DLP-систем – в отличие от других решений по безопасности, они защищают не операционную систему, не компьютер и не сетевые соединения. Они защищают бизнес компании в самом широком понимании этого слова. Они защищают ее конкурентоспособность, ее взаимоотношения с клиентами, партнерами и инвесторами. В конце концов, DLP-системы защищают компанию и от регуляторного прессинга, а это тоже весьма показательная бизнес-проблема.

"В этом смысле, DLP-системы гораздо ближе к комплексным бизнес-приложениям, нежели к полукоробочным корпоративным продуктам типа антивирусов и межсетевых экранов, - считает руководитель аналитического центра Perimetrix Владимир Ульянов. - Смежным аналогом DLP-системы являются продукты SAP и Oracle, а не решения по безопасности от Cisco и Symantec. Данное позиционирование весьма нетипично для рынка информационной безопасности, и потому оно не могло появиться сразу. Сейчас же рынок осознал, что DLP-системы, которые разрабатываются и продаются как другие системы безопасности, по сути обречены на вымирание".

Из перечисленных тезисов логично вытекают изменения в процессе внедрения DLP, которое должно идти "от бизнеса", а не "от технологий". Другими словами, внедрение DLP обязано коррелировать со стратегическими целями предприятия, его бизнес-процессами и организационной структурой. В процессе внедрения "от бизнеса" принимает активное участие топ-менеджмент, а залогом успешного проекта становится грамотно проведенная классификация данных.

Четыре "кита" успешного внедрения DLP

Источник: PwC, Perimetrix, 2009

Аналитики PwC утверждают, что существует четыре ключевых компонента для успешного внедрения DLP-системы.

Согласовываем цели

Очевидно, что одним из залогов успешного внедрения DLP является четкое соответствие между процессом внедрения и общей стратегией бизнеса компании. Принципиально важно, что DLP-система не может быть точечным решением – она должна включать себя комплексную защиту информации "на протяжении ее жизненного цикла". Как следствие, компаниям-заказчикам не стоит надеяться на быстрое, эффективное и дешевое решение проблемы – к сожалению, такого решения не существует в природе.

Еще одним важным аспектом внедрения DLP является участие акционеров компании, причем оно необходимо с самого начала проекта. В противном случае возможны расхождения между внедряемым функционалом и требованиями бизнеса организаций, и DLP-система либо становится неэффективной, либо мешает нормальному функционированию бизнес-процессов.

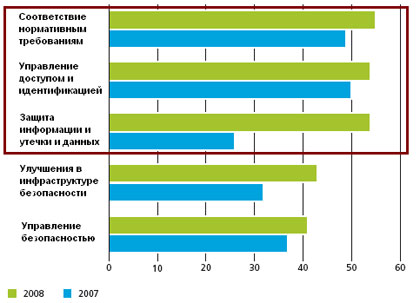

Наиболее значимые инициативы по безопасности

Источник: Deloitte, Perimetrix, 2009

Впрочем, согласно данным другой консалтинговой компании Deloitte, руководители бизнеса уже осознали ту ценность, которую несут в себе DLP-системы. По данным этой компании, три наиболее значимые инициативы по безопасности непосредственно связаны с внутренней безопасностью в целом и DLP-системами в частности. Данные результаты показывают, что важность поставленных задач очевидна - осталось только их решить.

Используем рядовых сотрудников

Сотрудники компании одновременно являются и пользователями DLP-системы и той угрозой, от которой эта DLP-система защищает. В идеале, DLP-система должна никак не влиять на деятельность рядовых сотрудников, однако на практике такая фоновая защита не эффективна. Внедрение DLP невозможно, если компания не понимает, какие сотрудники владеют информацией конфиденциального характера, и что представляет собой эта информация.

Поделиться

Поделиться