В Excel обнаружена зияющая «дыра». Microsoft знала о ней годами

Надстройка для Excel, применяемая для сбора больших массивов данных из различных файлов, позволяет запускать на атакуемом ПК произвольный код и вредоносное ПО. Microsoft не спешит выпускать патч безопасности – компания ограничилась лишь базовыми рекомендациями для пользователей.(Бес)полезная надстройка

В приложении Excel из состава офисного пакета Microsoft Office обнаружена уязвимость, позволяющая запускать на ПК жертвы вредоносный код и сомнительное ПО. Для доступа к компьютерам пользователей хакеры могут использовать брешь в системе безопасности, напрямую связанную с надстройкой Power Query.

Проблему выявили специалисты компании Mimecast Services Ltd, сообщает портал ZDNet. По их подсчетам угроза взлома ПК нависла над более чем 120 млн пользователей Excel по всему миру.

Для чего используется Power Query

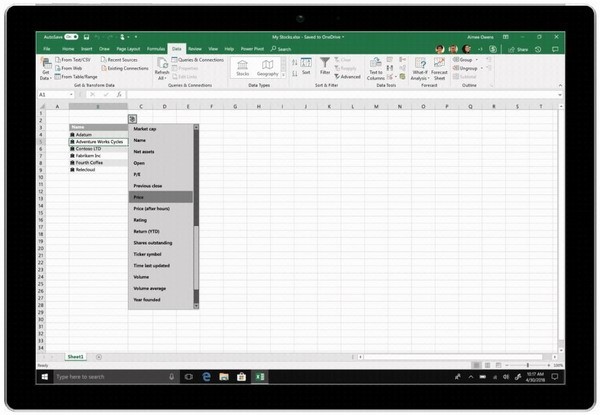

Power Query – это сравнительно новая надстройка для Excel, интегрированная в состав Office 2016 и 2019. Более ранние версии пакета, 2013 и 2010, ее не содержат, но для них она может быть скачана с сайта Microsoft. Office 2007 и более ранние релизы Power Query не поддерживают.

Нужна Power Query для сбора данных из различных источников, включая файлы csv, xls, json, текстовых файлов, папки с этими документами, а также базы данных. Надстройка поддерживает различные API (Google Analytics, «Яндекс.метрика», Facebook opengraph др.) и дает возможность подгружать все полученные данные внутрь таблиц Excel. Перед интеграцией информации в таблицу пользователь может внести в нее требуемые изменения в специальном визуальном редакторе. Фактически, Power Query упрощает и ускоряет работу с большими массивами данных.

Microsoft все знала

Как отметили эксперты Mimecast Services Ltd, они уведомили Microsoft об обнаруженной проблеме с безопасностью Power Query. Тем не менее, по состоянию на 28 июня 2019 г. уязвимость устранена не была.

Проблема в Power Query схожа с той, что была обнаружена в октябре 2017 г. в функции Excel под названием Dynamic Data Exchange (DDE). Она, как и Power Query, позволяет хакерам подгружать на атакуемый компьютер вредоносное ПО и запускать произвольный код.

В ноябре 2017 г., вместо того, чтобы выпустить необходимый патч, Microsoft опубликовала на своем сайте рекомендации по снижению риска атаки при помощи DDE, вся суть которых сводилась к отключению этой функции. В случае Power Query специалисты Microsoft порекомендовали сделать то же самое, то есть отключить и DDE, а в ряде случаев и саму Power Query.

DDE также используется и в текстовом редакторе Word. В декабре 2017 г. Microsoft отключила в нем эту функцию по умолчанию (возможность самостоятельной активации пользователем была сохранена) путем выпуска соответствующего обновления, однако Excel этот патч не затронул.

Одним Excel все не ограничилось

Под угрозой взлома оказались не только пользователи редактора Excel. Функция Power Query также входит в состав комплексного ПО для бизнес-аналитики Power BI. Microsoft представила его в июле 2011 г. в составе единой платформы Microsoft Power Platform и регулярно выпускает обновления и патчи для него. В Mimecast Services Ltd не уточнили, какое количество пользователей Power BI могут пострадать.

Добавим, что уязвимость затрагивает исключительно Windows-версии Excel – в релизе для Apple macOS надстройка Power Query отсутствует.

Прокрастинация Microsoft

Microsoft не всегда выпускает патчи безопасности для Office вовремя. Зафиксирован случай, когда компания залатала брешь спустя 17 лет с момента ее «интеграции» в ее программное обеспечение.

Речь про уязвимость в Office под индексом CVE-2017-11882, существовавшую с 2000 г. и закрытую лишь в ноябре 2017 г. Проблема была выявлена в редакторе формул Microsoft Equation Editor (файл eqnedt32.exe), входящем в состав Office и скомпилированном в ноябре 2000 г. Обычным пользователям он позволяет добавлять математические формулы в документы Office в виде динамических OLE-объектов, но при этом он запускает собственный процесс вне единого процесса Office. Соответственно, никакие защитные средства, добавленные в последние версии Windows или Office, процесс редактора формул не использует. В результате этого хакеры, внедрив несколько специально подготовленных OLE-объектов, могут заставить eqnedt32.exe выполнять произвольную последовательность команд, в том числе скачивать из внешнего источника и запускать произвольный код в обход всякой защиты Windows и, что особенно важно, без всякого взаимодействия с ее пользователем.

Поделиться

Поделиться