В Linux Ubuntu, Debian и Fedora есть огромная дыра, которая пряталась годами. В миллионах систем можно получить root-доступ, эксплойты уже готовы

Linux-дистрибутивы Ubuntu, Debian и Fedora, а также менее популярные сборки содержат уязвимость Looney Tunables, дающую хакерам 100-процентный контроль (root-доступ) над системой. Дыра найдена в компоненте glibc, и она присутствует в нем как минимум с весны 2021 г. Эксплойты уже появились в Сети, что кратно повышает риск взлома.

Не Linux, а швейцарский сыр

В популярных дистрибутивах Linux обнаружена уязвимость CVE-2023-4911 под кодовым названием Looney Tunables, эксплуатация которой открывает хакеру полный доступ к системам, которые они пытаются взломать. Брешь связана с обработкой переменной glibc_tunables в загрузчике библиотеки GNU C, известном как glibc и являющемся одним из основных компонентов любой современной сборки Linux.

Уязвимости присвоен высокий рейтинг опасности с количеством баллов 7,8 по 10-балльной шкале. Она работает за счет переполнения буфера и позволяет злоумышленнику повысить свои привилегии на взламываемой системе до максимальных. Другими словами, эксплуатация «дыры» открывает ему root-доступ.

Looney Tunables была найдена в целом списке Linux-дистрибутивов, включая Ubuntu 22.04 и 23.04, Fedora 37 и 38, а также Debian 12 и 13. «Дыру» выявили ИБ-эксперты из команды Qualys Threat Research Unit (TRU), наглядно продемонстрировавшие последствия ее использования на стандартных сборках перечисленных дистрибутивов. По их словам, она присутствует в Linux годами, как минимум с апреля 2021 г., а это говорит о том, что она может обнаружиться на миллионах ПК и серверов под управлением Linux-дистрибутивов. К слову, разработчики Ubuntu больше не поддерживают российских пользователей.

Когда именно брешь попала в Linux, достоверно сказать нельзя. Эксперты указали апрель 2021 г. в качестве даты ее появления, поскольку в этом месяце вышел загрузчик glibc версии 2.34, в котором они обнаружили ее. Не исключено, что она есть и в более ранних сборках этого компонента.

Становится все опаснее

Ситуация с Looney Tunables усугубляется с каждым днем, и виноваты в этом, как ни странно, эксперты по кибербезопасности. Опубликовав в Сети информацию об этой уязвимости, специалисты Qualys TRU пообещали, что не будут выкладывать в интернет демонстрационные эксплойты (proof-of-concept, PoC), но добавили, что не могут гарантировать, что этого не сделает кто-либо еще.

Так и случилось – безопасники почти сразу же разработали и опубликовали свои РоС, что резко увеличило риск массовых атак на Linux-системы.

В числе тех, кто подставил Linux-пользователям, оказался независимый ИБ-специалист Питер Гейсслер (Peter Geissler). Он выпустил свой эксплойт для Looney Tunables раньше других и снабдил его инструкцией по его же усовершенствованию.

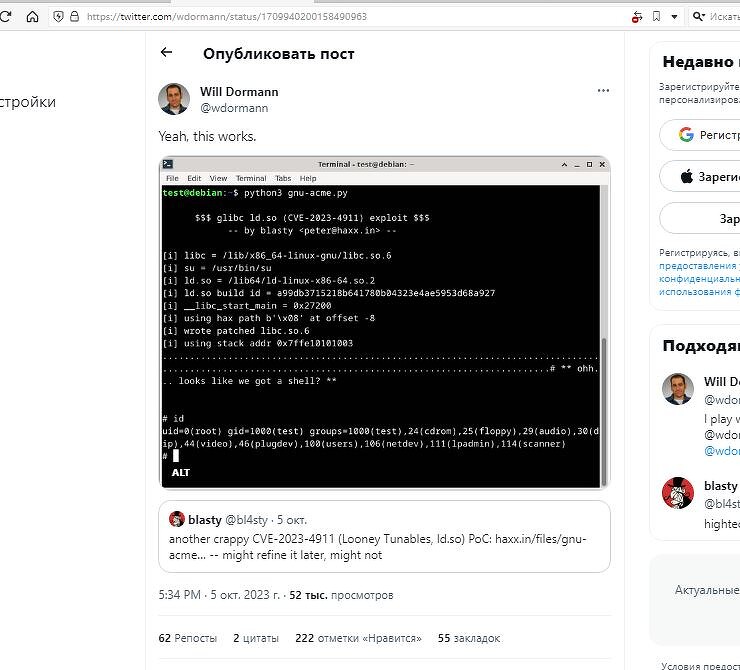

Творение Гейсслера запросто может попасть не в те руки, поскольку в «те» руки оно уже попало. Работоспособность эксплойта на личном опыте доказал широко известный в узких кругах безопасник Уильям Дорманн (William Dormann).

Дорманн опубликовал в заблокированной в России соцсети Х (ранее – Twitter) пост со скриншотом успешной эксплуатации уязвимости). Если все получилось у него, хотя его целью была лишь проверка работоспособности РоС Гейсслера, то получится и у хакеров, движимым вовсе не праздным любопытством.

Принадлежащий Microsoft репозиторий открытого ПО GitHub всего за пару суток наполнился многочисленными вариациями эксплойтов для Looney Tunables. Их также размещают в социальных сетях.

Главные враги разработчиков

Looney Tunables – далеко не единственный «улов» команды Qualys TRU, которая десятилетиями ищет уязвимости в Linux. Благодаря усилиям ее экспертов Linux за последние годы избавился от многочисленных брешей, которые, если бы на них наткнулись хакеры, принесли бы немало бед владельцам систем.

На счету Qualys TRU ошибка в компоненте pkexec Polkit (известна как PwnKit), баг в файловой системы ядра, названный Sequoia и сбой в Sudo Unix (Baron Samedit). Также летом 2021 г. команда нашла уязвимость CVE-2021-33909 в ядре Linux, эксплуатация которой дает пользователю возможность выполнить любой код с root-правами. Попытка использовать «дыру» увенчалась успехом в Debian 11, Fedora 34, Red Hat Enterprise Linux (RHEL) 6, 7 и 8, а также в Ubuntu версий 20.04, 20.10 и 21.04, то есть самых современных на на тот момент дистрибутивах.

В некоторых случаях благодаря Qualys TRU из Linux исчезают уязвимости, которые хакеры эксплуатировали на протяжении более 10 лет. В 2015 г. они выявили брешь, которая была в составе Linux с 2000 г.

Поделиться

Поделиться