Как подружить данные об инцидентах, активах и уязвимостях

Почему важно иметь полную видимость инфраструктуры и как компаниям защитить свой бизнес, рассказывают Сергей Сухоруков, ведущий эксперт центра компетенции Positive Technologies, и Анастасия Зуева, менеджер по продуктовому маркетингу MaxPatrol VM, Positive Technologies.

Середина августа. В организации авиационно-промышленного сектора специалисты нашего экспертного центра безопасности (PT Expert Security Center) обнаружили свежие следы компрометации серверов. Мы идентифицировали пострадавшую организацию и уведомили ее о случившемся. Угроза была оперативно устранена, Группа ChamelGang не успела развить атаку дальше. Примечательно, что для попадания внутрь сети злоумышленники использовали пачку связанных уязвимостей в Microsoft Exchange (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207) из группы ProxyShell.

Указанные уязвимости публиковались весной и в начале лета, но готовый эксплойт для них появился 13 августа. И сразу же начались атаки. Это один из примеров, демонстрирующих, насколько быстро действуют злоумышленники. Компании же с установкой обновлений не торопятся: по состоянию на 31 августа четверть серверов Microsoft Exchange в сети (45 тыс. установок) оставались без патчей.

Проведенный нами анализ защищенности сетевых периметров корпоративных информационных систем показал, что 47% уязвимостей могут быть устранены установкой актуальных версий ПО; при этом мы находили поистине древние уязвимости, например CVE-2004-2761, о которой известно уже 16 лет. Компании затягивают с обновлениями: только 39% компаний удается устранить критически опасные уязвимости на приоритетных для них активах в течение первых двух дней̆, в то время как злоумышленники действуют быстро и адаптируют новейшие эксплойты (компьютерная программа, фрагмент программного кода или последовательность команд, использующие уязвимости в ПО и применяемые для проведения атаки на систему) для своих атак иногда в течение суток.

При работе с уязвимостями также важна скорость их устранения, особенно если это касается значимых активов компании. Так как же понять, что требует первоочередного внимания, с какими уязвимостями и на каких узлах нельзя медлить? Ответ таков: надо познакомиться со своей инфраструктурой.

Открыть глаза на инфраструктуру

Перечислим основные меры, которые снижают риски проникновения в инфраструктуру. В первую очередь нужно обнаружить все устройства и ПО. Следующий шаг — убедиться, что ваши системы безопасности полностью покрывают всю вашу сеть и ничего не пропускают. Зачастую в компаниях используется сразу несколько разных систем безопасности, которые видят сеть по-разному, работая каждая со своей частью. Это плохой вариант. Необходимо видеть целостную картину безопасности, построить которую помогает наша технология security asset management.

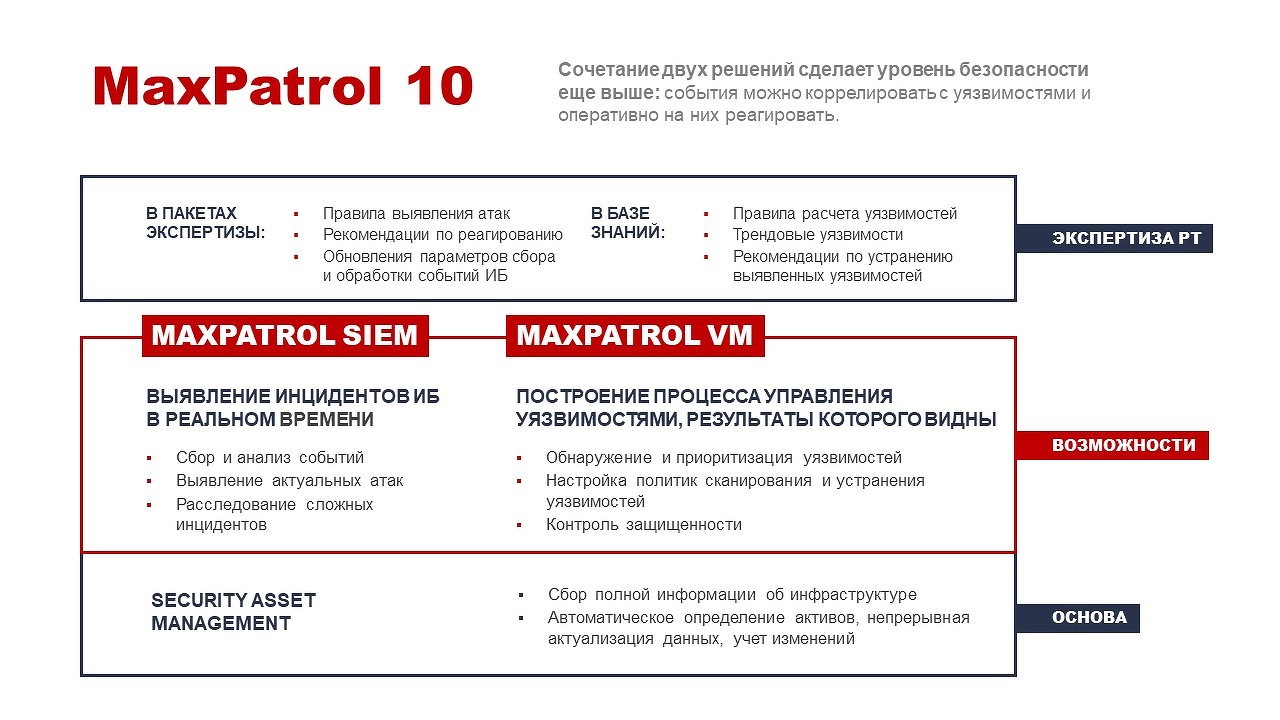

Эта технология является отличительной чертой MaxPatrol 10 (платформа, объединяющая продукты Positive Technologies для полной прозрачности сети и мониторинга безопасности) и лежит в основе продуктов MaxPatrol SIEM и MaxPatrol VM.

Зачем управлять активами?

Во-первых, повторимся: чтобы добиться прозрачности инфраструктуры. При работе с заданным списком IP-адресов системы безопасности проверяют только ту часть сети, которую вы обозначили для них. Если список неполный, то останутся непроверенные сегменты. Технология security asset management позволяет перейти от категории IP-адресов к понятию ИТ-активов — обнаруживать и идентифицировать элементы инфраструктуры, подключенные к сети. Таким образом системы безопасности получат полные сведения об узлах и системах, а значит смогут покрыть всю инфраструктуру.

Второе преимущество — автоматический учет изменений инфраструктуры, причем не только в момент сканирования, но и в реальном времени. Security asset management позволит учитывать изменения любой информации (в том числе смену IP-, MAC-адресов, модернизацию оборудования, восстановление системы из резервной копии, появление новых сетевых карт, кластеров, систем с несколькими интерфейсами), а также хранить данные о конфигурации и историю сканирования для каждого актива. Это поможет при расследовании инцидентов.

Кроме того, появляется возможность уточнять уровни значимости активов. Если мы определим, какие из них наиболее важные, как они влияют на ключевые бизнес-процессы, то сможем правильно приоритизировать задачи по устранению уязвимостей.

Активы можно группировать по различным признакам: инфраструктурной роли, части сегмента сети, к которой они относятся, установленному ПО и т. д. Это дает возможность создавать статические и динамические группы и автоматизировать выполнение различных операций над активами и найденными уязвимостями.

И самое важное: security asset management позволит системам безопасности работать в единой базе актуальных знаний об инфраструктуре и обогащать друг друга данными об активах сети.

Цель синергии SIEM и VM — обеспечить полную прозрачность сети и удобный мониторинг безопасности. Этот подход можно представить в виде пирога с первым слоем в виде security asset management, со вторым — в виде продуктов (сейчас это MaxPatrol SIEM и MaxPatrol VM) и третьим — экспертизой Positive Technologies.

Оба продукта построены на базе единой платформы безопасности и имеют схожий интерфейс. Разберем подробнее функциональность каждого из двух продуктов.

Возможности MaxPatrol SIEM

Начнем со старшего продукта, MaxPatrol SIEM (в настоящий момент доля этого продукта на российском рынке SIEM-систем составляет более 50%). Для чего могут понадобиться активы? Первое — для сбора событий и расследования инцидентов. Мы не только собираем параметры активов, но и храним их, поэтому, если в системе что-то случилось, можно будет посмотреть по истории, что в ней происходило.

Но если мы будем анализировать все события без исключения, то утонем в них. MaxPatrol SIEM позволяет нам соотносить события с характеристиками активов. К примеру, если идет попытка эксплуатации уязвимости на узле, а узел пропатчен, то система не создает инцидент и не требует нашего времени на его расследование. Если же уязвимость не закрыта, то правило корреляции не только учтет этот факт и создаст инцидент, но и определит значимость актива и его роль в бизнес-процессах компании. Или, допустим, идет попытка эксплуатации уязвимости на 80-м порту (порт 80 является стандартным для веб-сайтов). Если речь о внешнем периметре, то такие попытки атаки — распространенная ситуация; их могут отсекать WAF (межсетевой экран уровня веб-приложений). В данном случае важно понимать, защищен узел или нет. Если атака выявлена внутри сети, то такой факт может быть свидетельством успешного обхода периметровых средств защиты злоумышленником.

MaxPatrol SIEM успешно определяет множество параметров актива: внешний он или внутренний, установлены или отсутствуют обновления безопасности и другие. Такой набор функций позволяет снизить нагрузку на специалистов по ИБ и дает возможность сосредоточиться на важных задачах.

Возможности MaxPatrol VM

В свою очередь, возможности работы с активами в MaxPatrol VM позволяют сократить время работы с уязвимостями и быстрее реагировать на новые угрозы.

В классических сканерах решение о том, есть ли на узле та или иная уязвимость, принимается непосредственно в момент сканирования. Соответственно, для обнаружения новых (недавно добавленных в базу знаний) уязвимостей необходимо заново просканировать активы. В средних и крупных инфраструктурах это обычно требует времени — процесс может занимать недели, а иногда и месяцы. Благодаря security asset management в MaxPatrol VM разделены сбор информации об активах и определение уязвимостей. Решение использует результаты предыдущих сканирований, сведения, полученные из событий и интеграций с внешними системами, и другие способы обновления данных для вынесения вердикта о применимости новых уязвимостей к узлам сети.

Это позволяет без дополнительного сканирования обнаружить новые уязвимости и реагировать на них гораздо быстрее — сразу же приступать к устранению или применять компенсирующие меры.

Экспертиза

Третий слой пирога — это экспертиза, состав которой зависит от продукта:

Что дает совместное использование продуктов

Интеграция двух продуктов позволяет им, во-первых, взаимно обогащать друг друга данными об активах в режиме близком к реальному времени.

Во-вторых, такой симбиоз позволяет эффективнее осуществлять расследования с пониманием того, на каком узле произошел инцидент, насколько уязвим этот узел и какие узлы могут стать следующей целью атаки.

Также доступны совместные отчеты с данными из MaxPatrol SIEM и MaxPatrol VM: можно, например, выбрать узлы одновременно и уязвимые, и проблемные (где часто фиксируются инциденты).

Вместо резюме

Совместное использование MaxPatrol SIEM и MaxPatrol VM позволит иначе подойти к построению безопасности. Вы будете отталкиваться от событий, которые считаете недопустимыми, определять, какие ключевые бизнес-процессы и системы с ними связаны, и основные усилия направлять на защиту этих систем.

Такой подход обеспечит тот уровень защищенности, при котором реализация конкретных рисков компании становится слишком дорогой и сложной задачей для атакующего.

Больше подробностей о том, что дает синергия двух продуктов, можно узнать здесь.

Узнать больше о том, как MaxPatrol SIEM и MaxPatrol VM помогают решать задачи результативной кибербезопасности, вы можете на мероприятии Positive Technologies 14 декабря.

Поделиться

Поделиться