Илья Маркелов, «Лаборатория Касперского»: Подход «внедрил и забыл» недопустим для SIEM

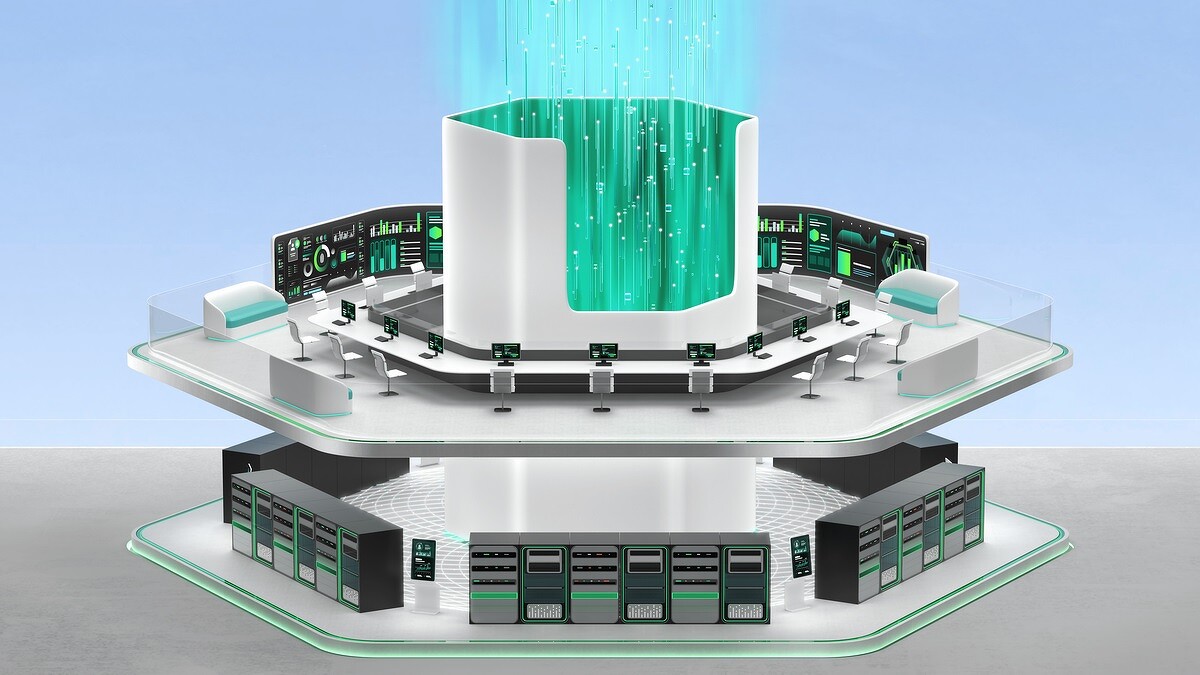

Современному бизнесу необходима комплексная защита от киберугроз, и часто ее «мозгом» является решение класса SIEM. Эта технология прочно зарекомендовала себя на рынке: она позволяет собирать и хранить информацию о событиях безопасности, которые необходимы для оперативного расследования инцидентов. Сейчас разработчики отечественного ПО продолжают совершенствовать SIEM в ответ на требования рынка и меняющийся ландшафт киберугроз. Вместе с Ильей Маркеловым, руководителем направления развития единой корпоративной платформы «Лаборатории Касперского», разберем, как SIEM отвечают на современные вызовы и как новая версия решения этого класса, Kaspersky Unified Managed and Analysis Platform, позволит компаниям эффективнее с ними справляться.

CNews: Чем интересна сложившаяся сейчас ситуация на рынке информационной безопасности и какие тенденции будут развиваться в 2023 году?

Илья Маркелов: Тренды, сложившиеся в последние годы, значительно усилились. Один из них — импортозамещение. Среди причин, по которым мы начали нашу работу над KUMA (Kaspersky Unified Monitoring and Analysis Platform) в 2019 году стал внезапный уход с российского рынка компании Splunk, с которой работали сотни заказчиков из России, в том числе и мы.

Тогда в один день без предупреждения или предварительных уведомлений все коммерческие заказчики Splunk из России, имеющие действительные оплаченные лицензии, просто потеряли доступ к части функциональности продукта. Были заблокированы портал поддержки, магазин приложений, доступ к обновлениям. Учитывая, что большинство игроков рынка SIEM — западные компании — стало понятно, что дальнейшее использование иностранного ПО в ключевых сценариях ИБ сопряжено с серьезными рисками. Это подтолкнуло нас к созданию собственного SIEM-решения.

Сейчас отношение российских заказчиков к отечественным программным продуктам изменилось. Раньше устанавливать российское ПО могли номинально, выполняя требования регуляторов, при этом основной рабочей системой оставалась уже внедренная зарубежная. Однако теперь происходит полноценная миграция на российские решения, и к выбору заказчики подходят очень тщательно.

CNews: Так как миграция — один из трендов, насколько сложна такая процедура в случае SIEM?

Илья Маркелов: Если компания уже имела дело с SIEM, то зачастую она понимает особенности такого решения и как вокруг него выстраиваются процессы — как с технологической стороны, так и с точки зрения бизнеса. В этом случае миграция проходит легче.

Сейчас порядка половины корпоративных пользователей, с которыми мы работаем над разворачиванием пилотных проектов, переходят на наше решение с западного ПО. Примерно 20% — рассматривают возможность миграции на KUMA с российских SIEM, а 30% — впервые решили установить у себя системы такого класса.

CNews: Кстати, какой «порог вхождения» для использования SIEM от «Лаборатории Касперского»?

Илья Маркелов: Наша SIEM подойдет тем компаниями, у которых есть выделенная команда, отвечающая за безопасность — как внутри ИТ-отдела, так и в виде отдельной организационной структуры. У такой команды, как правило, стоит задача по обеспечению постоянного мониторинга состояния периметра. Для этого информацию обо всем, что происходит в инфраструктуре, нужно, во-первых, собрать и отобразить в удобной форме, во-вторых — записывать в некий регистратор, своего рода «бортовой самописец». Этим запросам как раз отвечают современные SIEM, которые могут не только собирать или записывать данные, но и самостоятельно анализировать их, создавать отчеты, а также выполнять проактивные действия.

Стоит понимать, что SIEM — это «продвинутый» продукт, и чтобы начать с ним работу, потребуются определенные знания и опыт. Мы, как и другие вендоры, стараемся упростить погружение в SIEM — за счет коробочных интеграций, пакетов правил с рекомендациями по реагированию, упрощения интеграций с системами в инфраструктуре. Однако, несмотря на все эти шаги, заказчикам важно помнить: без правильного обращения с SIEM со стороны опытных специалистов никакая подобная система не сможет обнаружить все инциденты или устранить их. На деле окажется, что даже самый коробочный контент требует адаптации, а предустановленные правила корреляции нужно настраивать.

SIEM должна отражать состояние инфраструктуры, но одинаковых инфраструктур не существует. Поэтому задача пользователя SIEM-системы — учесть в работе специфику самой организации. Мы также стараемся уделять внимание обучению пользователей и рекомендуем заказчикам проходить курсы как по процессам информационной безопасности в целом, так и по администрированию и эксплуатации KUMA.

CNews: Сколько времени в среднем занимает миграция на KUMA?

Илья Маркелов: Длительность процесса миграции зависит от многих факторов — размера компании, специфических требований, сложности ИТ-рельефа и других. Однако по нашему опыту разворачивание пилотного проекта занимает порядка пяти месяцев. За этот период заказчик может оценить функциональность продукта, внедрив его в инфраструктуру и отработав основные сценарии ИБ — детектирование и расследование инцидентов ИБ, проактивный поиск угроз.

KUMA можно легко развернуть «из коробки» — продукт располагает базовыми правилами корреляции, возможностями отображать текущее состояние на дашбордах и генерировать отчеты, имеет коннекторы для подключения типичных источников и многое другое. Это позволяет быстро запустить базовую функциональность. И это не rocket science, а задача, которая под силу любой команде ИТ/ИБ. Но по-настоящему SIEM начнет работать, только когда в нее будут загружены данные с инфраструктуры, а это уже серьезная работа по настройке оборудования.

Сам процесс установки программы занимает меньше часа, остальное время уходит на подготовку окружения и процессную работу вокруг системы. Так, необходимо настроить взаимодействие с корпоративными ИТ-системами и средствами безопасности для обмена журналами логирования с новой SIEM, а после — выполнить подключение источников данных. Также важна работа с сетью: например, потребуется осуществить настройку межсетевых экранов. Наконец, нужно время на проведение испытаний: создание ситуаций детектирования, расследования инцидентов с использованием возможностей KUMA и т.д.

Другой стандартный способ внедрения SIEM — с помощью интегратора. Как правило, у него уже есть накопленный опыт, «лучшие практики» и экспертиза, которая помогает выстроить организационные процессы вокруг SIEM. Однако у нас есть примеры заказчиков, которые успешно внедряли KUMA своими силами.

CNews: Как быстро может быть выполнен переход от пилотного проекта к полноценному внедрению?

Илья Маркелов: Для полноценного внедрения потребуется дополнительно около одного-двух кварталов, хотя на практике этот период в большей степени зависит от особенностей заказчика: размеров компании, уже используемых систем безопасности и других факторов. Чем менее типична инфраструктура, тем сложнее и дольше будет идти процесс. Например, иногда в организации работают кастомные системы, и для них необходимо делать специальные коннекторы, что занимает время. Также многое зависит от того, какие сценарии нужно реализовать с использованием SIEM.

Но следует понимать, что в случае с SIEM процесс внедрения, в традиционном его понимании, происходит непрерывно. Технология развивается вместе с инфраструктурой компании-заказчика, которая в современных условиях находится в постоянном движении. Любые изменения должны быть отражены в ходе доработки интеграции SIEM. Например, расширение инфраструктуры потребует присоединения новых источников, выполнение апгрейда компонентов ИТ — перестройки источников.

CNews: В чем преимущества использования коммерческого программного обеспечения по сравнению с решениями open source?

Илья Маркелов: Использование в инфраструктуре open source позволяет дописать или добавить любые элементы. Помимо этого некоторые компании рассматривают использование подобного софта как возможность сократить расходы на ИБ. Однако часто оказывается, что архитектура open source бывает слишком сложной — внутри используются разнородные решения, которые специалистам в процессе внедрения пришлось «подружить» между собой. При этом финансовые и временные затраты на его развертывание и последующее техническое сопровождение будут выше, чем в случае использования коммерческого ПО. А заказчику, в свою очередь, следует ориентироваться на стоимость владения, а не на начальные вложения.

Также важно, что внедрение open source требует определенной квалификации персонала и создает зависимость от таких сотрудников. Если человек, который отвечает за работу решения, уходит в отпуск, на больничный или вовсе меняет место работы, то может выясниться, что кроме этого специалиста с системой работать никто не сможет. И в случае возникновения любой проблемы пользователи останутся с ней один на один. При этом становится сложнее реализовывать эволюционные изменения во внедренной системе — техподдержка отсутствует.

Использование SIEM на open source возможно, но с этим связаны большие риски. Даже если заказчик выделит отдельную квалифицированную команду для внедрения и поддержки такой системы, он не получит никаких гарантий качества итогового решения. Заметим, что в последнее время проблемой стал и «хактивизм» — встраивание в open source-решения лишних элементов: от политических лозунгов до вредоносного кода.

Другой важный нюанс — отсутствие у open source-решений сертификации, наличие которой сейчас актуально для многих российских заказчиков.

CNews: Возвращаясь к KUMA: какие новые функции в новой версии вы считаете наиболее важными?

Илья Маркелов: В первую очередь мы внесли изменения в концепцию двух областей хранения данных, предоставив пользователям возможность осуществлять сквозной поиск «бесшовно» — как по оперативному, так и по архивному хранилищу.

В процессе работы SIEM-системы накапливают огромное количество информации — сотни терабайт, которые нужно хранить для последующего анализа, например, в ходе расследования инцидентов. Серьезные инциденты могут длиться и две, и три сотни суток — все это время злоумышленники могут находиться незамеченными в ИТ-инфраструктуре компании. Поэтому для расследования приходится поднимать данные за соответствующий период. Чтобы детально понять все шаги атаковавших, иногда возникает необходимость изучать очень старые записи. Вместе с этим для более простых инцидентов, которые могут происходить практически ежедневно, важнее возможность оперативного поиска данных.

В результате SIEM предъявляет два противоположных требования к системе хранения: во-первых, она должна быть большой, чтобы размещать журналы за длительный период времени, важных для расследования сложных инцидентов, и при этом стоить недорого с точки зрения оборудования. Во-вторых, быть быстрой, чтобы обеспечивать оперативный поиск на ежедневной основе. Попытка сделать такую систему монолитной делает ее или дорогой, или неудобной. Поэтому большинство заказчиков идут по второму пути: часть данных переносят в архив, что позволяет оптимизировать бюджет на хранилище, но лишает специалистов возможности оперативно проводить сквозной поиск. В итоге для расследования приходится восстанавливать данные из архива и уже искать по ним.

KUMA теперь поддерживает два хранилища: одно — для оперативного получения данных, другое — для хранения большого массива информации. Этот подход применяют многие SIEM вендоры, но наша инновация состоит в том, что KUMA маскирует от пользователей наличие двух областей, построенных на разных технологиях хранения (оперативное хранилище работает на ClickHouse, а холодное может быть реализовано на Hadoop). Специалист может создавать поисковые запросы в едином интерфейсе без необходимости переключаться между архивами и полностью сосредоточиться на расследовании. В результате мы уменьшаем стоимость владения системой, но оставляем на высоком уровне качество пользовательского опыта.

CNews: Что еще нового появилось в новой версии?

Илья Маркелов: В новом релизе крупный блок новой функциональности направлен на расширение возможностей автореагирования и повышения цифровой грамотности сотрудников. Мы добавили несколько новых интеграций, обеспечивающих возможность выполнения управляющих воздействий на системы. Например, стало доступно автоматическое реагирование над учетными записями — при возникновении инцидента у аналитика KUMA появилась возможность управлять учетными записями в домене. Например, блокировать аккаунты пользователей, совершающих подозрительные действия. Это позволит быстро остановить распространение атаки и даст время на более внимательный анализ. Другая возможность — интеграция с системой обучения: записать сотрудников на курсы по кибергигиене теперь можно непосредственно из интерфейса SIEM. Например, тех, в результате чьих действий стал возможен инцидент.

Также получила развитие интеграция с системой ГосСОПКА. Напомню, что предприятия, отнесенные к КИИ, обязаны информировать НКЦКИ (Национальный координационный центр по компьютерным инцидентам) об инцидентах, которые происходят в их ИТ-инфраструктуре. В свою очередь эти организации получают обратную связь по переданным в НКЦКИ данным от экспертов ГосСОПКА, в том числе рекомендации по расследованию. При этом в новой версии KUMA улучшена интеграция с личным кабинетом — можно не только передавать сведения о произошедшем инциденте, но и общаться с представителями НКЦКИ в режиме чата, а также прикладывать дополнительные артефакты в формате файлов.

Также пользователи KUMA могут воспользоваться интеграцией с платформой Kaspersky CyberTrace, которая научилась обрабатывать отчеты, выпускаемые НКЦКИ, извлекать из них индикаторы компрометации и применять последние для детектирования событий в SIEM.

CNews: Это плановое обновление или ответ на новые вызовы рынка?

Илья Маркелов: И то, и другое. Большая часть изменений выполнена в рамках планового развития. Но при этом мы внесли изменения, проанализировав запросы заказчиков — как использующих KUMA, так и рассматривающих возможности внедрения нашего решения. Например, на основе обратной связи от заказчиков мы добавили поддержку альтернативных реализаций домена — помимо MS Active Directory система может работать с OpenLDAP и FreeIPA.

CNews: Планируете ли выход продукта за пределы рублевой зоны?

Илья Маркелов: Мы это уже давно делаем, причем успешно. «Лаборатория Касперского» строит центры мониторинга по всему миру, «под ключ». У нас есть проекты национального уровня: в ряде стран мы создаем центры мониторинга для целых индустрий — например, банковских и финансовых. У компании уже сформирован обширный портфель сильных корпоративных продуктов, но не хватало центрального элемента. Появление подобных проектов также было одной из причин, по которым мы запустили разработку KUMA.

CNews: Какие у вас планы на 2023 год?

Илья Маркелов: KUMA для нас больше, чем SIEM. Это также центральный элемент нашей экосистемы Kaspersky Symphony XDR. У нас уже есть дорожная карта на 2023 год, согласно которой осенью будет очередное существенное обновление платформы. В частности, появится возможность полностью автоматического реагирования на типовые угрозы, будет добавлен граф расследований, актуальный для аналитиков при исследовании сложных инцидентов. Мы продолжим активно совершенствовать решение, опираясь на потребности рынка и обратную связь от наших заказчиков.

■ Рекламаerid:Pb3XmBtztCBSMfVySDdzmTCMPmsJYQn13v3Qgt6Рекламодатель: АО "Лаборатория Касперского"ИНН/ОГРН: 7713140469/1027739867473Сайт: https://www.kaspersky.ru/

Поделиться

Поделиться