ИТ-гиганты ищут альтернативы парольному доступу

Архаичность, низкая эффективность и ненадежность парольного доступа представляют угрозу и для частных лиц, и для бизнеса самых разных областей. Такие компании, как BlackBerry, Lenovo, Google, MasterCard, LG, PayPal и другие, объединились, чтобы вместе решить «проблему паролей». Какие альтернативы парольной аутентификации они предложат массовому пользователю?В конце 2012 г. Google совместно с компанией Yubico провели исследовательскую работу по поиску нового решения, результатом которой стала тестовая сборка браузера Chrome, поддерживающая разработанный компаниями протокол двухфакторной аутентификации. В качестве перспективного даже рассматривалось футуристическое устройство в виде кольца с чипом NFC, однако на первом этапе использовалось аппаратное устройство компании Yubico, подключаемое по USB. Справедливости ради стоит отметить, что идея с «Кольцом Всевластия» не канула в небытие, а нашла своих фанатов на краудфандинговой площадке Kickstarter в виде проекта «NFC Ring».

Тем не менее, весной 2013 г. Google вместе с Yubico вступили в FIDO Alliance. И не просто вступили, а практически захватили власть, войдя в совет директоров альянса и создав собственную рабочую группу. Компания Yubico даже намекнула на ближайшие планы, заявив, что компания «будет частью рабочей группы, созданной Google, чтобы сосредоточиться на работе над стандартом двухфакторной аутентификации, представленным ранее в этом году». При этом разработанный открытый протокол аутентификации будет доступен в качестве отдельного предложения. Исходя из имеющейся информации, можно сделать вывод, что вступление Google в FIDO Alliance связано в первую очередь с желанием популяризации своего собственного стандарта.

Зачем это Google

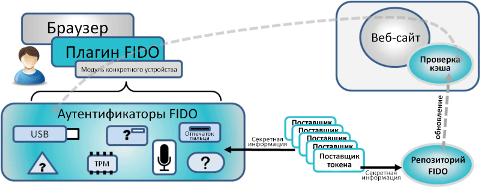

Для ответа на этот вопрос потребуется немного технических подробностей. Первоначальная идея предполагала разработку универсальной системы аутентификации пользователей, где вместо пароля использовался бы программно-аппаратный комплекс. К примеру, гибридная система с USB-токеном и распознаванием голоса или NFC-чип и одноразовый пароль. Со временем идея трансформировалась и сейчас основной рабочей задачей FIDO Alliance является создание плагина для браузеров, который был бы всегда на связи с сервисом контроля данных, обеспечивая строгую аутентификацию пользователя.

Схема строгой аутентификации с применением плагина для браузеров FIDO

На практике пользователям будет предложено два типа удостоверений FIDO: ID-ключ – уникальный идентификатор, подключенный к учетным записям пользователя в Интернете (в настоящее время эту функцию зачастую берут на себя социальные сети), и карта аутентификации. В последнем случае от пользователя потребуется выполнение определенных действий для удостоверения его личности или использование аппаратного ключа вместе с биометрическими или другими уникальными данными, подтверждающими владельца.

Для Google же главным звеном будет являться именно глобальный идентификатор, который позволит связать воедино разные учетные записи, созданные с его помощью. Именно с ним «слежка» за пользователями упростится в разы. Эксперты полагают, что технология позволит сервисам повысить адресность предоставляемой пользователю рекламы. Таким образом, для Google монетизация разрабатываемого стандарта будет обеспечена рекламой. Гипотетически возможно и использование технологии в разведывательной деятельности.

Строгая аутентификация в России

К сожалению, в России соотношение меда с дегтем в бочках и ложках традиционно противоположное. Сегодня наблюдается небольшое отставание в области защиты онлайн-аккаунтов отечественных сервисов. Дело в том, что владельцы сервисов не стремятся обезопасить своих пользователей, хотя бы в силу того, что не боятся их потерять. Максимум, на что они могут рассчитывать, – восстановления доступа через SMS. Очевидно, что активность в этом направлении должна быть подкреплена экономическими факторами, которых в России пока нет. Поэтому строгая аутентификация до сих пор остается скорее исключением, чем правилом.

Тем не менее, не все так плохо, как может показаться на первый взгляд. Решения по строгой аутентификации на веб-ресурсах в России существуют, но используются они пока только в тех сферах, где без них не обойтись. К примеру, в банковской сфере и в сфере госуслуг. В качестве примера уместно будет рассмотреть проект «Рутокен Web», разрабатываемый уже упомянутой компанией «Актив» – тем самым единственным российским участником FIDO. Основная задача проекта «Рутокен Web» – замена небезопасной аутентификации по связке «логин-пароль» на двухфакторную аппаратную аутентификацию. В качестве первого фактора аутентификации предлагается наличие у пользователя USB-токена, а второго – знание уникального PIN-кода к нему. Как и в идее FIDO Alliance, принцип работы предполагает использование трех компонентов: аппаратного устройства, имеющего возможность осуществления электронной подписи, плагина для браузера, осуществляющего связь между USB-токеном и браузером, и серверной части, в которой реализуется проверка электронной подписи на сервере.

Однако в России существуют собственные криптографические стандарты. Как заявлено в пресс-релизе компании «Актив», участвуя в работе FIDO, компания стремится заложить в архитектуру разрабатываемого протокола возможность использования национальных криптографических стандартов и алгоритмов. Такой подход может оказаться интересен не только российским пользователям, но и пользователям в других странах, имеющих собственные требования к применению криптографии. Такая возможность модификации протокола в будущем позволит безболезненно переходить на новые более безопасные алгоритмы без замены архитектуры системы.

А где же Microsoft, Amazon и Apple?

Примечательно, что в альянс FIDO до сих пор не входят Microsoft, Amazon и Apple. Они, как и другие крупные сервисы, используют двухфакторную аутентификацию с SMS и одноразовыми паролями. Если вероятность вступления первых двух компаний в альянс существует, то по части Apple есть большие сомнения.

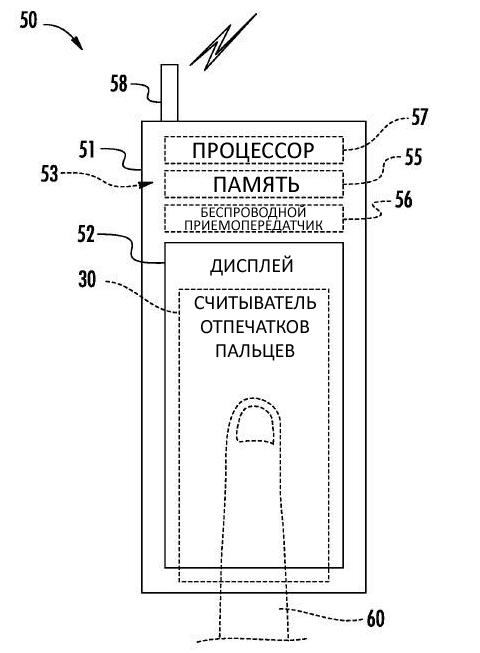

Дело в том, что в 2012 г. Apple купила компанию AuthenTec, специализирующуюся на сетевой безопасности и хорошо известную своими биометрическими сенсорами отпечатков пальцев. В том же году был получен патент на скрытый биометрический сенсор, что породило массу слухов о биометрической аутентификации в новых продуктах детища Стива Джобса.

Устройство для биометрической аутентификации

Учитывая тактику Apple «сначала патентуем, потом думаем», многие восприняли эту новость скептически. Тем не менее, осенью компания анонсировала появление нового устройства со встроенным сканером отпечатков пальцев. Ожидается, что сканер будет встроен в экран устройства. Завязка на собственные устройства в построении схемы строгой аутентификации выглядит логичной для производителя оборудования. Особенно такого закрытого и бескомпромиссного как корпорация Apple, которая никогда не стремилась к поддержке общепризнанных стандартов.

Овчинка выделки стоит

Сегодня информация является, пожалуй, самым ценным ресурсом. После появления в твиттере миллиардера-инвестора Карла Айкана сообщения о том, что его структуры удерживают крупную позицию по акциям Apple и что он считает компанию недооцененной, всего за сутки курс акций Apple поднялся почти на 5%. С учетом размера компании это означает увеличение капитализации примерно на $15 млрд. Но если бы доступ к аккаунту Айкана получил кто-то другой, никто не знает, куда бы качнулись акции, появись в этом твиттере ложная информация?

Взламывая чужие аккаунты, злоумышленники получают огромные возможности: от доступа к личной информации до публикации от имени мировых СМИ сообщений о смерти политиков. Доступность, целостность и конфиденциальность – основная триада информационной безопасности – утратили свою полноту. Реалии требуют внесения как минимум еще одного пункта – подтверждение авторства.

Алексей Разыграев

Сергей Гордейчик, технический директор компании Positive Technologies

Как театр начинается с вешалки, так и безопасность начинается с идентификации и аутентификации. Долгое время пароли были самым распространенным «входным билетом» в корпоративные сети, порталы, онлайн-сервисы. Но качество парольной аутентификации не выдерживает никакой критики.

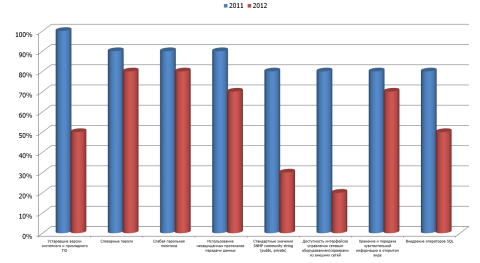

По результатам тестов на проникновение, проводимых компанией Positive Technologies, проблемы, связанные с использованием паролей были и остаются одной из наиболее распространенных проблем безопасности корпоративных сетей и онлайн-сервисов. И, наверное, защититься от плохих паролей можно только одним способом – не использовать пароли вообще.

Основные проблемы безопасности корпоративных сетей и онлайн-сервисов

Источник: Positive Technologies, 2013

Попытки централизации идентификации и аутентификации реализуются в индустрии достаточно давно. В качестве примеров можно привести Miscrosoft Windows Live ID, OpenID и различные «электронные паспорта». Однако, в связи с явной привязкой к тому или иному производителю, их использование, как правило, ограничивается инфраструктурой приложений конкретного вендора.

Проект FIDO имеет амбициозные цели, ясные задачи и достаточно понятный подход. Большое количество именитых компаний, примкнувших к проекту, позволяет надеяться на широкое внедрение технологии, открытость дает возможность использовать решение и третьим сторонам. Очень хорошо, что задача адаптации под локальные законодательные нормы, в том числе использования различных шифров, закладывается в самом начале проекта, а не «прикручивается на скотч» после его широко внедрения.

Обратная сторона FIDO тоже понятна. Чем больше сервисов будет завязано на централизованную базу аутентификации, тем выше ущерб для конкретного человека в случае «кибер-кражи личности». Остается надеяться, что вероятность подобных угроз будет серьезно снижена при помощи технологий, предложенных альянсом FIDO. Кроме того, централизованная идентификация облегчает отслеживание конкретного человека в сети, а с учетом последних экспериментов с трекингом мобильных устройств – и в реальном мире.

Поделиться

Поделиться