Шпионский код под Windows-системы госструктур и авиакомпаний оставался незамеченным пять лет

APT-группировка Lancefly использует в шпионских атаках многофункциональный и очень скрытный бэкдор, который обнаружили только сейчас. Многое указывает на родство Lancefly с китайскими APT, точная атрибуция на данный момент затруднена.

Пять лет ниже радаров

APT-группировка Lancefly использует специализированный бэкдор Merdoor, который не могли обнаружить в течение пяти лет, выяснили эксперты Symantec Threat Labs. Бэкдор повышенной скрытности использовался в атаках на корпоративные сети, самое позднее, с 2018 г.

Merdoor — весьма действенный вредонос, который позволяет обеспечивать постоянство присутствия в атакованных системах, выполнять команды операторов и производить перехват нажатий клавиш (кейлоггинг).

Эксперты Symantec наблюдали его эпизодическое использование в 2020 и 2021 гг., а также в новой кампании, которая продолжалась еще и в первом квартале 2023 г. Основной мотивацией этих кампаний был сбор разведывательных данных», — говорится в публикации Symantec.

Сбор данных носит стратегический характер: злоумышленники стараются продержаться в атакованных сетях как можно дольше. Основной интерес операторов Lancefly составляют правительственные, авиационные и телекоммуникационные организации в Южной и Юго-Восточной Азии.

Первичный вектор заражения эксперты Symantec точно установить не смогли, но обнаружили признаки использования фишинга, взлома реквизитов доступа SSH, а также эксплуатации серверных уязвимостей. Учитывая высокий профессионализм операторов кампании, они вполне могли использовать много разных способов.

После того, как им удается проникнуть на целевой ресурс, туда запускается бэкдор. Для этого используется побочная подгрузка DLL в процессы perfhost.exe или svchost.exe. Это легитимные процессы Windows, так что обнаружить вредонос оказывается весьма проблематично.

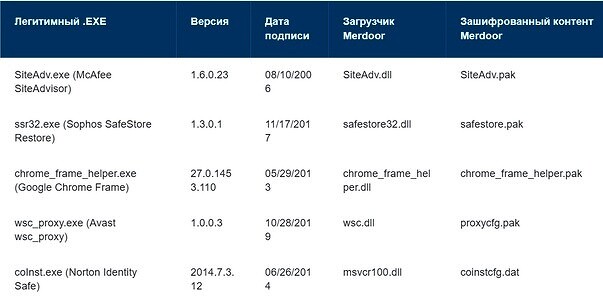

Для подгрузки DLL используются старые версии легитимных приложений. Дроппер Merdoor содержит уязвимую к подмене DLL копию легитимного приложения, загрузчик Merdoor и зашифрованный файл с основным содержимым вредоноса (файл .pak).

В конечном счете Merdoor устанавливается как системная служба, перезапускаемая после каждой перезагрузки.

Бэкдор устанавливает коммуникации с контрольным сервером через один из пяти доступных протоколов: HTTP, HTTPS, DNS, UDP или TCP, после чего ожидает инструкций. Кроме того, он может прослушивать локальные порты. Перехват нажатий клавиш производится в фоновом режиме автоматически.

Эксперты Symantec также отметили способность Lancefly использовать функцию Impacket Atexec для осуществления операций на удаленных машинах через SMB. Impacket — это набор программных модулей для работы с сетевыми протоколами. В Symantec полагают, что операторы Merdoor таким образом производят дальнейшее скрытое распространение бэкдора на другие системы или зачищают следы, оставшиеся после выполнения других команд.

Время от времени злоумышленники также пытаются выкрасть реквизиты доступа, выгружая содержимое памяти процесса LSASS или выводя разделы системного реестра SAM и SYSTEM.

Украденные файлы архивируются с помощью замаскированной версии WinRAR и выводятся на контрольный сервер.

И руткит впридачу

Помимо Merder операторы Lancefly эксплуатируют новую версию руткита ZXShell, которая легче и функциональнее предыдущих.

Загрузчик FormDII.dll способен отбирать именно те версии вредоноса, которые соответствуют системной архитектуре атакуемого хоста, а также считывать шелл-код из файлов, останавливать активные процессы и т. д. Для установки и обновления используется утилита, чей код частично дублирует код загрузчика Merdor.

При установке ZXShell загрузчик может создавать новые службы, перехватывать, модифицировать и запускать уже существующие, изменять реестр и сжимать копию собственного исполняемого файла для обеспечения незаметности и устойчивости.

Любопытно, что исходный код ZXShell утек довольно давно, и его использовали две китайские APT-группировки — APT17 и APT41. Но само по себе это не говорит о прямой связи с Lancefly.

Кроме того, название formdll.dll (не FormDII.dll) использовалось третьей китайской группировкой — APT27 (Budworm). Но и это нельзя считать прямым доказательством китайского происхождения Lancefly.

Наиболее убедительной уликой можно считать использование в этой кампании двух RAT-троянцев PlugX и ShadowPad, которыми пользуется большое количество китайских APT-групп.

«Атрибуция — всегда проблематичный момент в расследовании деятельности APT-группировок, — говорит Михаил Зайцев, эксперт по информационной безопасности компании SEQ. — Их операторы редко (и все реже) оставляют следы, по которым можно вычислить источник атак без сомнений и допущений; чаще всего речь идет о косвенных признаках, которые, к тому же, вполне можно использовать для маскировки и вывешивания ложных флагов. Нередко атрибуция APT производится по выбору целей, точнее, предположений, кому атака на них будет выгодна. В принципе, это может помочь другим потенциальным жертвам принять профилактические меры против нападения на них самих».

Эксперт добавил, что профессионализм операторов Merdoor не подлежит сомнению: их основной инструмент для проведения атак не могли выявить как минимум пять лет, а это свидетельствует и о его высоком качестве, и умении операторов заметать следы.

Поделиться

Поделиться