Для шпионажа против России используется ранее неизвестный бэкдор

В ходе реагирования на инцидент у одного из клиентов Positive Technologies экспертной командой по информационной безопасности (ИБ) был обнаружен раннее неизвестный бэкдор. Программа для доступа к компьютеру использовалась группировкой хакеров из ExCobalt и написана на языке Go.

Скрытая угроза

Сотрудники Positive Technologies из Expert Security Center (ESC) выявил ранее неизвестный бэкдор, написанный на языке Go, который используется киберпреступной группировкой ExCobalt для атак на российские компании.

ExCobalt - это киберпреступная группа, сосредоточенная на кибершпионаже и некоторые члены которой активны по крайней мере с 2016 г. и, предположительно, состояли в небезызвестной группе Cobalt. Хакеры действуют с 2013 г. и используют проверенную схему, на которую из года в год попадаются банковские работники. Сотрудники Positive Technologies назвали их ExCobalt видимо, в связи с тем, что туда вошли бывшие хакеры из Cobalt (ex-Cobalt).

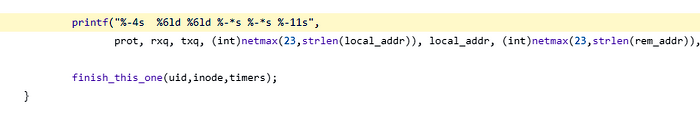

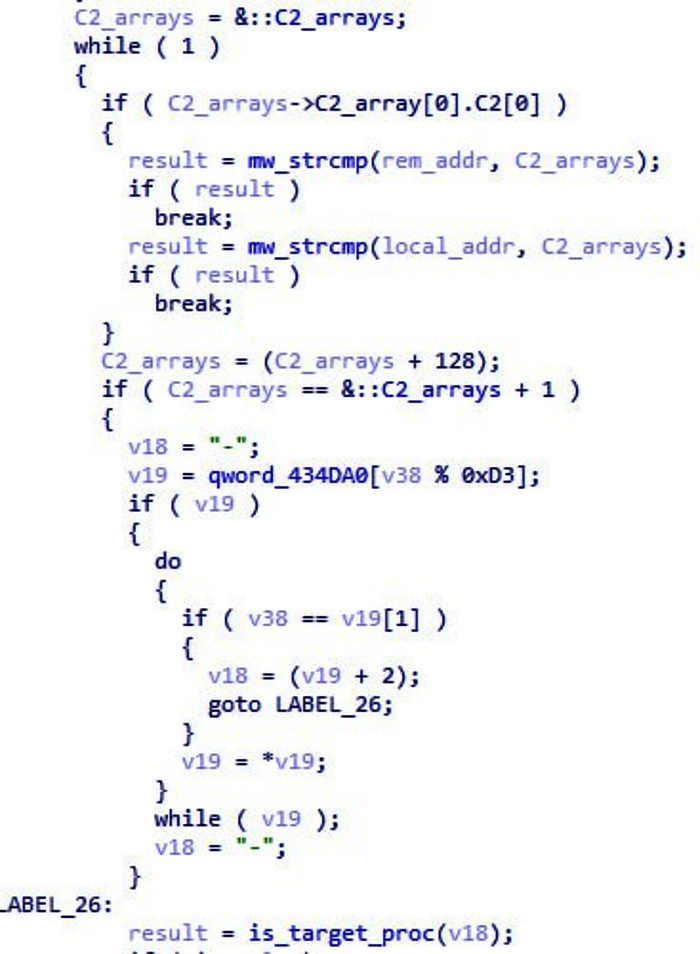

В ходе расследования одного из инцидентов, который был зафиксирован в марте 2024 г. на одном из Linux-хостов клиента, был обнаружен файл с названием scrond, накрытый Ultimate Packer for eXecutables (UPX). В данных этого распакованного сэмпла, который написан на языке Go, были найдены пути пакетов, содержащие подстроку red.team/go-red. Этот факт позволяет предположить, что этот сэмпл является проприетарным инструментом с названием GoRed якобы от некой Red Team. Специалистам Positive Technologies не удалось найти каких-то значимых связей или вредоносной активности. Сайт выглядил как типичная визитка и активно не используется его разработчиками. Вся информация на веб-ресурсе была от 2019 г., а дизайн сайта является типичным для многих подобных сайтов.

В процессе анализа GoRed ИБ-эксперты обнаружили, что несколько версий программы они уже встречали ранее во время реагирования на инциденты у ряда клиентов Positive Technologies. В июле 2023 г. в ходе расследования ИТ-инцидента в компании благодаря ошибке самих атакующих на их директориях были обнаружены несколько различных инструментов, включая самую первую версию GoRed. Похожим образом в другом инциденте в октябре 2023 г. сотрудники Positive Technologies обнаружили на открытых директориях ИТ-инфраструктуры злоумышленников дополнительные инструменты.

Помимо инструментов, полученных с директорий серверов злоумышленников, группа ExCobalt использовала следующие инструменты: Mimikatz, procdump, SMBExec, Metasploit, rsocx. Помимо вышеприведенных инструментов, обнаруженных на открытых директориях, в нескольких инцидентах сотрудники Positive Technologies также встречали модифицированные версии стандартных утилит Linux, которые впервые они обнаружили в ноябре 2023 г. На то время, эксперты Positive Technologies упоминали домен lib.rpm-bin.link, при энумерации директорий которого было получено множество инструментов, в том числе col - первая версия бэкдора GoRed - v0.0.1.

Помимо этого, в одном из инцидентов, который произошел в марте 2024 г., в Positive Technologies наблюдали активность зараженных хостов, которые связывались с серверами злоумышленников, - get.rpm-bin.link и leo.rpm-bin.link. Помимо этого, GoRed использовал static_TransportConfig, в котором были следующие C2: leo.rpm-bin.link, sula.rpm-bin.link, lib.rest, rosm.pro. В мае 2023 г. исследователи из Bi.Zone выпускали разбор атак Sneaking Leprechaun и их инструментарий пересекается с найденными на открытых директориях файлами, которые описаны выше.

Бэкдор был назван GoRed, он обладает множеством функций, включая удаленное выполнение команд, сбор данных из скомпрометированных систем и использование различных методов коммуникации с сommand and сontrol-серверами (C2-сервера).

Исследование Positive Technologies показало, что ExCobalt продолжает активно атаковать российские компании, постоянно улучшая свои методы и инструменты. GoRed все более усложняется, чтобы выполнить более сложные и скрытные задачи, такие как кибершпионаж, кража данных, инфицирование дополнительных устройств и даже внедрение в критически важные ИТ-системы. Это облегчает для злоумышленников проведение атак, которые могут оставаться незамеченными на продолжительный период времени, что серьезно угрожает безопасности корпоративных и государственных информационных систем (ИС) в России.

Злоумышленники ExCobalt продолжают демонстрировать свою гибкость и адаптивность, используя модифицированные инструменты и техники для обхода современных защитных мер и обнаружения уязвимостей в ИТ-инфраструктуре компаний. Это указывает на их глубокое понимание уязвимостей в защите и возможности настройки своих атак в зависимости от конкретной цели и ситуации, что создает дополнительные риски для безопасности корпоративных и государственных ИС.

Развитие ExCobalt подчеркивает необходимость постоянного совершенствования методов защиты и обнаружения атак для противодействия таким киберугрозам. Специалисты из Positive Technologies отмечают, что участники группировки ExCobalt демонстрируют высокую степень профессионализма и адаптивности, что позволяет им быстро реагировать на изменения в ИБ и эффективно использовать новые инструменты и техники для достижения своих целей. Это делает их кибератаки особенно опасными, поскольку они могут легко обходить традиционные защитные мер и быстро адаптироваться.

Хакеры ExCobalt

В 2017 г. хакерская группировка Cobalt, известная масштабными атаками на финансовые учреждения и, предположительно, имеющая российские корни, значительно расширила сферу своей деятельности.

По информации РБК, на 2018 г. к списку традиционных для Cobalt целей, находящихся в Содружество Независимых Государств (СНГ), странах Восточной Европы и Юго-Восточной Азии, добавились компании, расположенные в Северной Америке, Западной Европе и Южной Америке, в частности в Аргентине. В сфере интересов группировки Cobalt не только банки, но и биржи, страховые компании, инвестиционные фонды и другие организации.

Типовая атака от Cobalt состоит из нескольких этапов. Сначала регистрируются поддельные домены, якобы принадлежащие крупным компаниям, например Visa, Сбербанк, Tesla, Mastercard. После в адрес предполагаемой жертвы банков и их контрагентов проводится фишинговая рассылка, содержащая вредоносный файл, обычно документ Microsoft Word. После открытия этого вложения пользователем запускается программа, которая не дает ИТ-системам антивирусной защиты среагировать на вирус. После чего автоматически загружается троян, который позволяет организовать удаленный доступ к рабочему компьютеру сотрудника компании-жертвы. Далее злоумышленники могут либо развивать кибератаку внутри организации, либо отправить со взломанного рабочего стола письмо с аналогичным вредоносным софтом в другую компанию-партнер банка. Как утверждают эксперты, методы хакеров эволюционируют и становятся все более изощренными. В случае если хакеры взломали ИТ-системы какой-либо средней компании, то не факт, что она будет являться в будущем главной жертвой киберпреступников.

Cobalt известны тем, что не атакуют в лоб, а выжидают несколько недель, тщательно изучая внутреннюю ИТ-инфраструктуру компании-жертвы. Киберпреступники наблюдают, когда на нужных счетах скапливаются средства, а затем направляют их в банкоматы, у которых в нужный момент должен поджидать надежный «денежный мул». «Мул» - это человек, который за вознаграждение использует свой персональный счет для перевода денежных средств на другие счета от имени других лиц. Несмотря на высокое технологические оснащение на 2024 г., хакеры все еще прибегают к помощи «мулов», ведь они по поддельным документам обналичивают деньги.

Поделиться

Поделиться