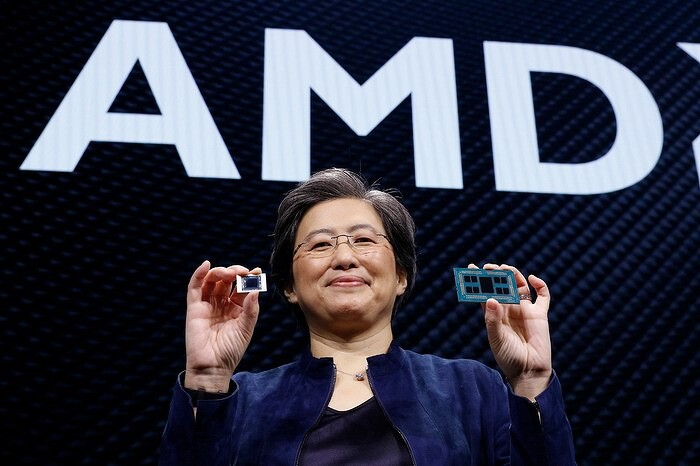

Устранена «дыра», позволяющая загружать вредоносный микрокод в процессоры AMD

Выявленная прошлой осенью уязвимость позволяла подменять микрокод процессора. Но только при наличии административных полномочий.

Большой переполох из-за микрокода

AMD устранила высокоопасную уязвимость в своей подсистеме Secure Encrypted Virtualization. «Баг» позволял интегрировать в систему модифицированный вредоносный микрокод для центральных процессоров при соблюдении определенных условий.

Уязвимость CVE-2024-56161 получила оценку по шкале CVSS 7,2 балла из 10. Ее эксплуатация возможна только локально и при наличии административных привилегий.

Проблема вызвана некорректной верификацией цифровой подписи в загрузчике патчей к микрокоду AMD CPU ROM. Как следствие, возможна «утрата конфиденциальности и целостности конфиденциального гостевого аккаунта, запущенного в контексте AMD SEV-SNP».

Подсистема SEV призвана изолировать друг от друга виртуальные машины и гипервизоры, для чего каждой ВМ присваивается уникальный ключ.

SNP (Secure Nested Paging, «безопасный вложенный пейджинг») - еще одна подсистема, которая создает изолированные среды исполнения кода и обеспечивает защиту от возможных атак со стороны гипервизора.

«SEV-SNP привносит несколько дополнительных опциональных улучшений безопасности, нацеленных на поддержку дополнительных моделей использования виртуальных машин, и предлагает усиленную защиту против недавно описанных атак побочного канала» — говорится в описании AMD.

Под последними имеются в виду архитектурные уязвимости Spectre, Meltdown и их многочисленных разновидностей. Они возникают как побочный эффект механизма спекулятивного выполнения инструкций, реализованного во всех современных процессорах в целях улучшения быстродействия.

Соответственно, успешная эксплуатация CVE-2024-56161 открывает возможности для использования и этих уязвимостей тоже.

Новообнаруженная уязвимость затрагивает серии процессоров AMD EPYC 7001, 7002, 7003 и 9004. Компания уже выпустила необходимые обновления, исправляющие проблему.

«Уязвимость вряд ли легко эксплуатируется, тем более, что для этого требуется административный доступ» — отмечает Михаил Зайцев, эксперт по информационной безопасности компании SEQ. «С другой стороны, затрагивается очень чувствительный компонент, так что установку обновлений стоит сделать приоритетной задачей».

Небезопасная функция

«Баг» выявили эксперты по кибербезопасности Google, причем еще в сентябре прошлого 2024 г. В собственном бюллетене компании указывается, что CVE-2024-56161 — следствие использования небезопасной хэш-функции при валидации цифровой подписи обновлений микрокода.

В результате потенциальный злоумышленник может скомпрометировать конфиденциальные данные, находящиеся в обработке.

Эксперты Google выпустили также демонстрационный эксплойт, но технические подробности планируют раскрыть не раньше, чем через месяц, чтобы дать время на распространение патчей по всей длине цепочки поставок.

Поделиться

Поделиться