Обзор подготовлен

Как защитить телефонные сети от взлома

В состав телекоммуникационных систем входят телефонные сети, основой которых являются телефонные станции. Современные АТС по архитектуре схожи с компьютерами и серверами. Поэтому защите сетей телефонной связи необходимо уделить не меньше внимания, чем обеспечению безопасности копьютерных сетей.

При существующем уровне развития информационных технологий и повсеместном использовании телекоммуникационного оборудования зарубежного производства перед руководителями служб безопасности встает сложная задача, связанная с обеспечением комплексной защиты существующих информационных ресурсов. Современные аппаратные и программные средства защиты позволяют эффективно противодействовать большинству угроз, встречающихся в компьютерных сетях: вирусам, червям, DoS-атакам, перехвату пакетов данных и т.д. Однако они не спасут от взлома телефонной сети.

Существует множество механизмов осуществления атак, при этом задачи, преследуемые нарушителями, могут сильно различаться. Они могут стремиться получить коммерческий эффект от воровства услуг телефонных переговоров, осуществить скрытый съем информации, содержащей коммерческую или государственную тайну, вывести оборудование телефонной сети из строя. Рассмотрим несколько возможных сценариев реализации атак на порты АТС.

Воровство услуг телефонных переговоров

Большинство современных цифровых телефонных станций поддерживают сервисную функцию DISA (Direct Inward Service Access), которая позволяет обеспечить прямой доступ удаленных пользователей к их внутренним сервисным услугам (в том числе донабору номеров). Данная функция может быть также использована злоумышленниками для организации нелегальных пулов доступа к услугам междугородных/международных переговоров.

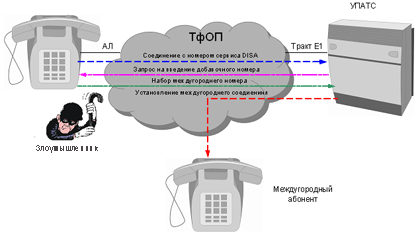

Сценарий несанкционированного использования функции DISA

Злоумышленник осуществляет соединение с номером УПАТС (учрежденческо-производственной АТС) организации, на которой открыт сервис DISA. Речевой информатор выдает голосовое приветствие и запрос на ввод добавочного номера внутреннего абонента. Вместо добавочного номера производится набор междугороднего/международного номера, в результате чего УПАТС устанавливает транзитное междугородное/международное соединение. Счета за звонки будут приходить организации, владеющей телефонной станцией. Сумма убытков при этом может достичь сотен тысяч рублей за несколько дней.

Атаки на порты DISA могут быть предотвращены организационно-техническими методами (задание индивидуальных паролей пользователей сервиса DISA для доступа к таблицам внешней маршрутизации или полным закрытием указанных таблиц, если данный вид транзитных соединений для организации не критичен). Однако это потребует наличия высококвалифицированного эксплуатационного персонала. Кроме того, нельзя исключать возможность взлома паролей защиты.

Несанкционированный доступ к программным портам АТС

Наибольшую опасность для организаций может представлять несанкционированный доступ злоумышленников к программным портам АТС через внешние каналы телефонной связи. Наличие недекларировнных возможностей ("закладок") в программном обеспечении телефонных станций, не прошедших сертификацию по требованиям в области информационной безопасности, делает коммутационное оборудование уязвимым для подобных атак. Командами запуска закладок могут являться специальные сообщения, скрытно передаваемые по служебным или пользовательским каналам. После успешной активации закладок злоумышленник получает полный контроль над АТС, включая возможность дистанционного съема информации и полного вывода оборудования из строя. Закладки, реализующие упомянутые функции, весьма сложно выявить.

Гарантию того, что в коммутационных станциях отсутствуют недекларированные возможности, может дать экспертиза их принципиальных схем и исходных текстов программного обеспечения, которая проводится только при сертификации изделий по требованиям ФСБ РФ. Большинство иностранных производителей отказываются проходить указанную процедуру, мотивируя свое решение "коммерческой тайной". В мировой и отечественной практике существует множество реальных фактов обнаружения "закладок" в коммутационном оборудовании зарубежного производства.

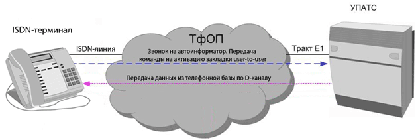

Сценарий атаки на программный порт УПАТС

Злоумышленник, находящийся на удаленном объекте, при помощи специализированного цифрового терминала (например, ISDN-терминала) осуществляет вызов на городской номер УПАТС (для маскировки может использоваться номер, на котором активирован автоинформатор). При этом в составе сообщения запроса на установление соединения (SET UP для системы сигнализации EDSS-1) передается информационное поле user-to-user information (прозрачная передача любых данных между пользовательскими терминалами), содержащее кодовую комбинацию команды атаки. Получив команду, процессор УПАТС загружает скрытый модуль программного обеспечения, переводящий ее в специальный недекларированный режим функционирования. В зависимости от алгоритма работы закладки и целей нарушителей может осуществляться замаскированная передача данных из телефонной базы по служебному каналу, прослушивание переговоров абонентов и даже полная блокировка работы телефонной станции.

Как обезопасить сеть телефонной связи?

Кардинальной мерой, обеспечивающей повышение защищенности сетей связи, могла бы являться замена телекоммуникационного оборудования иностранного производства на "доверенное" отечественное, сертифицированное ФСТЭК и ФСБ. Однако данный вариант требует больших затрат и сложен в организационно-техническом плане. Приемлемой альтернативой является оснащение существующего оборудования связи специализированными техническими средствами защиты.

В мировой практике основными техническими средствами для обнаружения и исключения злоумышленного воздействия через каналы внешнего доступа к телефонной сети являются защитные межстанционные экраны. С точки зрения алгоритма анализа и обработки информации экраны для УПАТС являются более сложными устройствами по сравнению с аналогичными решениями для компьютерных сетей.

Рассмотрим основной принцип функционирования экрана. Устройство должно включаться "в разрыв" цифровых линий, соединяющих АТС организации с АТС сети общего пользования, и осуществлять непрерывный контроль всех событий, происходящих в пользовательских и служебных каналах на фазах установления и разрыва соединения, а также в состоянии разговора. При обработке пользовательских каналов должна производиться классификация возможных событий: обнаружение речи, тишины, факсов, модемов, сигналов тонального набора. При обработке служебных каналов должна производиться проверка номеров внешних и внутренних абонентов на их принадлежность к черным и белым спискам, а также фильтрация сигнальных команд. На основании сравнения полученных данных с определенными сотрудником службы безопасности параметрами, автоматически должно приниматься решение о варианте последующей обработки вызова – разрыв соединения, запись трафика для последующего анализа, выдача абоненту голосового предупреждения о нарушении.

Наиболее известным зарубежными продуктами данного класса являются ETM Voice Firewall (Securelogix, США), InGate Firewall (Ingate Systems AB, Швеция), Converged Access Point (Converged Access, США) и т.д. Ограничением использования данных средств в России является отсутствие на них сертификатов в области информационной безопасности специальных ведомств. Среди отечественных решений можно выделить межстанционный телекоммуникационный экран "Рубикон" ("Телрос", Россия). Устройство имеет сертификаты Минкомсвязи России и ФСТЭК России.

Применение межстанционных экранов позволит организациям и ведомствам осуществлять контроль за деятельностью персонала (включая запись телефонных переговоров), обнаруживать и предотвращать действия злоумышленников, направленные на раскрытие конфиденциальной информации, воровство услуг и захват контроля над оборудованием. При этом финансовые затраты, необходимые для использования изделия будут существенно ниже расходов, связанных с заменой телефонной станции на сертифицированную по требованиям безопасности.

Евгений Шполянский