Как повысить эффективность информационной безопасности легко и быстро

Если окинуть взглядом все технологические изменения, произошедшие за последние пять лет, то можно с легкостью проследить рост требований, предъявляемых к защите сетевой инфраструктуры. Обусловлено это тем, что современные сети стали быстрее, умнее и надежнее. Соответственно и надежность их функционирования должна быть на высшем уровне. Проектный опыт системного интегратора «Крок» и ведущего разработчика в области управления производительностью приложений Riverbed показывает, что повысить эффективность системы информационной безопасности (ИБ) и сделать ее комплексной – достаточно просто для бизнеса заказчика. Более того, это не занимает много времени.Построение безопасных корпоративных сетей передачи данных (КСПД) никогда не было простым делом.Более того, в отличие от других технологических задач, обеспечение информационной безопасности (ИБ) c каждым годом не упрощается, а, наоборот, становится все более и более трудозатратным процессом.

Еще совсем недавно КСПД имела четкое разграничение на внутренние и внешние ресурсы, список открытых портов можно было удержать в уме, а число точек входа и выхода из КСПД в публичную сеть не превышало пяти.

Сегодня корпоративная сеть – это множество разнообразных терминальных устройств, облачных приложений и сервисов, виртуализация всего и вся и постоянное обновление контента, баз, сигнатур и т.п. Число точек соприкосновения увеличилось с единиц до десятков, а иногда и более, если речь идет о крупных, территориально-распределенных организациях. Для многих пользователей стало нормой приходить на работу с планшетами или смартфонами, которые автоматически подключаются к корпоративной почте или файл-серверу. При этом люди не задумываются, как работает это подключение – через внутреннюю беспроводную сеть или Wi-Fi в кафе рядом с работой.

В тоже время исследования показывают, что от 1 до 3% всех мобильных устройств, подключаемых к КСПД, заражены тем или иным вредоносным ПО. В сложившейся ситуации сотрудники подразделений ИБ говорят о проблеме «перекоса безопасности» – несмотря на использование множества ИБ-решений, эффективность защиты корпоративной сети остается низкой. Действительно, компании стремятся обезопасить все больше и больше точек входа, а злоумышленнику достаточно найти всего одну лазейку.

Распределение ИТ-ресурсов

Источник: Enterprise Strategy Group (ESG), 2015

С развитием ИТ проблема только усугубляется, так как средства защиты зачастую отстают от технологий взлома. Чтобы минимизировать риски проникновения в корпоративную сеть и потери данных, многие крупные компании применяют более 10 решений от различных производителей, так или иначе связанных с обеспечением безопасности.

Видимость сети – ключ к простому и быстрому решению проблемы «перекоса безопасности»

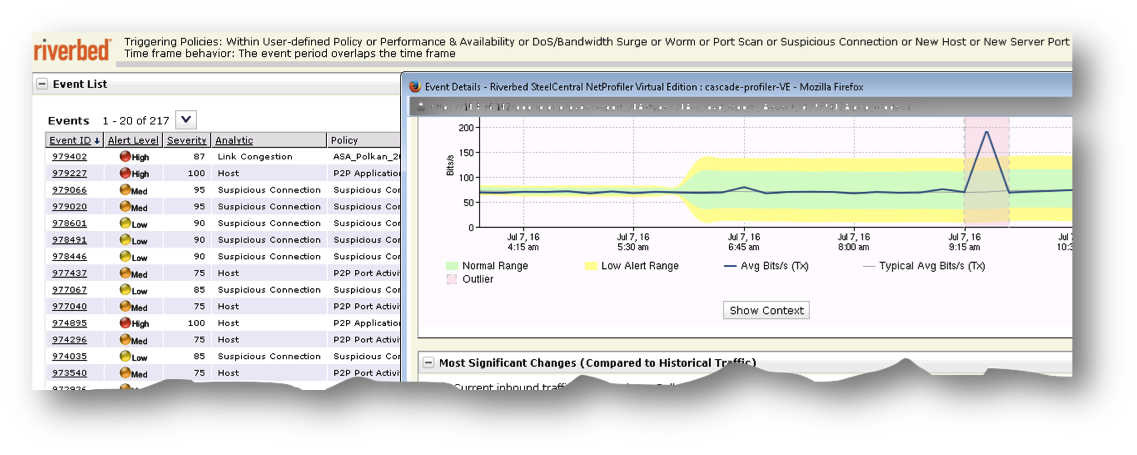

На первый взгляд, задача обеспечения всеохватывающей информационной безопасности кажется заведомо неразрешимой.Однако, инструмент, позволяющий это сделать, существует. Речь идет о полной сетевой прозрачности, которая достигается за счет внедрения систем мониторинга. Например, таких как Riverbed SteelCentral. Решение данного класса анализирует работоспособность всей ИКТ-среды и предоставляет детальные отчеты о качестве работы приложений, сетевых и серверных задержках и пр.

Имея в своем распоряжении комплексную картину всех коммуникаций между хостами внутри КСПД, можео построить шаблон или провести «поведенческий анализ» легитимного трафика. Любое значимое отклонение от наблюдаемого паттерна заслуживает внимания сотрудников подразделения ИБ. В частности, если хост обращается изо дня в день к одним и тем же ресурсам по одним и тем же портам и протоколам, то на основе объемов этих данных, пусть и разных, можно определить норму его поведения. Отклонение в перечне используемых портов и протоколов или существенное изменение объемов трафика может служить сигналом, что на хосте установлено новое ПО или пользователь «сливает» данные. Важно, чтобы система мониторинга имела возможность не только идентифицировать аномалию, но и проследить, что находилось внутри «подозрительного трафика».

Любое, даже самое «хитрое» вредоносное ПО, рано или поздно создаст аномальный трафик. Как только такой трафик обнаружен и локализован, сотрудники подразделения ИБ могут принять соответствующие меры для устранения проблемы. Таким образом, заказчик формирует комплексный подход по отслеживанию всех характеристик трафика: до, во время и после возникновения угроз.

Централизованное управление данными

Ни для кого не секрет, что решение проблемы безопасности всегда идет вразрез с требованиями бизнеса по повышению гибкости, производительности корпоративной сети и максимальной доступности данных пользователям. Компании внедряют облачные решения, строят территориально-распределенные ЦОДы, что «компрометирует» концепцию обеспечения безопасности, стремящуюся все централизовать, а количество точек соприкосновения с внешним миром сократить. Этот конфликт можно легко разрешить.

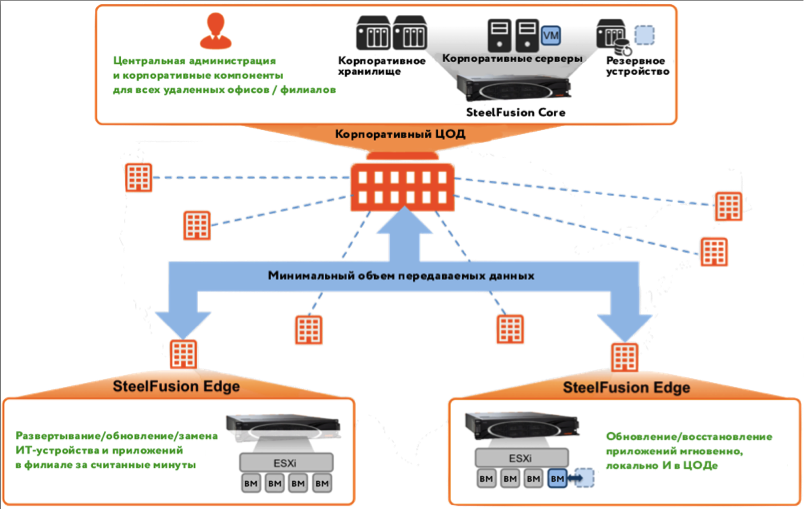

Представьте, что в распределенной структуре организации пользователи «ощущают» присутствие локального сервера, тогда как реальные данные расположены в центральном и единственном ЦОДе и надежно защищены. Мы привыкли, что лучшая скорость чтения и записи файлов происходит с ресурсов в пределах локальной сети, а любая передача файлов, информации по корпоративным каналам или через интернет приводит к существенным задержкам. Можно, конечно, хранить копии файлов локально, но это небезопасно и нецелесообразно, а вот часть – фрагмент или блок – позволят найти нужный баланс между скоростью, безопасностью и централизованностью. Гораздо быстрее передать удаленному пользователю недостающие блоки, которые в комбинации с хранящимися локально фрагментами составят полноценный файл.

Такая возможность появляется, в частности, благодаря гиперконвергентному решению Riverbed SteelFusion. Так, территориально-распределенные компании могут быстро и без остановки бизнес-процессов централизовать свои приложения, переносить серверы и системы хранения данных (СХД) из региональных филиалов в главный офис. Это позволяет не только обеспечивать централизованную защиту информации и высокую скорость работы бизнес-сервисов, но и помогает быстро восстанавливать работоспособность удаленных точек при сбоях, т.к. вся информация хранится исключительно на уровне ЦОД в режиме реального времени.

Схема работы Riverbed SteelFusion

Источник: Крок, 2016

Дополнительным преимуществом такого подхода является возможность значительного снижения расходов на СХД, ленточные накопители для филиальной сети, системы резервного копирования, серверы, а также сопровождение и обслуживание данного оборудования при гарантии сохранности филиальных данных и высокой скорости работы пользователей.

Интеграция решений от лучших производителей

При одностороннем подходе к проблеме безопасности возникает перекос в ту или иную сторону, что либо увеличивает расходы на техническую поддержку сетевой инфраструктуры, поскольку приходится внедрять слишком много различных ИТ-решений, либо – оборотная сторона медали – снижает безопасность, в случае, если применяется ограниченный набор систем, который закрывает не все задачи по ИБ. Именно комплексный подход, предполагающий применение ИТ-средств, закрывающих широкий спектр задач по защите ИКТ-инфраструктуры, и обеспечение максимального контроля над ними за счет сетевой прозрачности, позволяет повысить уровень безопасности корпоративной сети и снизить расходы на филиальную инфраструктуру без ущерба для скорости ее работы.

Контроль безопасности на всех уровнях

Чем больше бизнес-процессов осуществляется в компании, тем сложнее их контролировать. То же относится и к технологическим процессам, требующим в части мониторинга комплексного, централизованного подхода. Особенно если речь идет о разрозненной ИКТ-инфраструктуре, представляющей из себя «зоопарк» решений и оборудования от различных производителей.

По мере развития компании управлять сервисной поддержкой становится непросто. Так, например, возникают вопросы оценки эффективной работы оборудования, контроля соблюдения гарантийных сроков и SLA, оперативного устранения технических ошибок и мн. др. Появляются инциденты, расследование которых подчас требует значительных ресурсных и временных трудозатрат.

Упорядочить ситуацию с технической поддержкой разнородной инфраструктуры поможет новая услуга «Крок» - Service Assistant. В ее рамках создается единая точка входа по всем сервисным контрактам для контроля SLA – эту функцию берет на себя компетентный консультант. Формируется контактный центр для первой линии поддержки, внедряется автоматизированная система управления сервисом с механизмом информирования о сроках и инцидентах, проводится детальный мониторинг состояния ИТ-инфраструктуры. В конечно итоге, эта услуга позволяет не только сэкономить на техническом обслуживании, но и повысить надежность работы инфраструктуры.

Поделиться

Поделиться