Почему ИБ выгоднее передать на аутсорсинг

Шквал кибератак на российские компании не утихает, а квалифицированных кадров для их отражения явно недостаточно. В такой ситуации стоит подумать о передаче ИБ-функций на аутсорсинг. Однако надо внимательно изучить условия контракта, четко прописать в нем ответственность сторон за киберинциденты и, конечно, уделить особое внимание предотвращению атак на цепочки поставок — ведь далеко не все разработчики внимательно относятся к безопасности продуктов, которые они предлагают. Актуальные проблемы в сфере ИБ обсудили участники организованной CNews Conferences конференции «Информационная безопасность 2025».

Аутсорсинг ИБ: правда и вымысел

Многим компаниям не хватает специалистов по информационной безопасности и недостаточно собственных компетенций в этой сфере. В тоже время, сегодня очевидно, что превентивных средств защиты информации недостаточно — существуют атаки на цепочки поставок и взлом подрядчиков, уязвимости нулевого дня. Поэтому необходим постоянный мониторинг событий кибербезопасности.

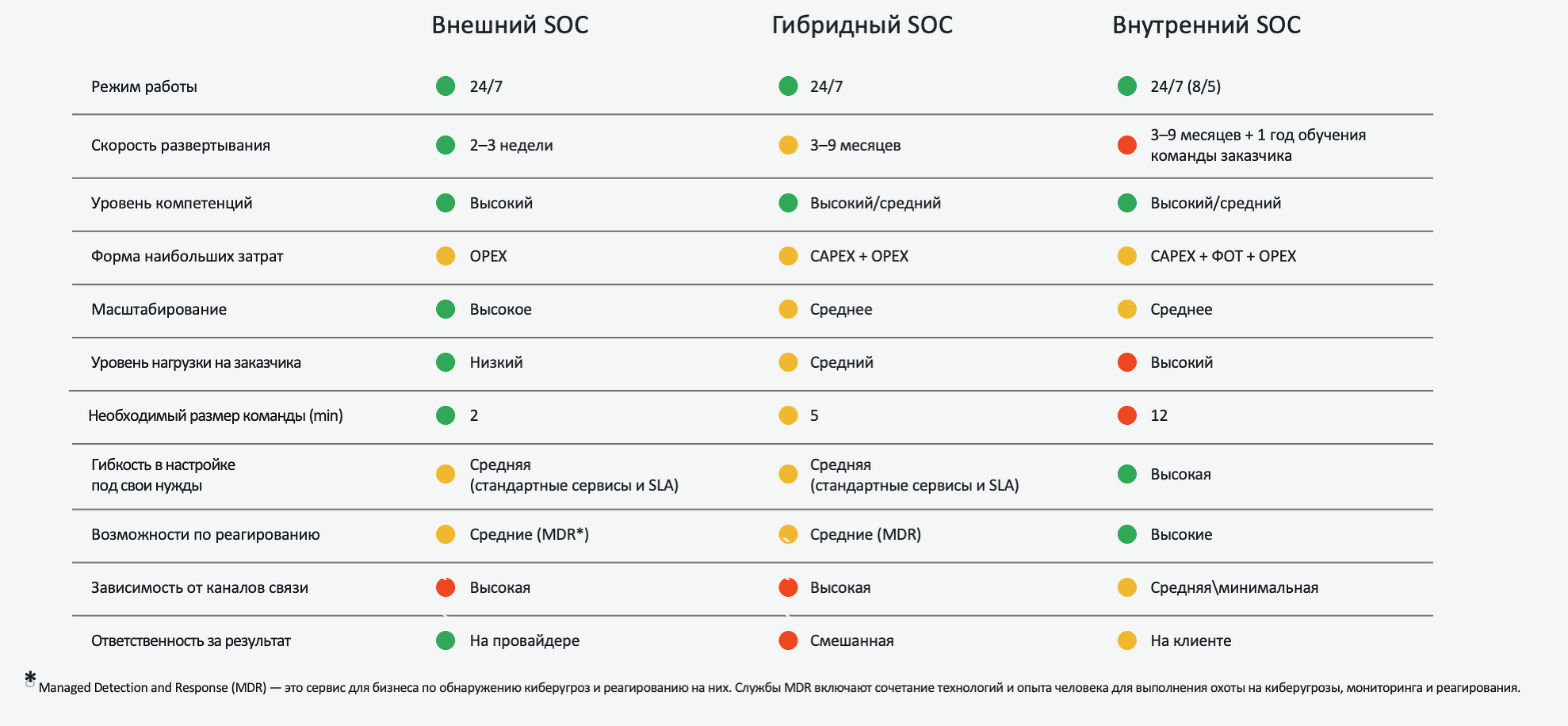

В IEK Group поняли, что компании необходим SOC. «Его команда специалистов круглосуточно следит за инфраструктурой компании, выявляет угрозы и предотвращает кибератаки», — говорит Дмитрий Костров, заместитель генерального директора по информационной безопасности ДКБ IEK Group, модератор конференции «Информационная безопасность 2025». Существует несколько моделей реализации SOC — on-premise, гибридная модель и аутсорсинг.

Сравнение SOC

Для запуска собственного SOC необходимо развернуть технологическую платформу SOC и обладать серьезной экспертизой, а это сложно и недешево, в особенности на фоне дефицита квалифицированных ИБ-специалистов. «Аутсорсинг функции SOC помогает компаниям сэкономить ресурсы и выстроить надежную защиту от актуальных угроз с использованием современных технологий», — уверен Дмитрий Костров.

Аутсорсинг ИБ — это передача части или всех функций обеспечения ИБ на управление и поддержку другой компании, напомнил Алексей Морозков, старший руководитель центра управления кибербезопасностью ICL Services. Он рассказал об основных вызовах при переходе на аутсорсинг ИБ. Это сложность оценки эффективности процессов ИБ и отсутствие механизмов их автоматизации, отсутствие понятного плана перехода, четких границ работ и ответственности, а также понимания объема выполняемых работ и их качества. Важную роль играют также требования регулятора и сопротивляемость изменениям внутри компании.

Как облегчить переход на аутсорсинг ИБ

Алексей Морозков привел пример построения ИБ с нуля для крупного девелопера туристической инфраструктуры. За 3 месяца была создана облачная инфраструктура, покрывающая 99% устройств, запущены круглосуточный мониторинг и реагирование на киберугрозы. Заказчик получает подробные отчёты по кибербезопасности, все инциденты ИБ отсортированы по тактикам MITRE ATT&CK и по уровню критичности.

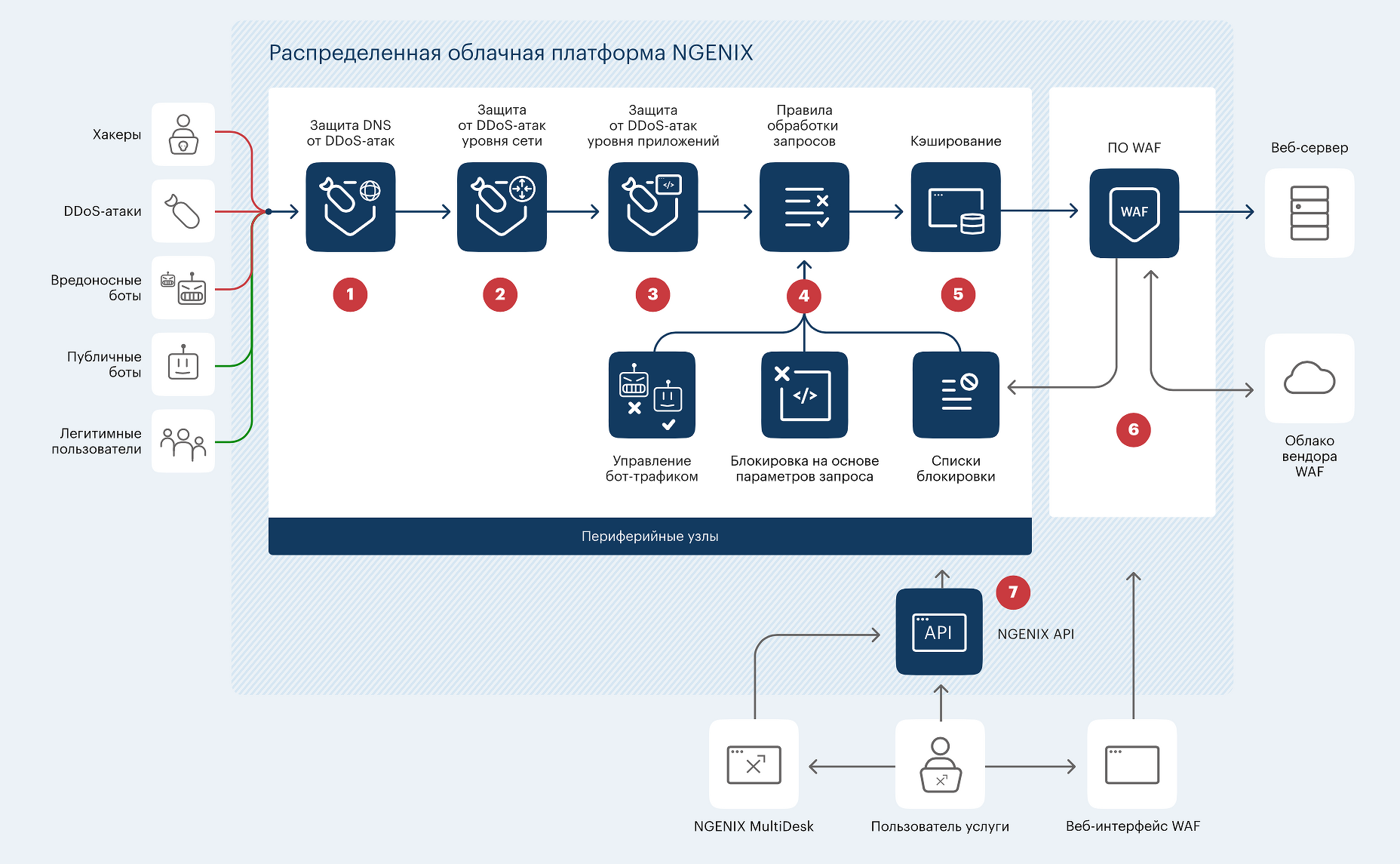

Артем Семенов, менеджер по развитию бизнеса NGENIX, напомнил, что одной из главных мишеней для кибератак являются веб-ресурсы, приложения и интерфейсы. Самые распространенные векторы атак — DDoS на уровне сети и приложений, эксплуатация уязвимостей, зловредные боты и транзакционный фрод, атаки на цепочку поставок. «Для веб-ресурсов традиционные подходы к ИБ-рискам неэффективны — здесь важно не потерять в скорости доступа к ресурсу», — отмечает Артем Семенов.

Эшелоны защиты платформы NGENIX

Он предложил использовать для защиты веб-ресурсов распределенную облачную платформу NGENIX. Она обеспечивает эшелонированную защиту, высокоточное детектирование ботов и DDoS-атак и масштабируемый WAF. Разработчик также предлагает сервисное сопровождение командой экспертов.

Цифровая трансформация началась несколько лет назад и будет длиться бесконечно. При этом технологии меняются очень быстро, на рынке дефицит экспертизы, а число кибератак растет на 60% в год, говорит Евгений Киров, руководитель группы пресейл Cloud Networks. Преступники атакуют пользователей при помощи искусственного интеллекта и дипфейков. Отдельная тема — безопасность облачных сред и интернета вещей.

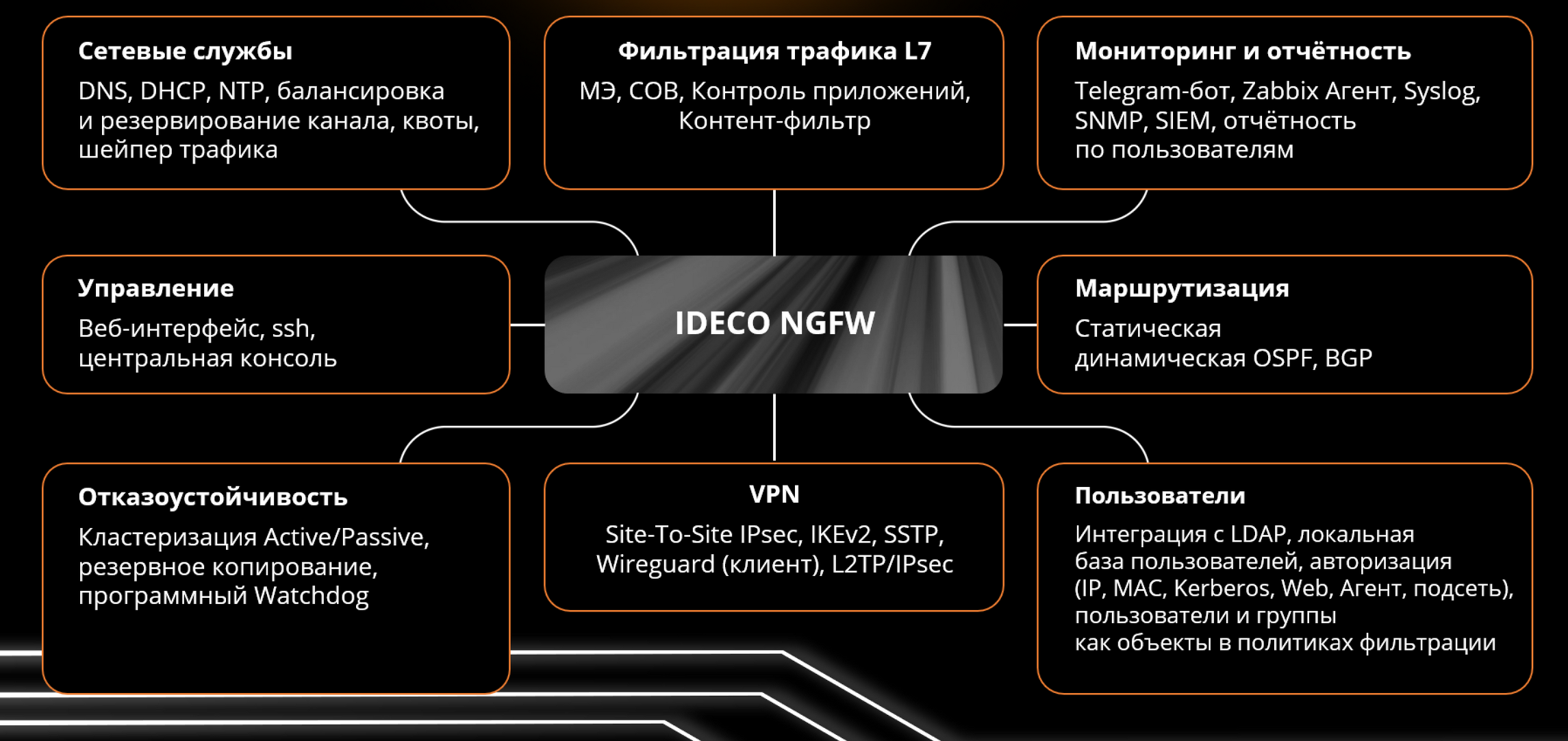

В России не хватает около 50 тыс. ИБ-специалистов, а вузы выпускают около 5 тыс. ИБ-шников в год. В такой ситуации единственный выход — это привлечь сервисного партнера, который возьмет на себя часть ИБ-функций, и организовать совместно управляемую информационную безопасность. Евгений Киров поделился кейсом организации комплексной защиты периметра с централизованным управлением в крупной компании, состоящей из головного офиса и 14 дочерних обществ на базе решения российской компании Ideco.

Ideco NGFW

Подробнее о решении рассказал Максим Панин, presale-инженер Ideco. Его компания предлагает линейку аппаратных платформ Ideco NGFW.

Человеческий фактор в ИБ

В ближайшие годы нас ждет лавина судов и потенциальных банкротств компаний в связи с утечкой ПДн по оборотному штрафу, всплеск атак с использованием программ-вымогателей, усиление мошенничества в играх, внедрение ВПО в прошивку железа и рост доступности инструментов искусственного интеллекта для вредоносных целей, уверен Дмитрий Беляев, независимый эксперт.

Для того, чтобы эффективно бороться с угрозами, он рекомендовал разрабатывать решения для обеспечения безопасности на основе искусственного интеллекта и обеспечить автоматизацию кибербезопасности. Надо обеспечить динамическое реагирование на инциденты, а для этого строить архитектуру ИТ и КБ с нулевым доверием, внедрять более сильные методы MFA, проводить регулярные обновления программного обеспечения. И, конечно, не забывать о человеческом факторе — обеспечить проверку сотрудников с помощью полиграфа и проводить регулярные обучения в сфере ИБ.

Продолжил тему человеческого фактора в ИБ Владимир Клявин, коммерческий директор Positive Technologies. Он отметил, что борьба с киберпреступностью невозможна без развития профессионального сообщества и пригласил участников конференции посетить Positive Hack Days, который пройдет в «Лужниках» в мае 2025 года. Кроме того, надо повышать уровень киберграмотности сотрудников. «Кибербезопасность больше не является только задачей ИБ- и ИТ-команд и касается каждого в компании, от руководителя высшего звена до рядового сотрудника», — говорит Владимир Клявин. Еще одно важное направление — подготовка квалифицированных ИБ-специалистов. Positive Technologies предлагает сервис для обучения продуктам PT и навыкам в сфере кибербезопасности PT Education.

Продуктовая линейка

В целом, Positive Technologies предлагает более 25 различных продуктов в сфере ИБ. Каждый продукт в своем классе полностью покрывает модель угроз и предоставляет качественную экспертизу, не требует от ИБ-команды высокой квалификации и экспертизы, максимально автоматизирует процессы и показывает измеримый результат. По словам Владимира Клявина, в ближайшее время компания превратится в вендора самого широкого пакета ИБ-решений.

Александр Дворянский, директор по информационной безопасности ГК «Элемент», согласен, что человек — самое слабое звено в ИБ. Поэтому надо развивать Security Awareness — то есть повышать уровень осведомленности пользователей. При этом мало идти нога в ногу со злоумышленниками — надо быть на шаг впереди.

Современное ИБ-обучение движется в сторону наглядности, геймификации, закрепления полученных знаний на периодической основе. Для его организации нужна современная Awareness платформа. Александр Дворянский посоветовал адаптировать образовательные программы к различным целевым группам и под специфику и нюансы бизнеса, а также регулярно проводить киберучения. «Для того, чтобы быть на шаг впереди злоумышленников, ИБ должна постоянно развиваться и адаптироваться к новым угрозам», — говорит он.

Как защититься от киберугроз

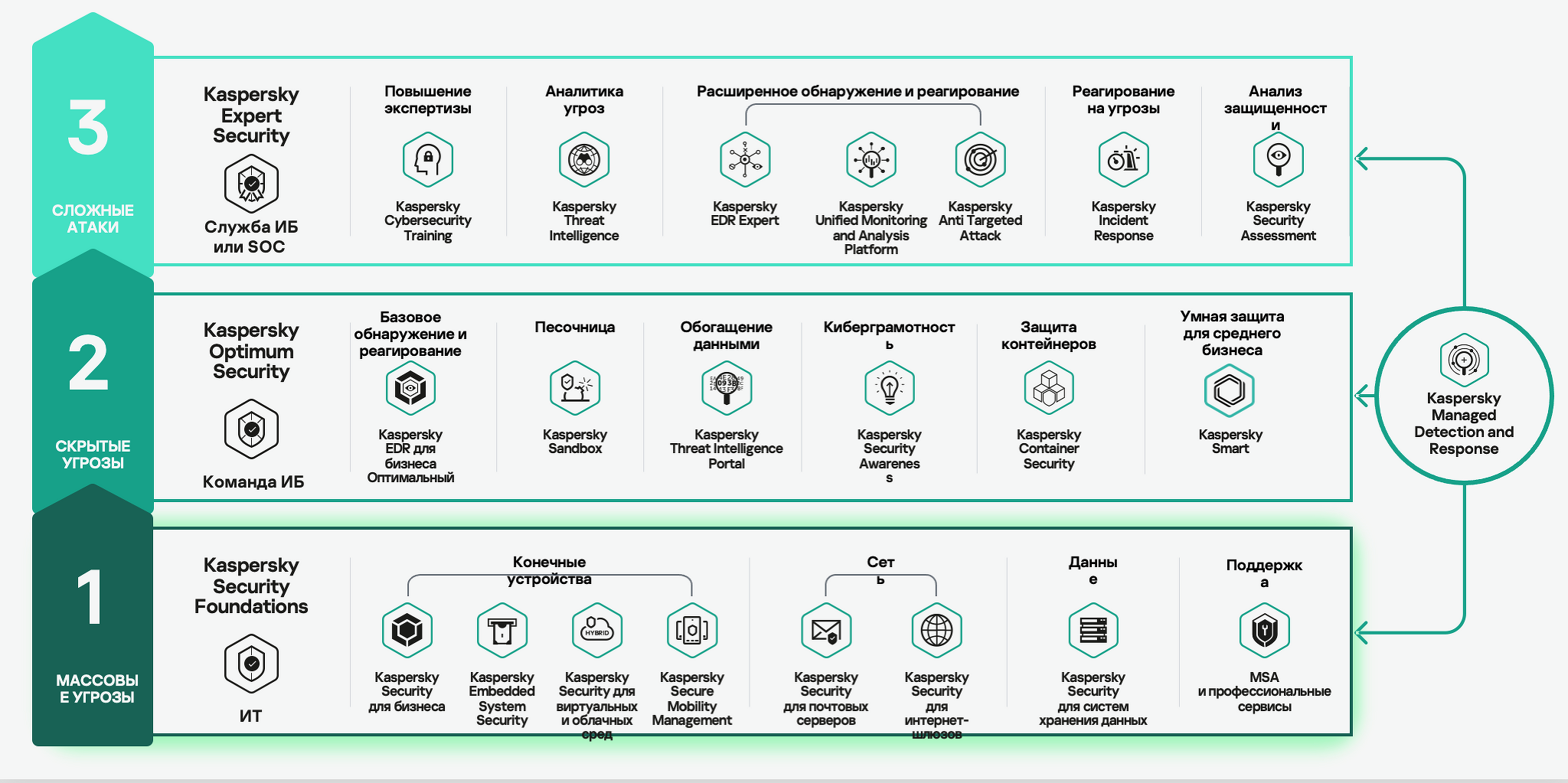

Число киберинцидентов растет с каждым годом. Основные причины — недостаток инструментов для обнаружения угроз (15%), нехватка внутренних профильных специалистов (10%). Более трети инцидентов (36%) произошло из-за ошибки сотрудника, рассказал Алексей Киселев, руководитель отдела по работе с клиентами среднего и малого бизнеса «Лаборатории Касперского». Основной угрозой для организаций любых отраслей остаются шифровальщики — в 2023 году с ними был связан каждый третий инцидент. Одним из самых распространённых способов проникнуть в корпоративную сеть стали атаки через подрядчиков.

Как мы можем помочь

«Лаборатория Касперского» предлагает широкий спектр продуктов, способных защитить бизнес от киберугроз. Например, основой системы ИБ для автоматического отражения массовых киберугроз является «Kaspersky Security для бизнеса». «Kaspersky Security для почтовых серверов» защищает корпоративную почту от вредоносного ПО, программ-вымогателей, спама, фишинга и BEC-атак. «Kaspersky Security для интернет-шлюзов» — это корпоративный шлюз Web-безопасности с расширенными средствами анализа и защиты, предлагающий средства антивирусной защиты, динамического анализа веб страниц и мощный категоризатор веб-ресурсов.

Одни аналитики говорят о росте числа кибератак с использованием шифровальщика, другие — об их снижении, говорит Владислав Иванов, руководитель отдела ИТ безопасности Health & Nutrition (ex. Danone Россия). Как правило, шифровальщики попадают в инфраструктуру путем фишинга (57%), через легитимные службы (27%) и путем эксплуатации уязвимостей общедоступных сервисов (13%). Он поделился мнением, как снизить вероятность проникновения шифровальщика, и рекомендовал участникам конференции не забывать делать бэкап.

«Информационная безопасность – это не роскошь, а необходимость», — уверен Артём Куличкин, и.о. директора по информационной безопасности дочерних компаний СОГАЗ. Он рассказал, какие шаги надо предпринять, приступив к работе руководителя по ИБ в любой компании. Сначала провести аудит учетных записей, брут-паролей, хостов, прав объектов и т.д. Затем проанализировать инфраструктуру — все хосты, порты, установленное ПО, все то, что «торчит» в интернет и пр.

После этого можно приступать к установке, настройке и доработке ИБ-сервисов, ограничению физического доступа, покрытию СЗИ всех возможных устройств, защите почты и т.д. «Работай руками — не все решается деньгами», — говорит Артём Куличкин.

Компании часто подписывают с сотрудниками и партнерами NDA, однако примеров, когда кто-то был привлечен к ответственности за его нарушение, единицы. Иван Шубин, управляющий директор по операционному обеспечению кибербезопасности СОГАЗ, предложил подписывать с контрагентами соглашения о кибербезопасности. Такое соглашение должно содержать разделы: термины и определения, требования по кибербезопасности, формализация процессов предоставления и отзыва доступа, обмен информацией о инцидентах ИБ, принципы обработки ПДн, штрафные санкции за нарушение соглашения и состав обязательных технических требований по защите информации.

Иван Шубин рекомендовал подписывать такое соглашение со всеми контрагентами, кто может получить доступ к внешней инфраструктуре — аутсорсерами, подрядчиками, партнерами. Также можно подписать требования к среде разработки, к документированию сервиса, к процессу безопасной разработки, к срокам устранения уязвимостей. «Формализация информационно-технологического взаимодействия с контрагентами, правил информационной безопасности, безопасной разработки и информационного взаимодействия до начала работ сильно облегчает жизнь после начала работ», — уверен Иван Шубин.

Безопасная разработка

Иван Румянцев, руководитель отдела безопасной разработки информационной безопасности компании «Ростелеком», отметил, что для команды разработки исправление уязвимостей, как правило, не представляет ценности и воспринимается как неприятная необходимость отодвинуть бизнес-задачи, отдав приоритет ИБ. Конечно, есть зрелые команды, которые внимательно относятся к безопасности, но их всего 1%. Обычно у них хорошо автоматизированы процессы. Более того, многие разработчики требуют отдельной оплаты за устранение уязвимостей. «Подрядчики совсем не беспокоятся о безопасности», — делает вывод Иван Румянцев. Существуют и технические проблемы, препятствующие созданию безопасного ПО, — это большое количество уязвимостей, обнаруженных инструментами, отсутствие возможности их быстро исправить и желание соблюсти баланс между TTM и безопасностью.

Для повышения ИБ-культуры разработчиков в «Ростелекоме» решили сформировать у них понимание, что такое уязвимости. Для этого в компании проводятся семинары по безопасности, организованы внутренние CTF для разработчиков, DevOps, инженеров, созданы каналы для общения и вопросов с блоком ИБ. Очень важно было найти людей, которым интересна ИБ, и подключить их к участию в работе. «Безопасность — это конкурентное преимущество, — уверен Иван Румянцев. — Крупные компании требуют наличия безопасной разработки при заключении контракта. И чем продукт безопаснее, тем выгоднее он смотрится на рынке».

Для защиты от supply chain-атак — попыток внедрения вредоносного кода в процессе разработки ПО — используется фреймворк SLSA. Однако, по мнению Алексея Федулаева, руководителя направления Cloud Native Security MTC Web Services, он не дает 100% гарантии безопасности. Например, для того, чтобы ВПО не попало в код на этапе разработки, рекомендуется подписывать все обновления кода. Однако мошенники могут взломать учетную запись пользователя и вполне легитимно добавить ВПО. Также код подписывается на этапе сборки. Но злоумышленник или инсайдер может добавить код, который позволит создать нового пользователя и зайти в код через него. Алексей Федулаев предложил обратить внимание на OSC&R (Open Software Supply Chain Attack Reference) — фреймворк, предоставляющий комплексный и системный способ понимания методов и техник атакующих, направленных на компрометацию цепочки поставок программного обеспечения и позволяющий оценивать тактику атакующих.

Сергей Лапин, эксперт управления ИБ Ассоциации «ФинТех», поделился результатами исследования ключевых трендов на рынке в 2025 г. Один из них — это доверенный ИИ в финтехе (AISecOps). AISecOps включает в себя все аспекты DevSecOps и добавляет специфические методы и инструменты для обеспечения безопасности данных и моделей машинного обучения. Также AISecOps делает дополнительный фокус на защите данных, используемых для обучения моделей, и на защиту самих моделей от атак и манипуляций.

Ключевые тренды 2025

Например, отсутствие классификации данных может привести к сбоям, отказу систем и потере данных, что негативно скажется на услугах, репутации и финансах компании. Также без классификации данных возможен выбор неэффективных мер защиты, что грозит утечками, модификацией информации, потерей доверия клиентов и конкурентных преимуществ. И, наконец, ошибки в классификации данных могут нарушить требования законодательства и договоров, повлечь штрафы, судебные иски и репутационные потери.

Поделиться

Поделиться