Бизнес под ударом: веб-приложения остаются "дырявыми"

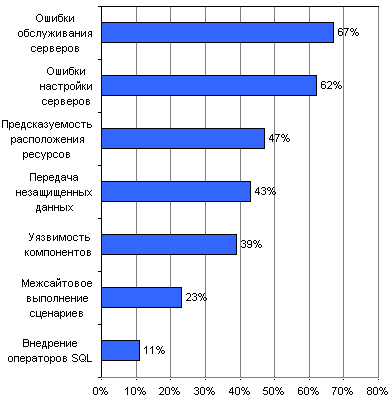

Многолетняя экспертиза аналитического центра PT Research, а также опыт компании Positive Technologies по проведению тестов на проникновение и аудита информационной безопасности показывают, что ошибки в защите веб-приложений по-прежнему остаются одним из наиболее распространенных недостатков обеспечения защиты информации.Менее распространена уязвимость "Межсайтовое выполнение сценариев" (Cross – Site Scripting, XSS), на долю которой приходится около 34% всех обнаруженных недостатков. Данная уязвимость была обнаружена в 23% исследованных приложений. В отличие от выше рассмотренных недостатков, проблема "Межсайтового выполнения сценариев" связана в первую очередь с ошибками, допущенными при разработке приложений. По оценкам CWE/SANS это наиболее распространенная ошибка, допускаемая разработчиками.

Степень распространения уязвимостей на сайтах, 2009*

* На основании данных автоматического анализа

Источник: Positive Technologies, 2010

Последняя, но не менее значимая уязвимость, о которой хотелось бы упомянуть, связана с использованием SQL-серверов, без которых не обходится ни один современный сайт. На долю уязвимости "Внедрение операторов SQL" (SQL Injection) приходится приблизительно 8% всех обнаруженных ошибок. Данная уязвимость была зарегистрирована в 11% проанализированных приложений. В большинстве случаев правильная и успешная эксплуатация уязвимости "Внедрение операторов SQL" позволяет злоумышленнику нарушить все свойства обрабатываемой информации в атакуемой системе. Данная уязвимость, согласно оценке CWE/SANS является второй по распространенности ошибкой, допускаемой разработчиками приложений.

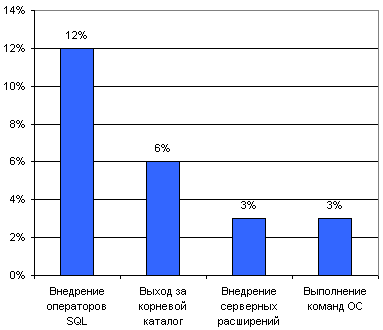

Анализ уязвимости на зараженных сайтах

Присутствие вредоносного кода на сайте свидетельствует о том, что веб-приложение содержит инфицированный код (Trojan-Spy backdoor, Code.JS, Code.I и т.д.), из-за чего на компьютеры посетителей такого сайта может быть установлено вредоносное программное обеспечение, которое в дальнейшем может выкрасть и отослать своему создателю личную информацию жертвы (например логины и пароли). Статистика уязвимостей с высоким уровнем опасности, обнаруженных на сайтах, которые содержат инфицированный код, показывает, что наиболее вероятным путем распространения вредоносного кода в этих приложениях является эксплуатация следующих уязвимостей: внедрение операторов SQL (SQL Injection) и серверных расширений (SSI Injection), выполнение команд ОС (OS Commanding), выход за корневой каталог веб-сервера (Path Traversal).

Распространенность уязвимостей на зараженных сайтах, 2009*

* На основании данных автоматического анализа

Источник: Positive Technologies, 2010

Процесс эксплуатации подобных уязвимостей достаточно легко автоматизируется, а широкая распространенность таких ошибок в веб-приложениях позволяет проводить массовые "дефейсы", добавлять инфицированный код на страницы уязвимых веб-узлов.

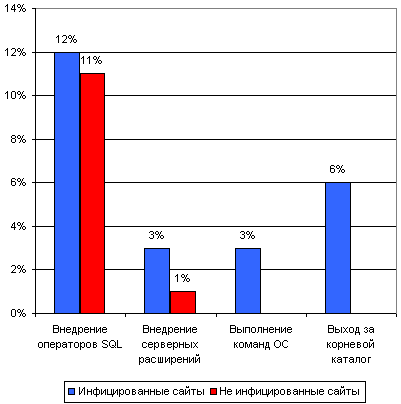

При сравнении критических ошибок на зараженных и не зараженных сайтах видно, что практически все сайты, содержащие уязвимости, которые позволяют непосредственно выполнять команды на сервере, были автоматизированно заражены вредоносным кодом.

Распределение критических уязвимостей на сайтах, 2009*

* На основании данных автоматического анализа

Источник: Positive Technologies, 2010

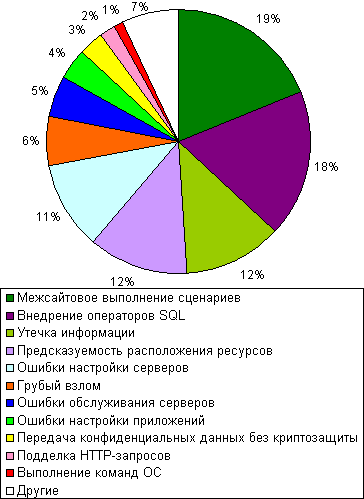

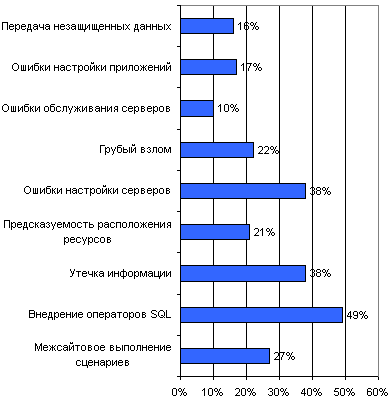

При анализе результатов более детальных тестов по технологии "белой" коробки, проявляются новые типы ошибок и угроз.

Статистика уязвимостей веб-приложений, 2009*

* На основании данных детального анализа

Источник: Positive Technologies, 2010

По результатам теста методом "белого" ящика видно, что часто встречаются ошибки допускаемые администраторами при обслуживании серверов. Кроме того, при детальном анализе наиболее часто встречались ошибки, связанные с уязвимостью "Внедрение операторов SQL".

Распределение уязвимостей по сайтам, 2009*

* На основании данных детального анализа

Источник: Positive Technologies, 2010

Подводя итог представленным результатам, можно сказать, что наиболее распространенными ошибками, допускаемыми разработчиками приложений, являются уязвимости "Межсайтовое выполнение сценариев" и "Внедрение операторов SQL". При этом уязвимостей, связанных с недостатками администрирования, встречается на 10% больше, чем уязвимостей, связанных с ошибками при разработке систем.

Взгляд в будущее

Результаты тестов аналитического центра PT Research и компании Positive Technologies показали, что динамика уязвимости сайтов снижается, а процент устранения обнаруженных по сравнению с 2008 годом возрос почти в несколько раз, что положительно сказывается на защищенности веб–приложений. Также надежность сайтов повышает использование средств администрирования со встроенными механизмами защиты. Что же касается будущего, есть все основания полагать, что дальнейшее развитие средств защиты и систем шифрования данных позволит сохранить темпы роста надежности веб–приложений. А новые системы администрирования и методы настройки оборудования позволят снизить число уязвимостей, связанных с человеческими факторами.

Поделиться

Поделиться