Решения по защите ИСПДн: гордиев узел затягивается

Казалось бы, за четыре с лишним года с момента вступления в силу Федерального закона "О персональных данных" (ФЗ-152) были проанализирована и обговорена каждая строчка закона, постановлений правительства и документов государственных регуляторов. Тем не менее ожесточенные споры по практике правоприменения норм законодательства продолжаются, и в хоре голосов нередки весьма противоречивые и даже спекулятивные утверждения. Значительная часть споров касается необходимости сертификации СЗИ и программного обеспечения, используемых при защите персональных данных. Попробуем разобраться в этом вопросе.Добавим к этому приказ ФСТЭК № 58 2010 г., который предусматривает еще и прохождение контроля отсутствия не декларированных возможностей программным обеспечением средств защиты информации, применяемых в информационных системах персональных данных 1 класса.

Такова реальность, нравится это кому-то или нет. Несогласные с установлением в приказе ФСТЭК обязательных требований могут попытаться оспорить его в суде. Не забывая про полномочия, установленные законом "О техническом регулировании", о которых написано выше.

И что же делать?

Ответ простой: строить систему защиты персональных данных в информационных системах, поскольку это прямая обязанность оператора, вытекающая из ФЗ-152 (ст.19 – оператор при обработке персональных данных обязан принимать необходимые технические меры для защиты персональных данных от неправомерных действий) и Трудового кодекса (ст.86 – защита персональных данных работника от неправомерного их использования или утраты должна быть обеспечена работодателем за счет его средств).

Реализация требований регулятора компанией "Код Безопасности"

Источник: "Код Безопасности", 2011

Как строить – вопрос весьма непростой. Ключевыми для выбора конкретных средств защиты являются два вопроса: классификация ИСПДн и модель угроз персональным данным. При этом уже в ходе классификации системы могут быть рассмотрены пути снижения стоимости системы защиты как связанные с изменением процессов обработки в организации, так и основанные только на использовании технических решений, не затрагивающих бизнес-процессы.

Но несколько общих правил и рекомендаций можно сформулировать практически для всех случаев.

Первой опасностью, подстерегающей проектировщиков подсистемы защиты ИСПДн, является "зоопарк" технических средств разных производителей – настоящее проклятие любого ИТ-директора. Угроз и механизмов их нейтрализации очень много, а большинство производителей нацелены на достаточно узкий спектр решений. Иным путем идет компания "Код безопасности", линейка продукции которой заточена под законченное решение, а не на группу конкретных угроз. В данном случае речь идет о защите персональных данных. Практически все необходимые методы и средства защиты, рекомендованные регуляторами, могут быть реализованы при использовании продуктов одной компании (см. таблицу), что избавляет от решения проблем совместимости, а также позволяет применять объединенные средства централизованного управления и мониторинга для наблюдения за событиями из "одного окна". Это позволит ИТ-специалистам не мучиться с отдельными пользовательскими интерфейсами администратора для каждого компонента защиты.

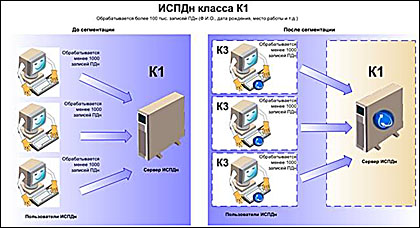

Как показала практика построения систем защиты ИСПДН, наиболее простым и эффективным способом снижения класса ИСПДн, а, следовательно, и затрат на ее защиту, является разделение системы на несколько подсистем и классификация каждой подсистемы как самостоятельной. Но использование этого метода требует обязательного наличия сертифицированных межсетевых экранов. И здесь на помощь придет распределенный межсетевой экран высокого класса защиты TrustAccess.

Простейший вариант применения TrustAccess

Увеличить

Источник: "Код Безопасности", 2011

Незаменим он будет и при разделении доступа пользователей к системам различной степени конфиденциальности (например, серверам с общедоступной информацией, а также содержащим сведения, составляющие коммерческую тайну и относящиеся к персональным данным), при организации распределенного доступа к серверам приложений и используемым ими серверам баз данных, для аутентификации, фильтрации и защиты сетевых соединений.

Особую сложность представляет организация выполнения требований регуляторов при защите персональных данных в виртуальной среде. Связано это со сложностью самой инфраструктуры, появлением в ней принципиально новых возможностей атак, отсутствующих при работе с физическими серверами и рабочими станциями. Например, чего стоят суперпользователь в лице администратора виртуальной среды и суперпрограмма в виде гипервизора, а это далеко не все источники новых угроз. Также сложности могут возникнуть из-за крайне узкого выбора сертифицированных средств защиты для виртуальной среды. Применение распределенного межсетевого экрана TrustAccess в сочетании со специализированным средством предотвращения несанкционированного доступа для виртуальной среды vGate 2 позволит решить большинство проблем безопасности. Учитывая, что механизмы защиты TrustAccess не чувствительны к подмене MAC- и IP-адресов, его применение защитит от сетевых атак как со стороны внешних физических машин, так и со стороны виртуальных машин. В свою очередь, за счет использования меток конфиденциальности vGate 2 защитит информацию от утечек через специфические каналы среды виртуализации. При этом использование vGate обеспечит контроль виртуальных устройств, контроль доступа к элементам инфраструктуры и их целостность, доверенную загрузку виртуальных машин и блокирует доступ администратора виртуальной инфраструктуры к самим конфиденциальным данным на виртуальных машинах.

Для защиты от принципиально новых, не выявляемых традиционными средствами защиты угроз можно использовать средство имитации работы бизнес-приложений Honeypot Manager. И уж ни в одной ИСПДн нельзя обойтись без средств антивирусной защиты, обнаружения вторжений и персональных межсетевых экранов, которые объединены воедино в одном продукте компании "Код безопасности" - Security Studio Endpoint Protection.

Таким образом, выполнение кажущихся сложными и труднореализуемыми требований государственных регуляторов можно обеспечить, используя линейку продуктов одного производителя, причем все они сертифицированы как по функциональным требованиям, обеспечивающим возможность их применения в ИСПДн до класса К1 включительно, так и по четвертому уровню контроля отсутствия не декларируемых возможностей (НДВ 4).

Поделиться

Поделиться