Популярным «умным» замкам повсеместно угрожает взлом из-за несовершенства Bluetooth

В цифровых замках, использующихся в домах и автомобилях, найдено слабое место, позволяющее их обманывать. Это требует двух специализированных устройств для проведения специфической атаки.

Без ведома владельца

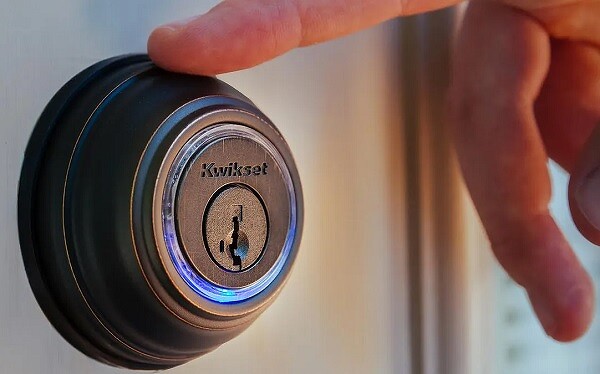

Исследователи NСС Group выявили серьезную уязвимость в смарт-замках Kevo, которая связана с недостатками реализации протокола Bluetooth Low Energy.

Замки Kwikset/Weiser Kevo открываются с помощью беспроводных брелков или приложений на смартфоне: пользователю достаточно оказаться в диапазоне действия Bluetooth и прикоснуться к поверхности брелка или активировать приложение (touch-to-unlock). Замок и устройство обмениваются криптографическими сигналами для взаимной верификации.

Как поясняется в публикации NCC Group, злоумышленники могут заблокировать или разблокировать замок Kevo без ведома владельца с помощью варианта атаки «человек посередине» с перехватом и перенаправлением сигналов.

Если злоумышленникам удастся разместить определенное вредоносное устройство вблизи брелка или смартфона и еще одно возле замка, то существует возможность обмануть систему и заставить ее выполнить команду злоумышленника. У Kevo есть защитные механизмы: например, если смартфон пользователя в течение более чем 30 секунд остается неподвижным, функциональность touch-to-unlock становится недоступной. Однако если в момент атаки смартфон находится в движении, она сработает.

Свои инструменты

Эксперты NCC Group провели проверку атаки с помощью специального инструмента собственной разработки, который как раз и позволяет выполнять перехват и перенаправление сигналов BLE.

«Этот инструмент позволяет производить новый тип relay-атаки на BLE на канальном уровне с добавленной задержкой сигнала, которая находится в диапазоне нормальных вариаций во времени реагирования GATT (Generic AT Tribute Profile — профиль общих атрибутов, определяющий, как два устройства BLE обмениваются данными), — говорится в сообщении NCC Group. — Инструмент позволяет перенаправлять соединения шифрованного канала». Такой метод, указывают исследователи, позволяют обходить распространенные меры защиты от relay-атак.

NCC Group использовали проприетарный инструмент, однако существуют и другие устройства, способные выполнять те же трюки.

Чтобы заблокировать такую возможность, указывают исследователи, рекомендовано реализовать дополнительные механизмы проверки, помимо определения расстояния между электронным брелком или смартфоном и замком. Например, сделать так, чтобы пользователь вынужден был вводить какой-либо код на смартфоне или более тщательно проверять, находится ли смартфон в статичном положении.

В апреле 2022 г. отраслевая группа Bluetooth Special Interest Group получила информацию о возможности атаки от NCC Group и подтвердила наличие слабых мест в реализации BLE и объявила о начале работы по усовершенствованию механизмов защиты.

«В Bluetooth регулярно находятся уязвимости, ставящие под угрозу пользователей устройств с поддержкой этого протокола. Но в данном случае реализация атаки потребует очень больших усилий, — говорит Дмитрий Кирюхин, эксперт по информационной безопасности компании SEQ. — Это не значит, что атака не реализуема, но с практической точки зрения возможны другие, менее затратные способы производить атаки».

Поделиться

Поделиться