Найден способ хищения данных с миллиардов ПК во всем мире, даже не подключенных к интернету

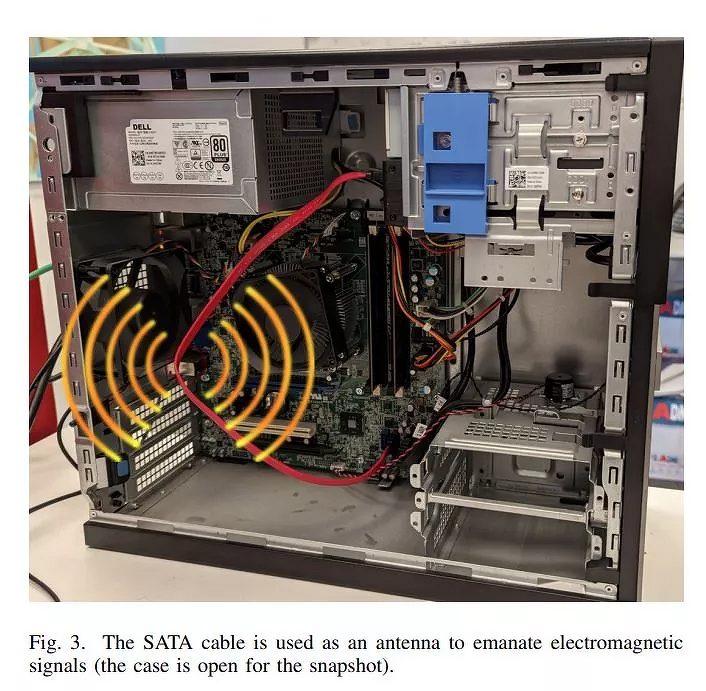

Описан новый экзотичный способ похищения данных с изолированных персональных компьютеров – с использованием SATA-шлейфа, который соединяет жесткий диск с материнской платой. Специализированное программное обеспечение позволяет превратить простой интерфейсный кабель в антенну, передающую секретную информацию.SATA-кабель в качестве антенны

Исследователи из Университета имени Бен-Гуриона (Израиль) предложили оригинальный способ дистанционного хищения информации с неподключенного к сети персонального компьютера, пишет Tom's Hardware. Это могут быть пароли или другая конфиденциальная информация.

Описанный учеными метод предусматривает использование интерфейсного SATA-кабеля в качестве антенны радиопередатчика, излучающего сигнал в диапазоне 6 ГГц.

Атака осуществляется с применением исключительно программных средств – с помощью специального софта, который может быть запущен как в пользовательском пространстве операционной системы, так и в отдельной виртуальной машине. При этом необходимость в модификации «железа» атакуемого ПК отсутствует.

Кабель стандарта SATA применяется для подключения периферийных устройств к материнской плате ПК. Как правило, это девайсы для хранения информации: твердотельные накопители на основе флеш-памяти (SSD), жесткие диски (HDD), приводы для чтения оптических дисков (DVD, Blu-ray).

Как это работает

Шина SATA, как и остальные интерфейсы, генерирует слабое электромагнитное излучение в нормальном режиме работы. Исследовательская группа под руководством Мордехая Гури (Mordechai Guri) разработала технику, позволяющую управлять характеристиками этого излучения и формировать с его помощью сигнал, который можно принять и обработать на другом устройстве.

Для этого специалисты написали вредоносную программу и установили ее на целевой ПК. На первом этапе она, не привлекая к себе внимание, в фоновом режиме подготавливает (кодирует) информацию, которую необходимо похитить. Затем отправляет серию запросов к файловой системе (на чтение или запись) таким образом, чтобы кабель излучал «разборчивый» радиосигнал достаточной мощности, который можно принять с помощью расположенного поблизости устройства и расшифровать.

Как отмечают исследователи, лучше всего при этом подходят операции считывания, поскольку позволяют добиться более сильного сигнала (до 3 дБ). К тому же они, как правило, не требуют повышенных системных привилегий, в отличие от операций записи.

Ученые заявляют, что предложенный ими метод применим в условиях фонового взаимодействия других приложений с файловой системой, однако в периоды особо интенсивного обмена данными с диском передача «по воздуху» может быть затруднена. Поэтому вредоносное ПО должно уметь приостанавливать ее в подобные моменты.

В работе также отмечается, что техника хорошо сочетается с применением кейлогеров – инструментов, регистрирующих различные действия пользователя, например нажатия клавиш. Таким образом, их совместное использование может позволить украсть у жертвы пароли и другую ценную информацию.

Сложности практического применения

Стандарт SATA получил широчайшее распространение – накопители, относящиеся к нему, используются в миллиардах компьютеров по всему миру, отмечает Tom’s Hardware. В теории на любой из них можно осуществить атаку по методике израильских ученых. На практике же ее применение, вероятно, окажется сопряжено с целым рядом серьезных проблем, что значительно сократит число сценариев, подходящих для ее использования.

Во-первых, поскольку компьютер жертвы по условиям эксперимента изолирован от сети, для установки на него вредоносного ПО злоумышленнику или его сообщнику понадобится физический доступ к машине. Во-вторых, низкая мощность сигнала, генерируемого импровизированной антенной, позволяет принимать его лишь на очень небольшом расстоянии – в радиусе не более одного метра. То есть «шпионское» оборудование – в данном эксперименте это SDR-приемник (программно-определяемая радиосистема), подключенный к ноутбуку – должно располагаться в непосредственной близости к компьютеру жертвы.

Кроме того, согласно выводам израильских ученых, существует несколько мер, которые способны обезопасить изолированную машину от атак такого рода. В частности, можно улучшить экранирование оборудования – непосредственно SATA-кабеля или всего корпуса компьютера. Кроме того, существует специальное ПО, которое способно выявлять и необычную активность в файловой системе, наличие которой может указывать на присутствие в системе шпионского софта.

Однако наиболее эффективной линией защиты от таких кибератак, по мнению исследователей, является выстраивание в организации продуманной политики безопасности. К примеру, можно ввести запрет на использование любого радиооборудования в зоне расположения компьютеров, хранящих ценные данные.

Другие методы

Исследователи из университета имени Бен-Гуриона хорошо известны благодаря своим работам в области изучения проблем кибербезопасности. В них нередко рассматриваются весьма экзотичные и трудноприменимые техники.

Так, в апреле 2020 г. ученые продемонстрировали в действии метод хищения данных из изолированной системы с использованием дискретного графического ускорителя в качестве передатчика.

В июле 2019 г. специалисты рассказали о технике под названием Ctrl-Alt-LED, которая предусматривает задействование статусных индикаторов клавиатуры Caps Lock, Num Lock и Scroll Lock для передачи информации.

В июне 2016 г. исследователи продемонстрировали метод хищения данных ПК путем изменения скорости вращения вентилятора на процессоре.

Поделиться

Поделиться