Китайские хакеры повадились взламывать российскую «оборонку». Число жертв среди компаний растет

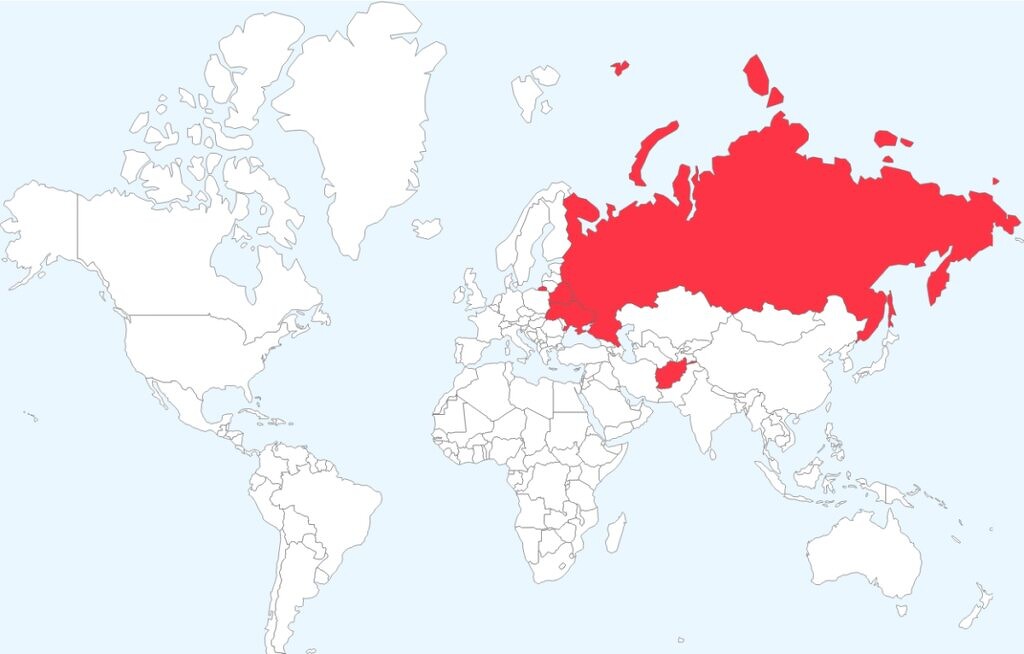

Российские госучреждения и оборонные предприятия стали жертвами массированных кибератак, за которыми могут стоять китайские проправительственные хакеры из группы ТА428. Они ломают их сети для кражи конфиденциальных данных, которые затем перекачивают на свои серверы в Китае. Жертв десятки, притом хакеров явно интересуют страны Восточной Европы – свои махинации они проворачивают также в Белоруссии и Украине.

Россия тонет под атаками китайских хакеров

Эксперты «Лаборатории Касперского» сообщили CNews о выявлении в 2022 г. серии кибератак на российские оборонные предприятия, а также на госучреждения. Их количество еще предстоит уточнить, но уже сейчас они исчисляются десятками.

По оценке специалистов «Касперского», за всеми атаками может стоять ТА428 – группировка китайских хакеров, считающаяся проправительственной. Первые упоминания о ней датированы еще 2013 г.

Нынешние атаки ТА428 могут быть связаны с кибершпионажем. По данным «Лаборатории Касперского», под прицелом в этот раз оказались оборонные компании и госструктуры не только России, но также Афганистана и ряда других стран Восточной Европы, включая Белоруссию и Россию. Других стран для хакеров словно не существует. При этом Китай на момент публикации материала не объявлял о поддержке антироссийских санкций, введенных другими государствами после начала спецоперации на Украине. К тому же Китай и Россия еще в мае 2015 г. подписали соглашение о взаимном ненападении в киберпространстве.

Хакеры из ТА428 и раньше оттачивали свои умения на России. Как сообщал CNews, они могут стоять за массированными атаками, с которыми в 2020 г. столкнулся российский госсектор.

«Мы считаем, что выявленная нами серия атак c высокой вероятностью является продолжением уже известной кампании, которая была описана в исследованиях Cybereason, DrWeb и NTTSecurity и с большой вероятностью отнесена к активности APT TA428», – отметили представители «Лаборатории Касперского».

Успехи есть

Для новой серии своих атак хакеры ТА428 использовали проверенные ранее бэкдоры в новых их модификациях. Они смогли взломать сети нескольких десятков организаций, притом некоторые из них он сумели полностью подчинить под свой контроль.

Хакерская кампания ТА428 в данном случае базируется на рассылке фишинговых писем, притом к этой ее части злоумышленники относятся весьма и весьма серьезно. Например, в рассылаемых ими письмах может содержаться информация о компании, недоступная в открытых источниках, чтобы повысить реалистичность писем. Подобные сведения хакеры могли получить в ходе предыдущих атак.

Сами письма содержат вложения в виде DOC-файлов с зашитым в них вредоносным кодом для эксплуатации уязвимости CVE-2017-11882, позволяющей выполнять на компьютере жертвы произвольный код. CNews писал, что летом 2022 г. Microsoft намеренно оставила пользователей Office, в котором открываются DOC-файлы, без защиты от подобного вида атак.

Как выглядели атаки

Хакеры запускали на ПК жертв основной модуль вредоносного ПО PortDoor, а также еще пять бэкдоров. Специалисты «Касперского» полагают, что делалось это для установления надежного канала связи с зараженными компьютерами – если одну или несколько программ обнаружит и обезвредит антивирусная система, то есть вероятность, что другие останутся незамеченными.

Также хакеры использовали комбо-утилиту Ladon, которая позволяет проводить сразу несколько видов атак, включая воровство паролей, сканирование сетей, поиск уязвимостей. Они не гнушались использования и штатных программ Windows, содержащих бреши в безопасности.

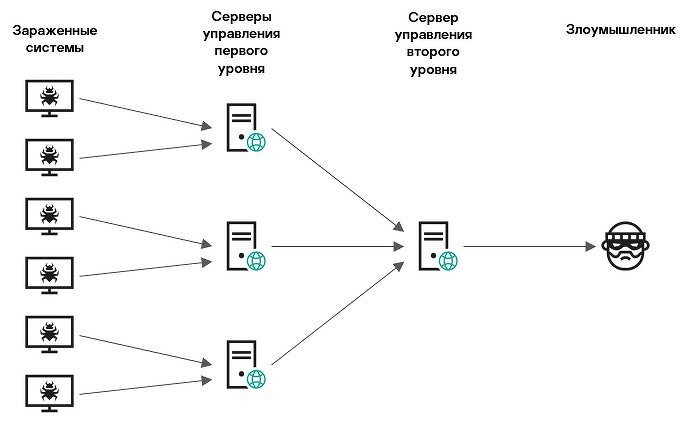

Главная цель новой серии атак – это захват контроллера домена, что дает хакерам полный доступ ко всем серверам и рабочим станциям в сети. Получив его, хакеры начинают выкачивать из них конфиденциальные данные на собственные серверы в Китае в виде запароленных архивов. Файлы попадают на китайские серверы через обширную сеть серверов первого уровня, разбросанных по всей планете.

Хакеры постарались максимально оптимизировать процесс отправки украденных файлов на свои серверы. Для этого они использовали собственную сборку утилиты 7-Zip.

Ничего не меняется

Фишинг (рассылка электронных писем с целью заражения компьютера или получения конфиденциальной информации) – это один из древнейших видов электронного мошенничества. Его техника была описана еще в 1987 г., 35 лет назад.

Тем не менее, несмотря на свой возраст, фишинг по-прежнему актуален и эффективен, о чем свидетельствуют результаты исследования «Лаборатории Касперского». В них указано, что целевой фишинг, направленный на конкретные организации, по-прежнему является «одной из наиболее актуальных угроз для промышленных предприятий и государственных учреждений».

Успехи, которых добились китайские хакеры в 2022 г. указывают на то, они будут использовать свою стратегию взлома и дальше. «Обнаруженная нами серия атак не является первой в кампании и, учитывая тот факт, что злоумышленникам удается достигать определенного успеха, мы считаем высоковероятным повторение подобных атак в будущем, – заявили эксперты «Касперского». – Промышленным предприятиям и государственным учреждениям необходимо провести обширную работу, чтобы успешно отразить подобные атаки».

Поделиться

Поделиться