Знаменитые на весь мир ПК тайком подгружают вредоносное ПО. Разработчики не платят за обнаружение «дыры» и не торопятся ее закрывать

Штатное ПО DriverHub компании Asus по вине программистов компании стало простым в использовании инструментом для хакерских атак. В нем нашлась гигантская дыра безопасности, но Asus отказалась платить пользователю, который обнаружил ее, рискуя стать жертвой киберпреступников.

Дырявое ПО Asus

ПО DriverHub, поставляющееся в комплекте с материнскими платами Asus, оказалось вредоносным. Как пишет профильный портал Security Week, в нем содержатся уязвимости, превращающие его в открытую дверь для киберпреступников.

Проблему случайно обнаружил пользователь под псевдонимом Mr.Bruh. В своем блоге он написал, что купил материнскую плату Asus для своего ПК и опытным путем обнаружил проблемы в DriverHub.

Asus – это один из крупнейших в мире производителей ноутбуков, настольных ПК и комплектующих. В начале 2022 г. этот тайваньский вендор прекратил деятельность на территории России, поддержав антироссийские санкции.

DriverHub – это фирменное ПО Asus для установки драйверов, и оно автоматически активируется через BIOS. Оно устанавливается автоматически, не имеет графического интерфейса и загружается вместе с Windows, работая в фоновом режиме и никак себя не выдавая.

В чем опасность

DriverHub работает в фоновом режиме, взаимодействуя с порталом driverhub.asus.com, чтобы уведомлять пользователей о драйверах, которые следует установить или обновить. Он использует протокол удаленного вызова процедур (RPC) и размещает на компьютере локальную службу, к которой веб-сайт может подключаться через запросы API.

По словам Mr.Bruh, хотя DriverHub будет принимать RPC-запросы только от driverhub.asus.com, изменение источника на «driverhub.asus.com.*» позволит любому неавторизованному пользователю отправлять ему запросы.

Кроме того, конечная точка UpdateApp драйвера будет принимать созданные параметры URL (если они содержат «.asus.com»), сохранять файл с указанным именем, загружать любой файл с любым расширением, автоматически выполнять подписанные файлы с правами администратора и не удалять файлы, не прошедшие проверку подписи.

Другими словами, при помощи фирменного ПО Asus можно загрузить на компьютер пользователя любой вредоносный код, притом в фоновом режиме. Проблема настолько серьезная, что уязвимости получили очень высокий и даже критический уровни опасности – CVE-2025-3462 с рейтингом 8,4 балла из 10 и CVE-2025-3463 с оценкой 9,4 балла.

Все точно работает

Обнаружив проблему в DriverHub, Mr.Bruh решил попробовать самостоятельно проэксплуатировать уязвимость, и у него это получилось. Он выявил, что среди прочих компонентов на ПК пользователя устанавливается утилита AsusSetup.exe, набор настроек которой сохранен в отдельном ini-файле AsusSetup.ini, к которому она обращается при запуске.

Ini-файл – это обычный текстовый файл, его можно открывать и редактировать даже в «Блокноте». Среди прочих параметров в AsusSetup.ini имеется SilentInstallRun – он указывает, какой файл запускать при тихой установке (в фоновом режиме).

Mr.Bruh прописал в этом файле, чтобы DriverHub открывал встроенный в Windows калькулятор – это помогло бы ему убедиться в наличии уязвимости. И да, калькулятор действительно открылся, да еще и с правами администратора. А загрузить файл конфигурации можно при помощи непосредственно DriverHub.

Денег не дадим, исправлять будем крайне медленно

Asus потребовалось больше месяца, чтобы исправить обнаруженные Mr.Bruh дыры в ее фирменном ПО. Пользователь уведомил компанию о своей находке 8 апреля 2025 г., однако никакой молниеносной реакции со стороны одного из крупнейших в мире производителей ПК не последовало.

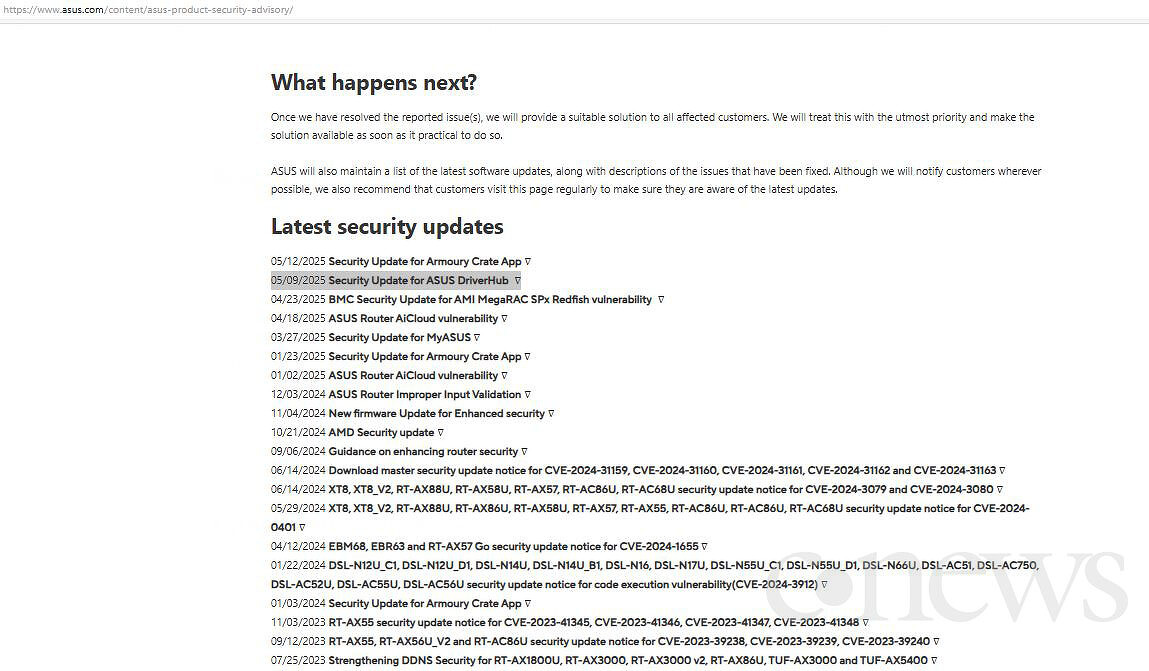

Патчи Asus подготовила лишь спустя более месяца, если судить по ее официальному сайту. Там сказано, что заплатки для DriverHub были опубликованы 9 мая 2025 г.

Важно подчеркнуть, что Asus с ежегодной выручкой в миллиарды долларов отказалась выплачивать Mr.Bruh вознаграждение за выявленные дыры в ее фирменном ПО, которые потенциально могли обернуться для Asus судебными исками от пострадавших пользователей. «Я спросил Asus, предлагают ли они вознаграждение за обнаружение ошибок. Они ответили, что нет, но вместо этого внесут мое имя в свой "зал славы"», – написал Mr.Bruh в своем блоге.

Там же он отметил, что не видел ни одного зарегистрированного домена с driverhub.asus.com.*. По его словам, это означает маловероятность того факта, что найденные им уязвимости активно эксплуатировались хакерами до публикации информации о них в Сети.

«Только недавно разработку программного кода начали доверять нейросетям, но по-прежнему большое количество человеческих ресурсов задействовано в программировании. Где есть люди, имеет место быть и человеческий фактор, а также невозможность мыслить на уровне нейросетей, – сказал CNews генеральный директор компании-интегратора решений по оповещению и безопасности SDS Fusion Дмитрий Ефимов. – Но есть решение – средства безопасной разработки. Такой подход позволяет выявлять несовершенство кода. А выдача «кривого» кода в продакшн выйдет еще дороже в доработке. Ведь дело не только в проблемах по безопасности, но в сбоях, которые могут вызывать полную остановку сервиса функционального заказчика. Стоимость исправления кода станет одной из причин медленной реакции компании-производителя. Найденный баг требует проверки, тестирования, выявления дополнительных побочных эффектов и поиска взаимосвязанных ошибок. Для этого нужно собрать команду разработчиков, аналитиков, инженеров и других специалистов и разобраться в проблеме, а также придумать сценарии тестирования и имитации возможного обхода встроенной системы безопасности. Возможно, озвученная проблема надумана, и настоящая цель придания публичности данной информации – это желание отвлечь ресурсы компании от более важных вопросов в угоду других задач.Кроме того, проблема действительно может существовать, но чтобы злоумышленникам воспользоваться возможностью обхода без серьезного взлома, нужно соблюсти множество условий. Это все долго и неудобно. Поэтому компании и не стремятся придавать огласке и такое большое значение «дырявому» коду. Однако в таких компаниях, как Asus, постоянно работают команды над устранением проблем в коде, занимаются поиском «слабых» мест, выстраивают более сложные механизмы защиты».

Поделиться

Поделиться