Вирусы-шифровальщики: Microsoft приготовила вакцину

На днях в России произошла одна из самых крупных и «шумных», судя по прессе, кибератак: нападению злоумышленников подверглись сети нескольких ведомств и крупнейших организаций, включая МВД. Вирус WannaCryptor шифровал данные на компьютерах сотрудников и вымогал крупную сумму денег за то, чтобы они могли продолжить свою работу. Это наглядный пример того, что никто не застрахован от вымогателей. Тем не менее, с этой угрозой можно бороться – мы покажем несколько способов, которые предлагает Microsoft.Что мы знаем о вымогателях? Вроде бы это преступники, которые требуют от вас деньги или вещи под угрозой наступления неблагоприятных последствий. В бизнесе такое время от времени случается, все примерно представляют, как нужно поступать в таких ситуациях. Но что делать, если вирус-вымогатель поселился на ваших рабочих компьютерах, блокирует доступ к вашим данным и требует перевести деньги определенным лицам в обмен на код разблокировки? Нужно обращаться к специалистам по информационной безопасности. И лучше всего сделать это заранее, чтобы не допустить проблем.

Число киберпреступлений в последние годы выросло на порядок. По данным исследования SentinelOne, половина компаний в крупнейших европейских странах подверглась атакам вирусов-вымогателей, причем более 80% из них стали жертвами три и более раз. Аналогичная картина наблюдается по всему миру. Специализирующаяся на информационной безопасности компания Clearswift называет своеобразный «топ» стран, более всего пострадавших от ransomware – программ-вымогателей: США, Россия, Германия, Япония, Великобритания и Италия. Особый интерес злоумышленников вызывают малый и средний бизнес, потому что у них больше денег и более чувствительные данные, чем у частных лиц, и нет мощных служб безопасности, как у крупных компаний.

Что делать и, главное, как предотвратить атаку вымогателей? Для начала оценим саму угрозу. Атака может проводиться несколькими путями. Один из самых распространенных – электронная почта. Преступники активно пользуются методами социальной инженерии, эффективность которой нисколько не снизилась со времен знаменитого хакера ХХ века Кевина Митника. Они могут позвонить сотруднику компании-жертвы от имени реально существующего контрагента и после беседы направить письмо с вложением, содержащим вредоносный файл. Сотрудник, конечно же, его откроет, потому что он только что говорил с отправителем по телефону. Или бухгалтер может получить письмо якобы от службы судебных приставов или от банка, в котором обслуживается его компания. Не застрахован никто, и даже МВД страдает не в первый раз: несколько месяцев назад хакеры прислали в бухгалтерию Казанского линейного управления МВД фальшивый счет от «Ростелекома» с вирусом-шифровальщиком, который заблокировал работу бухгалтерской системы.

Источником заражения может стать и фишинговый сайт, на который пользователь зашел по обманной ссылке, и «случайно забытая» кем-то из посетителей офиса флешка. Все чаще и чаще заражение происходит через незащищенные мобильные устройства сотрудников, с которых они получают доступ к корпоративным ресурсам. А антивирус может и не сработать: известны сотни вредоносных программ, обходящих антивирусы, не говоря уже об «атаках нулевого дня», эксплуатирующих только что открытые «дыры» в программном обеспечении.

Что представляет собой «кибервымогатель»?

Программа, известная как «вымогатель», «шифровальщик», ransomware блокирует доступ пользователя к операционной системе и обычно шифрует все данные на жестком диске. На экран выводится сообщение о том, что компьютер заблокирован и владелец обязан передать злоумышленнику крупную сумму денег, если хочет вернуть себе контроль над данными. Чаще всего на экране включается обратный отсчет за 2-3 суток, чтобы пользователь поспешил, иначе содержимое диска будет уничтожено. В зависимости от аппетитов преступников и размеров компании суммы выкупа в России составляют от нескольких десятков до нескольких сотен тысяч рублей.

Типы вымогателей

Источник: Microsoft, 2017

Эти зловреды известны уже много лет, но в последние два-три года они переживают настоящий расцвет. Почему? Во-первых, потому, что люди платят злоумышленникам. По данным «Лаборатории Касперского», 15% российских компаний, атакованных таким образом, предпочитают заплатить выкуп, а 2/3 компаний в мире, подвергшихся такой атаке, потеряли свои корпоративные данные полностью или частично.

Второе – инструментарий киберпреступников стал более совершенным и доступным. И третье – самостоятельные попытки жертвы «подобрать пароль» ничем хорошим не заканчиваются, а полиция редко может найти преступников, особенно за время обратного отсчета.

Кстати. Далеко не все хакеры тратят свое время на то, чтобы сообщить пароль жертве, перечислившей им требуемую сумму.

В чем проблема бизнеса

Главная проблема в области информационной безопасности у малого и среднего бизнеса в России состоит в том, что денег на мощные специализированные средства ИБ у них нет, а ИТ-систем и сотрудников, с которыми могут происходить разного рода инциденты, более, чем достаточно. Для борьбы с ransomwareнедостаточно иметь только настроенные фаервол, антивирус и политики безопасности. Нужно использовать все доступные средства, в первую очередь предоставляемые поставщиком операционной системы, потому что это недорого (или входит в стоимость ОС) и на 100% совместимо с его собственным ПО.

Подавляющее большинство клиентских компьютеров и значительная часть серверов работают под управлением ОС Microsoft Windows. Всем известны встроенные средства безопасности, такие, как «Защитник Windows» и «Брандмауэр Windows», которые вместе со свежими обновлениями ОС и ограничением прав пользователя обеспечивают вполне достаточный для рядового сотрудника уровень безопасности при отсутствии специализированных средств.

Но особенность взаимоотношений бизнеса и киберпреступников заключается в том, что первые часто не знают о том, что они атакованы вторыми. Они полагают себя защищенными, а на самом деле зловреды уже проникли через периметр сети и тихо делают свою работу – ведь не все из них ведут себя так нагло, как трояны-вымогатели.

Microsoft изменила подход к обеспечению безопасности: теперь она расширила линейку продуктов ИБ, а также делает акцент не только на том, чтобы максимально обезопасить компании от современных атак, но и на том, чтобы дать возможность расследовать их, если заражение все же произошло.

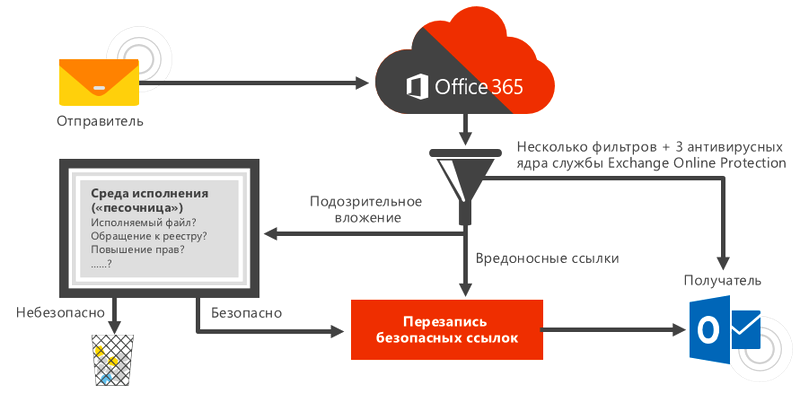

Защита почты

Почтовую систему как главный канал проникновения угроз в корпоративную сеть необходимо защитить дополнительно. Для этого Microsoft разработала систему Exchange ATP (Advanced Treat Protection), которая анализирует почтовые вложения или интернет-ссылки и своевременно реагирует на выявленные атаки. Это отдельный продукт, он интегрируется в Microsoft Exchange и не требует развертывания на каждой клиентской машине.

Система Exchange ATP способна обнаруживать даже «атаки нулевого дня», потому что запускает все вложения в специальной «песочнице», не выпуская их в операционную систему, и анализирует их поведение. Если оно не содержит признаков атаки, то вложение считается безопасным и пользователь может его открыть. А потенциально вредоносный файл отправляется в карантин и о нем оповещается администратор.

Что касается ссылок в письмах, то они тоже проверяются. Exchange ATP подменяет все ссылки на промежуточные. Пользователь кликает по линку в письме, попадает на промежуточную ссылку, и в этот момент система проверяет адрес на безопасность. Проверка происходит так быстро, что пользователь не замечает задержки. Если ссылка ведет на зараженный сайт или файл, переход по ней запрещается.

Как работает Exchange ATP

Источник: Microsoft, 2017

Почему проверка происходит в момент клика, а не при получении письма – ведь тогда на исследование есть больше времени и, следовательно, потребуются меньшие вычислительные мощности? Это сделано специально для защиты от трюка злоумышленников с подменой содержимого по ссылке. Типичный пример: письмо в почтовый ящик приходит ночью, система проводит проверку и ничего не обнаруживает, а к утру на сайте по этой ссылке уже размещен, например, файл с трояном, который пользователь благополучно скачивает.

И третья часть сервиса Exchange ATP – встроенная система отчетности. Она позволяет проводить расследования произошедших инцидентов и дает данные для ответов на вопросы: когда произошло заражение, как и где оно произошло. Это позволяет найти источник, определить ущерб и понять, что это было: случайное попадание или целенаправленная, таргетированная атака против этой компании.

Полезна эта система и для профилактики. Например, администратор может поднять статистику, сколько было переходов по ссылкам, помеченным как опасные, и кто из пользователей это делал. Даже если не произошло заражения, все равно с этими сотрудниками нужно провести разъяснительную работу.

Правда, есть категории сотрудников, которых должностные обязанности заставляют посещать самые разные сайты – таковы, например, маркетологи, исследующие рынок. Для них технологии Microsoft позволяют настроить политику так, что любые скачиваемые файлы перед сохранением на компьютере будут проверяться в «песочнице». Причем правила задаются буквально в несколько кликов.

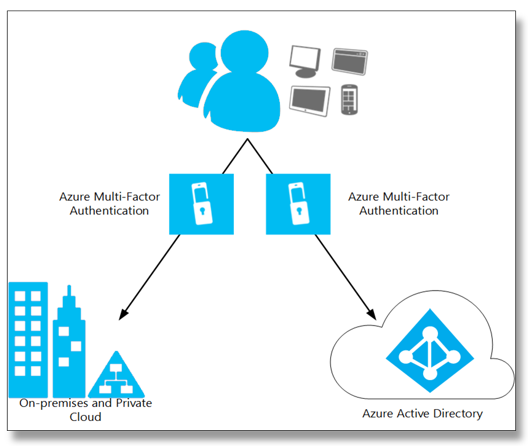

Защита учетных данных

Одна из целей атак злоумышленников – учетные данные пользователей. Технологии краж логинов и паролей пользователей достаточно много, и им должна противостоять прочная защита. Надежд на самих сотрудников мало: они придумывают простые пароли, применяют один пароль для доступа на все ресурсы и записывают их на стикере, который приклеивают на монитор. С этим можно бороться административными мерами и задавая программно требования к паролям, но гарантированного эффекта все равно не будет.

Если в компании заботятся о безопасности, в ней разграничиваются права доступа, и, например, инженер или менеджер по продажам не может зайти на бухгалтерский сервер. Но в запасе у хакеров есть еще один трюк: они могут отправить с захваченного аккаунта рядового сотрудника письмо целевому специалисту, который владеет нужной информацией (финансовыми данными или коммерческой тайной). Получив письмо от «коллеги», адресат стопроцентно его откроет и запустит вложение. И программа-шифровальщик получит доступ к ценным для компании данным, за возврат которых компания может заплатить большие деньги.

Чтобы захваченная учетная запись не давала злоумышленникам возможности проникнуть в корпоративную систему, Microsoft предлагает защитить ее средствами многофакторной аутентификации Azure Multifactor Authentication. То есть для входа нужно ввести не только пару логин/пароль, но и ПИН-код, присланный в СМС, Push-уведомлении, сгенерированный мобильным приложением, или ответить роботу на телефонный звонок. Особенно полезна многофакторная аутентификация при работе с удаленными сотрудниками, которые могут заходить в корпоративную систему из разных точек мира.

Azure Multifactor Authentication

Источник: Microsoft, 2017

Для более крупных компаний Microsoft разработала и продвинутую серверную систему анализа событий, происходящих в локальном домене – Advanced Threat Analytics. Эта аналитическая служба следит за поведением пользователей и сигнализирует в случае обнаружения аномальных событий: при заходе из необычного места (другой страны), при многочисленных неправильных наборах пароля, при заходах на сервера других отделов и т.д.

Белые списки

Новые кибератаки требуют новых решений безопасности, и такие есть в операционной системе Windows 10 Enterprise. Одно из таких решений – запуск только доверенного программного обеспечения на клиентских компьютерах. Такой подход успешно реализован на мобильных платформах, где все приложения проходят проверку и имеют цифровую подпись, на основании которой устройство разрешает его запуск. В Windows эта функция реализована с помощью механизма безопасности Device Guard.

Device Guard – это программно-аппаратный комплекс, который позволяет на настольном ПК с Windows 10 запуск только доверенных приложений, т.е. они должны быть подписаны Microsoft. Если пользователь попытается установить приложение вне списка (независимо от того, умышленно он это делает или нет), в запуске будет отказано, даже если он работает под правами локального администратора, так как список приложений подписывается серверным сертификатом с более высокими привилегиями.

А как защищаться от исполнения вредоносных Java и других скриптов, если у корпоративных самописных приложений есть зависимость от них? В этом случае Microsoft рекомендует использовать связку Device Guard вместе с Applocker и запрещать запуск всех скриптов, кроме тех, которые прописаны Applocker по определенному пути.

Эти инструменты предоставляют высокий уровень защиты и работают на программно-аппаратном уровне. То есть никакой вымогатель не пропишется на компьютере пользователя.

Внедрение этих списков не добавит головной боли администраторам компании, потому что их не нужно прописывать для каждой рабочей станции. Система позволяет создать несколько шаблонов списков и настроить политики, в которых будет прописано, каким группам пользователей соответствует тот или иной «белый список».

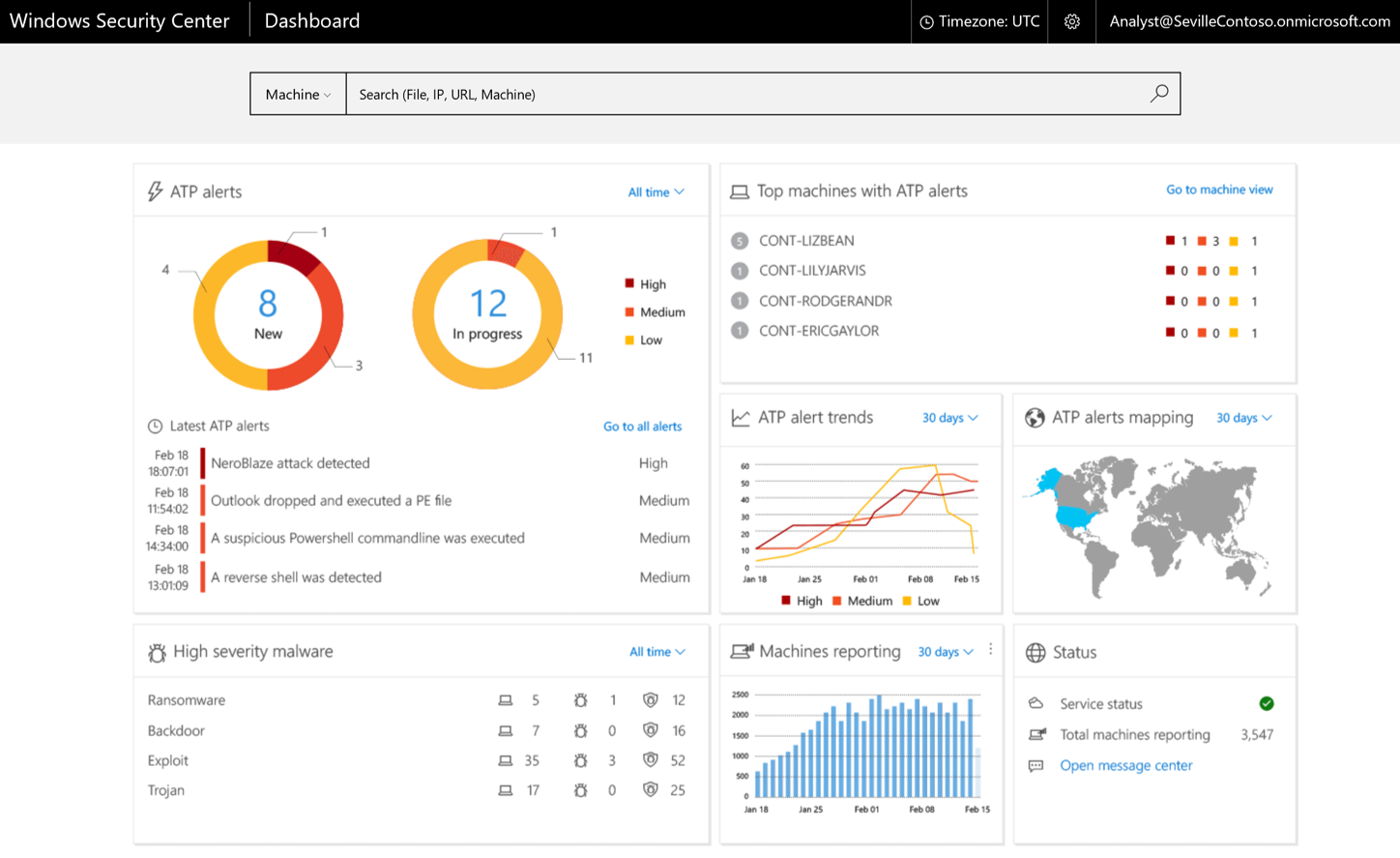

Глобальная защита

Выше мы говорили о защите почты при помощи Exchange Advanced Threat Protection, но похожее решение существует и на уровне операционной системы. Этослужба Windows Defender Advanced Threat Protection (WD ATP), датчики которойвстроенныв Windows 10. По умолчанию датчики выключены, их можно легко активировать скриптом с помощью групповых политик. И раз WD ATP активен, он логирует все события, которые происходят на каждом ПК: каждый созданный файл, процесс, ключ реестра и установленные связи между событиями. Эти данные анализируются в службе Azure, что позволяет создать шаблон нормального поведения для каждой отдельной рабочей станции, и в случае выявления отклонений от этого нормального поведения (появление вредоносной активности на устройстве) WD ATP посылает уведомление в свою консоль и на почту администратору. Результаты анализа и мониторинга выводятся единым экраном отчетности на портале Windows Security Center, и предназначен в первую очередь для специалистов по безопасности.

Центр управления безопасностью

Источник: Microsoft, 2017

Это достаточно мощная служба, фактически выполняющая функции SIEM-системы (и совместимая со сторонними SIEM). Она анализирует данные, поступающие с большого количества конечных устройств c Windows, Office и EMS, что позволяет использовать единую базу угроз, и обнаруживать атаки раньше, чем они попадают в базы поставщиков антивирусов. Пожалуй, ни одна другая компания не может сравниться с Microsoft по возможностям сбора аналитических данных с компьютеров и серверов по всему миру. Каждый день миллионы копий Windows, Office, других приложений Microsoft отправляют информацию о состоянии безопасности.

Windows АТР своевременно обнаруживает атаки, проводит глубокий анализ файлов и быстро определяет уровень угроз в регионе и масштаб заражения. Это облачная система, она не требует отдельной инсталляции и сложной настройки, что очень удобно и экономно для компаний. В последние образы Windows 10 Enterprise (Е5) встроены датчики, определяющие зловредное поведение, и доступ к ним администратор получает при подключении к сервису Windows АТР.

Интересно, что, выпуская такие продвинутые средства защиты, Microsoft не позиционирует себя как участника рынка информационной безопасности. Тем не менее, сам факт, что компания занялась защитой информационных ресурсов клиентов на таком высоком уровне, говорит о том, что действительно: одного антивируса для защиты уже недостаточно.

Поделиться

Поделиться