Security Vision TIP: переход от тактических индикаторов к стратегическим решениям

Продукт Threat Intelligence Platform (TIP) на платформе Security Vision 5 предназначен для поиска признаков атак на основе поведенческих индикаторов и создания, в долгосрочной перспективе, стратегии информационной безопасности предприятия с учетом актуальных угроз и рисков. Решение дает возможность собрать данные из внешних и внутренних источников, проанализировать их и запустить процесс реагирования.

Как работает Threat Intelligence Platform

Продукт Threat Intelligence Platform (TIP) на платформе Security Vision 5, с одной стороны, встраивается в периметр компании и собирает данные для аналитики в виде «сырых» событий, с другой — проводит киберразведку с использованием коммерческих и open-source фидов с индикаторами компрометации (Indicators of Compromise, IoC), атак (Indicators of Attack, IoA) и стратегическими атрибутами. Далее происходит автоматизация процессов анализа для поиска угроз (Threat Hunting) и собственно устранения инцидентов и их последствий.

Разберем каждую составляющую подробнее.

1. Сбор данных в периметре

Внутренние источники (результаты обработки инцидентов и результаты работы корпоративных СЗИ) используются для получения оперативных и непротиворечивых данных «на лету». Чаще всего источниками служат данные из песочниц и deception-платформ, прокси- и почтовых серверов, каталогов и веб-приложений. Существуют готовые коннекторы к другим системам: так, в большинстве внедрений также используются интеграции с СЗИ, используемыми в SOC (SIEM, SOAR, NGFW, EDR/XDR и др.) и аналитическими сервисами в сети.

Поддерживаются агентский сбор данных с серверов и коллекторов и безагентская интеграция с любой внешней системой. Security Vision TIP поддерживает универсальные форматы (CEF, LEEF, EMBLEM, ELFF, Syslog, Event log) и другие «транспорты» данных (STIX, JSON, XML, CSV, REST API, SQL, MISP, Kafka), а также включает специальный конструктор, который позволяет в режиме Low-code настраивать новые интеграции:

- HTTP (API запросы get, post, put, patch, delete) и DNS;

- базы данных (SQL запросы в БД: MS SQL, MySQL, Postgres и Oracle);

- файлы (операции чтения/записи с машиночитаемыми файлами);

- корпоративная почта (IMAP, POP3, SMTP, Exchange);

- службы каталогов (LDAP, Active Directory);

- удаленное выполнение скриптов (WMI, PowerShell, SSH, SshShell);

- локальное исполнение скриптов (на сервере Security Vision): исполняемая команда, Shell скрипты, команды Bash, Unix shell, команды командной строки Windows cmd, пакетные файлы Windows, bat и др. (например, Python, Java, JavaScript).

После подключения источников выполняются автоматическая кросс-проверка и дедупликация (очистка) данных, обогащенных контекстом (не просто список IoCs, а связь между индикатором, кибергруппой, ВПО, вектором атаки), а также классификация индикаторов по типам, для каждого из которых устанавливается период «жизни». Это позволяет облегчить базу данных системы и оставлять информацию только об актуальных угрозах: по умолчанию, например, срок жизни индикаторов типа хешей не ограничивается, а часто-обновляемые угрозы вроде IP- и email-адресов обновляются чаще (поскольку устаревают и имеют другой признак TTL).

Все данные в очищенном виде со своими жизненными циклами поступают в общую базу, которая используется для аналитики и поиска угроз.

2. Киберразведка

Сам процесс сбора, обработки и анализа информации о текущих и потенциальных киберугрозах для принятия решений в области ИБ традиционно разделяют на четыре уровня.

1) На техническом уровне используются статические объекты, указывающие на уже произошедшую атаку (IoCs), в т.ч. сигнатурные.

Примерами индикаторов компрометации будут хэши вредоносных файлов, имена процессов, ключи реестра, названия мьютексов и именованных каналов, IP-адреса и DNS-имена вредоносных ресурсов, URL-ссылки, отпечатки сертификатов вредоносных серверов (JA3, JA3S, JARM). В некоторых случаях применяют разделение IoCs по категориям и уровням критичности (например, низкорисковое обращение к рекламному сайту или запуск подтвержденного вредоносного файла могут обрабатываться в SOC с различным приоритетом и с применением разных сценариев реагирования).

Индикаторы компрометации (так же, как и другие данные из периметра) проходят очистку, дедупликацю, оценку опасности и доверия (скоринг). Помимо времени «жизни» устанавливается актуальность, обеспечивая участие индикаторов в обнаружениях и снижение ложноположительных сработок.

2) На тактическом уровне применяются индикаторы атак (IoAs), динамические объекты, указывающие на происходящую в моменте кибератаку, возможно, на самых ранних ее стадиях и еще до наступления негативных последствий.

В индикаторах атак описаны тактики, техники и процедуры (Tactics, Techniques, and Procedures, TTPs) атакующих — последовательности действий и применяемые инструменты, свидетельствующие о вероятной атаке, которую еще можно предотвратить. Это позволяет предугадать, каковы будут следующие шаги атакующих в инфраструктуре, и помешать их дальнейшему продвижению. Индикаторы атак сложнее в описании и могут быть менее структурированы, чем индикаторы компрометации, но злоумышленникам сложнее заменить свой почерк и инструментарий.

Кроме того, на тактическом уровне в отраслевых SOC-центрах обрабатываются специфические данные киберразведки (например, индикаторы фрода или признаки операций, совершенных без согласия клиентов в финансовых учреждениях). Это могут быть ИНН фирм-однодневок, действия клиентов, являющиеся признаками мошенничества (например, подозрительные операции при работе с банкоматами) и телефонные номера дропов.

3) На операционном уровне обрабатываются атрибуты, относящиеся к актуальным уязвимостям и эксплойтам для них, вредоносным киберкампаниям и семействам ВПО, информация о мотивации и целях киберпреступных групп и кластеров.

На этом уровне обрабатываются аналитика эксплойтов и уязвимостей, данные о связях используемых в атаках уязвимостей, применяемых эксплойтах, ВПО и хакерских инструментах, кибергруппах, атакуемых отраслях. Например, по результатам мониторинга DarkNet-форума поставщик TI-данных выявил, что кибергруппа, активно атакующая российские компании, начала применять эксплойт для недавно опубликованной уязвимости, которая актуальна для инфраструктуры компании (это значит, что устранение данной уязвимости должно быть приоритетным и срочным, а в SIEM-системе нужно взять на углубленный мониторинг все потенциально уязвимые устройства).

4) На стратегическом уровне используются данные о трендах киберугроз, целях и мотивации хактивистов и кибернаемников, активности киберпреступных кластеров, а также информация о государственных конфликтах в киберпространстве.

Сведения этого уровня определяют стратегию управления киберрисками, бюджетирование ИБ-направления и развитие функционала внутреннего SOC-центра, а также служат вводными для возможной корректировки стратегии развития бизнеса компании с учетом результатов анализа киберугроз. Именно на этом уровне киберразведка может показать свою значимость для бизнеса: если команда SOC-центра предоставила руководству компании действенные аналитические выводы, на основе которых направление ИБ получило расширение бюджета или новые полномочия, а бизнес-процессы были скорректированы для минимизации киберрисков, то можно говорить об успешности выбранной стратегии Threat Intelligence.

Для процесса киберразведки в Security Vision TIP доступны готовые интеграции с коммерческими и открытыми источниками TI-данных (BI.Zone, Kaspersky, Solar, Гарда, CyberThreatTech, F6, Vault, Tracker, DigitalSide, Shodan, MISP, URLhaus, VirusTotal) и 100+ коннекторов с возможностью разработки новых в конструкторе платформы.

Помимо сторонних поставщиков в модуле имеются:

- встроенный пакет фидов от Security Vision c ежедневным обновлением более 50 000 IOCs собственным аналитическим центром, включая данные от ФСТЭК, НКЦКИ и ФинЦЕРТ;

- возможность комбинировать фиды от любых поставщиков без «привязки» лицензий коннекторов к вендорам или конкретным версиям;

- база интеграций на маркетплейсе.

3. Анализ

После сбора внутренних событий и фидов подключаются внешние источники: общедоступные информационные потоки, OSINT-ресурсы (например, данные доменных регистраторов, базы IANA и ICANN, публичные реестры), данные от государственных CERT (например, от НКЦКИ и ФинЦЕРТ), внешних аналитических сервисов (VirusTotal, Shodan, LOLBAS, KasperskyOpenTIP, IPGeolocation.io и пр.) и другие данные, предоставляемые ИБ-компаниями и сообществами.

Средства анализа используют встроенную (и обновляемую) базу MITRE ATT&CK, а также ИИ-помощников: внешние LLM (ChatGPT, Yandex, Deepseek и др.) и встроенные ML-модели для анализа неструктурированных данных (например, бюллетеней).

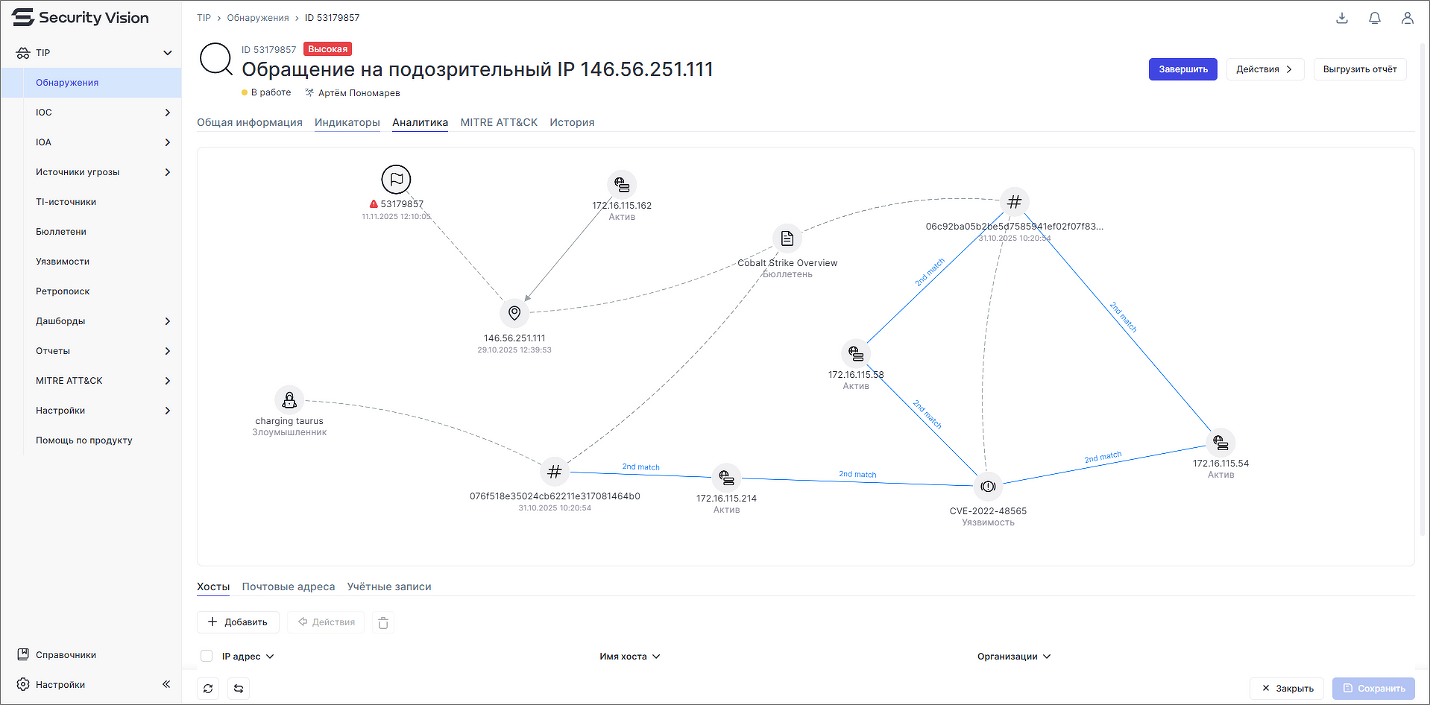

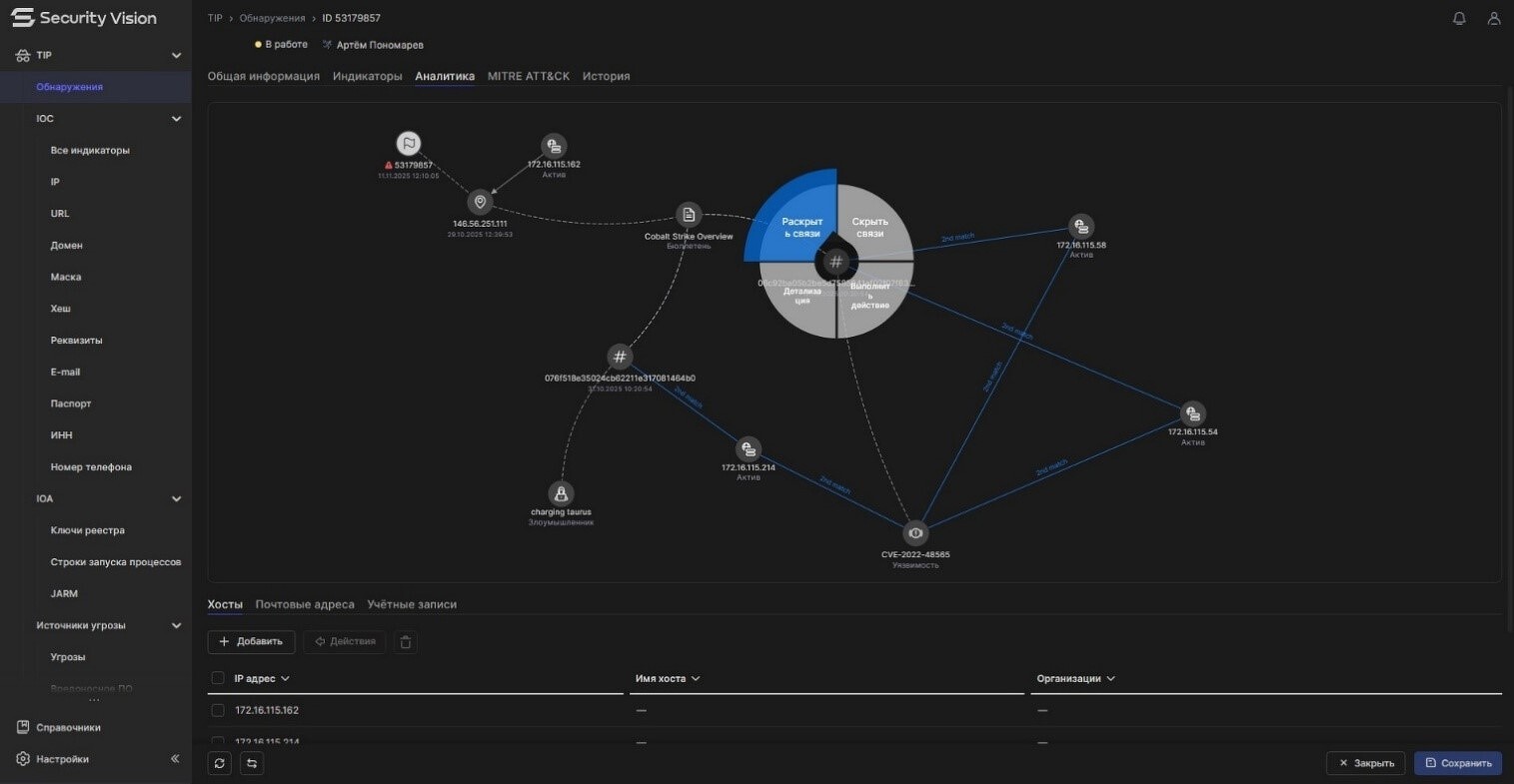

Обогащение запускается автоматически для обнаружений (или вручную при необходимости проверить гипотезу по угрозе, не замеченной в периметре), а сами обнаружения появляются в результате работы нескольких движков:

- проверка полного архива индикаторов (retro), возможности полнотекстового поиска по любым атрибутам карточек (простой поиск, фильтрация с логическими условиями и интерактивные графы связей);

- проверка на потоке (match) для анализа всех вновь поступающих индикаторов на больших потоках данных (от 100К EPS);

- движок глубокой аналитики киберугроз (second match), который обеспечивает вторичную проверку и дополнительную корреляцию с внешними системами и внутренними источниками данных;

- движок выявления алгоритмически генерируемых доменов (DGA) и фишинговых индикаторов.

Вместе они позволяют формировать контекстно обогащенные события, уменьшая количество ложноположительных срабатываний, улучшая качество триажа и повышая эффективность реагирования на инциденты.

Поддерживаются также обмен (экспорт) TI-данными с ИБ-сообществом и партнерскими организациями с учетом TLP-меток конфиденциальности, присвоение тэгов, управление индикаторами (например, удаление, ручное изменение TTL, установка связей).

Для принятия стратегических решений в продукте Security Vision TIP много внимания уделяется работе с бюллетенями. Они помогают выявить тренды и спланировать стратегию защиты инфраструктуры, предоставляя оперативную информацию для аналитиков, оценки воздействия и рекомендации по реагированию. В продукте продолжает развиваться реализация автоматической интеграции и получения бюллетеней от отдельных поставщиков и агрегаторов. ML модели позволяют автоматически провести обработку бюллетеней и их связку с индикаторами конкретного обнаружения с возможностью просмотра из карточки инцидента или из графа расследования.

ИБ-специалисты могут применять IoAs и обогащенные данные для проактивного поиска угроз (Threat Hunting), при котором в SOC-центре прорабатываются гипотезы и сценарии вероятных атак с учетом знаний о TTPs атакующих, релевантных для защищаемой компании.

4. Реагирование

Встроенное реагирование и взаимодействие с СЗИ, в частности, запуск действий из инцидента и аналитического графа связей, можно дополнить интеграцией с Security Vision SOAR, который использует технологию динамических плейбуков с объектно-ориентированным подходом (сценарии в таком случае будут выстраиваться автоматически в зависимости от типов объектов и артефактов в инцидентах) и выстраиванием цепочек атак (группировка инцидентов по объектам и таймлайну).

Использование Security Vision TIP дает SOC-центру следующие преимущества:

- демонстрация ценности работы SOC для бизнеса за счет предоставления кибераналитики стратегического уровня и возможности прогнозировать изменения ландшафта угроз для верной оценки киберрисков;

- проактивный подход к киберзащите за счет предиктивного анализа с использованием знаний об угрозах, уязвимостях, трендах, векторах атак;

- ускорение реагирования за счет интеграции TI-данных с защитными решениями SOC, быстрого выявления вторжений, эффективного противодействия с учетом контекста атаки и обнаруженных артефактов, что приводит к сокращению времени скрытного присутствия атакующих в сети (dwell time);

- приоритизация релевантных уязвимостей, обогащенных данными об их эксплуатации в реальных кибератаках;

- выполнение задач Compromise Assessment, Threat Hunting.

Платформа Security Vision, в состав которой входит модуль Security Vision TIP, включена в базу данных Минкомсвязи РФ и реестр российского ПО (реестровая запись №364 от 08.04.2016), сертифицирована ФСТЭК России (Сертификат по 4 уровню доверия № 4964 от 19.08.2025), ФСБ России (Заключение 8 Центра ФСБ России 149/3/6/908 от 01.10.2024), Минобороны РФ (сертификат № 7564 от 28.08.2025), а также ОАЦ при Президенте Республики Беларусь (сертификат № BY/112 02.02. ТР027 036.01 01673 от 6.12.2024).

■ Рекламаerid:2W5zFJVZibiРекламодатель: ООО «Интеллектуальная безопасность»ИНН/ОГРН: 7719435412/5157746309518Сайт: https://www.securityvision.ru/

Поделиться

Поделиться