Мастера иллюзий: следуя за деньгами, хакеры осваивают новые трюки

Fortinet

опубликовала большой отчет о ситуации в сфере обеспечения безопасности в I

квартале 2018 г. Эксперты компании отметили незначительный спад активности

вредоносного ПО и количества его модификаций. Исключением стали криптомайнинговые

вредоносы – они не только расширили ареал заражения, но и осуществили

эволюционный скачок в развитии: научились мимикрировать и регулировать свою

активность.

В начале 1918 г. великий Гарри Гудини на глазах у изумленной публики Нью-Йоркского ипподрома заставил исчезнуть слона. 100 лет спустя эта история все также актуальна в качестве аналогии для описания ситуации в сфере киберугроз. Но что можно сделать? Как разглядеть иллюзию? Как обнаружить скрытое? Есть старая притча про слепцов, пытавшихся описать это гигантское млекопитающее. Каждый из них прикасался к определенной части животного: ноге, хвосту, бивню, хоботу или уху. И в зависимости от этого у каждого из них получался свой собственный, отличный от других и реальности, образ. Так же как и слон, обширное пространство киберугроз не может быть описано с помощью всего лишь одной точки соприкосновения. И для того, чтобы найти спрятанное, необходимо использовать информацию о миллионах таких точек по всему интернету. Такой подход позволяет анализировать множество угроз с разных ракурсов, отбросить информационный белый шум и вычленить важные данные.

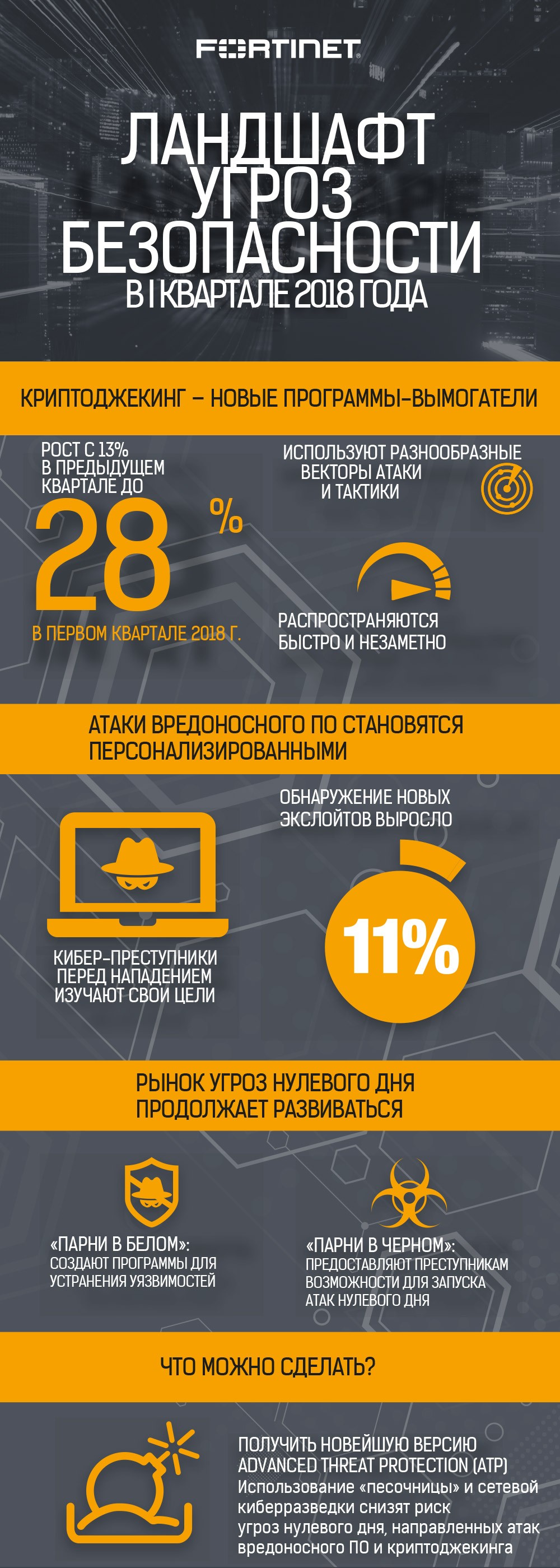

Последние сводки показывают небольшое снижение активности киберпреступников. Согласно исследованию Fortinet, посвященному киберугрозам в I квартале 2018 г., обнаружение новых эксплойтов выросло на 11% и превысило 6,5 тыс., но общее количество выявленных угроз снизилось на 13% и составило менее 250 на компанию. Снизилось и число уникальных вредоносов – падение составило 15%, однако на этом фоне хорошо заметен рост криптоджекингового ПО – также 15%.

Одним из главных событий начала 2018 г., несомненно, стала новость об обнаружении дыры в безопасности большинства современных микропроцессоров и двух методов, эксплуатирующих эту уязвимость и позволяющих сторонним процессам обращаться к памяти ЦПУ без авторизации. Они получили имена Meltdown и Spectre. Несмотря на то, что эти эксплойты имеют невероятно высокий потенциал, к настоящему времени они так и не смогли его реализовать. За весь наблюдаемый период общая активность Meltdown и Spectre отмечена на уровне 0,07% от общего количества компаний, а пик обнаружения пришелся на 30 января со значением 1 запуск на 5 200 организаций (0,02%). Однако стоит отметить, что преступники активно использовали эту уязвимость как ширму для прикрытия ряда других атак. К примеру, были зарегистрированы попытки распространения бэкдор-троянов под видом официального патча-заплатки для защиты от Meltdown и Spectre.

Но, несмотря на широкую шумиху, поднятую прессой вокруг проблемы безопасности процессоров, в I квартале 2018 г. верхние позиции в топе жертв кибератак занимали совсем другие игроки. Лидером стало программное обеспечение Microsoft. На соседних строках списка расположилась группа интернет-ориентированных технологий, таких как SSL, Telnet, SSH, HTTP, Bash, PHP и Apache – они также регулярно подвергались атакам. Кроме этого в топ-лист попали WordPress и Joomla – две наиболее популярных интернет-системы управления контентом (CMS). Стоит отметить еще один CMS-проект – Drupal – он остался за рамками топа, но достоин упоминания из-за высоко критичной уязвимости в коде удаленного исполнения.

И если с защитой обычных ИТ-систем и инфраструктуры ситуация более-менее привычна и понятна, то безопасность операционных процессов (OP), и в частности промышленных систем контроля (ICS), не столь прозрачна. В I квартале 2018 г. всего 1% от общего числа организаций сообщили об эксплойтах против их ICS. Но эксперты Fortinet указывают, эти данные не настолько безобидны, как может показаться на первый взгляд. Низкий процент связан прежде всего с тем, что лишь относительно небольшая подгруппа компаний использует подобные системы. Но при этом многие из них отвечают за критически важные сферы бизнеса и инфраструктуры (к примеру, водоснабжение, энергетика и АЭС, авиасообщение и т.д.) и, в случае успеха, атака на подобные объекты может иметь серьезные последствия для общественной безопасности.

Вредоносное ПО осваивает майнинг криптовалют

В I квартале 2018 г. ландшафт активности вредоносных программ претерпел качественные и количественные изменения: на 10% компаний распространилось всего лишь 3 семейства вредоносов и два из них имеют в своем названии «coin», «монета». Они представляют собой угрозу, которая показала действительно примечательный рост в течение первых месяцев этого года. Эти семейства специализируются на криптоджекинге – захвате компьютера вредоносным ПО для майнинга криптовалют. Как правило, осуществляют такой «угон» через скрипт, загружаемый в веб-браузере.

Немного статистики: в IV квартале прошлого года 13% фирм зарегистрировали атаки криптомайнинговых вредоносов, за три месяца 2018 г. это значение удвоилось и достигло 28%. Как указывают эксперты Fortinet, этот тренд затронул каждый из мировых регионов. Удивляет и скорость, с которой угроза криминальных криптомайнеров так быстро вышла на передний план, и невероятно широкое разнообразие, так несвойственное для относительно новых вредоноснов: встречаются майнеры, направленные на несколько операционных систем, также как и на разные криптовалюты (биткойн или монеро). Появилось новое поколение «бесфайловых» вирусов, которые внедряют вредоносный Java-код в веб-страницы (даже легитимные) для взлома посещаемых сайтов.

Еще одной особенностью стало то, что криптомайнеры переняли методы распространения от других успешных вредоносов. К примеру, WannaMine использует ту же самую уязвимость, что и известный вирус-вымогатель WannaCry. Дыра в фреймворке Apache Struts, на которой прошлой осенью погорело бюро Equifax? Да, криптоджекеры тоже ее используют. И даже новая уязвимость в Drupal нашла свое применение для майнинга через XMRig.

Кроме этого криптомайнеры научились скрывать свою активность, используя механизм регулирования объема потребляемых ресурсов ЦПУ и времени их использования.

Аналитики Fortinet отмечают немаловажную деталь в подъеме криптоджекинга – преступники, преследуя деньги, быстро осваивают новые возможности и технологи. Системы «угона» компьютерных мощностей для майнинга криптовалют стали прибыльным делом, и в связи с этим вполне логично ожидать дальнейших инноваций и инвестиций в эту бизнес-модель.

Но не только тема роста криптоджекинговых атак обратила на себя внимание в I квартале 2018 г., за это время случилось еще несколько примечательных событий. В январе отмечено появление вымогателя GandCrab, и он правомерно может называться первой программой-шантажистом, использующей криптовалюту Dash в качестве оплаты. Как указывает Европол, менее чем за месяц GandCrab поразил 50 тыс. жертв. Вскоре был выпущен инструмент для расшифровки взломанных файлов, но авторы программы-вымогателя незамедлительно ответили новой версией – GandCrab 2.0.

BlackRuby – это еще одна программа-шантажист, в которую добавили умную схему монетизации. При выполнении вредоносного кода, вирус устанавливает «персональную» цену расшифровки пораженных файлов, основываясь на информации о местоположении пострадавшей машины. И кроме этого, чтобы получить дополнительный доход от жертвы, на захваченном компьютере запускается майнинговый компонент XMRig.

SamSam появился в конце 2015 г. и долгое время остался довольно низкопрофильной угрозой. Но недавно его разработчики пошли на прорыв, ориентируясь на широкий спектр организаций от медицинских и образовательных учреждений до местных органов власти, причем довольно успешно. В марте SamSam атаковал городские онлайн-сервисы Атланты настолько удачно, что мэр города назвал положение «ситуацией с заложниками». И, хотя атака была направлена в основном на сервис по оплате счетов и систему планирования работы суда, сообщение «мы можем вызвать у вас серьезные проблемы» было услышано достаточно ясно.

Олимпиада 2018 года в Пхёнчхане началась с фальстарта, когда во время церемонии открытия сетевой червь Olympic Destroyer устроил хаос в ИТ-системах. Несмотря на это, «олимпийская» команда все же сумела взять ситуацию под контроль.

Становление рынков угроз нулевого дня

С начала этого года статистика угроз нулевого дня приросла 45 эксплойтами, в прошлом году было обнаружено 214 подобных угроз. Всего же с 2006 г. выявлены 556 таких уязвимостей. Все рынки угроз нулевого дня также показывают рост. С каждым днем становится все легче получить доступ к этим эксплойтам. И здесь есть как положительные, так и отрицательные герои.

Легальный рынок или «white hat рынок» – «рынок хакеров в белых шляпах»: в дополнение к внутренним исследованиям, таким как отчеты компании Fortinet, растет число независимых и корпоративных или правительственных программ, по которым выплачивается вознаграждение за найденные уязвимости. Некоторые из участников рынка платят до $200 тыс. за эксплойт. Покупатели разнообразны: начиная от создателей ПО, которые хотят найти и исправить уязвимости с помощью исследовательского сообщества, и, заканчивая правительственными учреждениями, которые могут иметь не столь явные цели.

На теневом рынке или «gray hat рынке» – «рынке хакеров в серых шляпах» кроме поставщиков программ и законопослушных компаний, предлагающих щедрые вознаграждения, существуют также «брокеры нулевого дня», которые приобретают эксплойты для своих клиентов. Покупатели и продавцы на этих рынках обычно анонимны, и в этом есть свои плюсы и минусы. Возможно, поставщик просто хочет незаметно вознаградить исследователя за усилия, но также нельзя исключать вероятность того, что покупатель является враждебным государством, преступным сообществом или злоумышленником. Продавец не имеет никакого контроля над тем, как в дальнейшем будет использоваться уязвимость.

Черный рынок или «black hat рынок» – «рынок хакеров в черных шляпах»: здесь предоставляется возможность продавать уязвимости нулевого дня, не беря в расчет вопросы морали и этики, понятия «хорошо» и «плохо». На этом растущем рынке все ставки сделаны, и неизбежно, что некоторые из проданных здесь эксплойтов будут массово использованы.

Существуют профессиональные организации и сообщества, работающие вне этих рынков, но параллельно с ними, и предпочитающие красть информацию по уязвимостям нулевого дня, а не покупать или обнаруживать ее. В качестве примера можно привести группу, известную как Shadow Brokers. Не так давно они взломали кэш эксплойтов нулевого дня, по их утверждению, принадлежавший АНБ. Один из них, EternalBlue, стал основой для создания программы-вымогателя WannaCry и криптоджекера WannaMine.

Ботнет тренды

В то время, как тенденции использования эксплойтов и вредоносного ПО находятся на стороне атак «до взлома», ботнеты имеют противоположный ракурс – «после взлома». Зараженные системы часто взаимодействуют с удаленными вредоносными узлами, и такой трафик в корпоративных сетях указывает на наличие проблем, но также может стать и ценным материалом для «учебы на ошибках».

Ботнеты обычно не дают поводов для «скуки», но в I квартале 2018 г. они играли лишь третью скрипку в оркестре эксплойтов и вредоносных программ. И в целом, этот сектор угроз не показал существенных изменений. Но есть несколько интересных моментов. В частности, стоит упомянуть ботнет Okiru. В январе была обнаружена новая версия этой программы, предназначенная для процессоров Argonaut RISC Core (ARC). Более миллиарда устройства на базе System-on-a-Chip (SoC), лицензированных в 190 странах, используют именно эти ЦПУ. И если случится успешная атака ботнета с потенциалом, подобным Okiru, это может привести к хаосу.

Кроме этого, аналитики Fortinet обращают внимание на то, что ботнет Andromeda продолжает занимать лидирующие позиции в топе, несмотря на то, что в IV квартале 2017 г. правоохранительные органы провели крупную операцию по уничтожению этой системы. На первый взгляд может показаться, что операция закончилась неудачей, но дальнейший анализ говорит об обратном и свидетельствует, прежде всего, о плохой гигиене в сфере кибербезопасности. Специалисты Fortinet установили, что компании, которые все еще продолжали общаться с призраком Andromeda, имели почти в 3 раза большее количество активных ботнетов в их сетях.

Что можно сделать для защиты

Прочная защита должна отражать любую из возможных угроз противника: от разведки перед атакой (эксплойты), размещения оружия (вредоносные программы) и до нелегального управления сетями и устройствами после взлома (ботнеты).

Если организация использует промышленные системы контроля (ICS), первым шагом должна стать полная оценка деловых и операционных рисков, связанных с этими технологиями, и формирование стратегии, которая определит зоны, каналы, границы и уровни безопасности, регулирующие связи между разными средами.

В связи с ростом угроз, направленных на устройства интернета вещей (ИВ), аналитики Fortinet рекомендуют использовать метод «Изучай. Сегментируй. Защищай» и обращают внимание на необходимость более глубокого сбора информации о подобных устройствах, их подключении к сети, как они настроены и как проходят процесс идентификации. После изучения экосистемы необходима сегментация ИВ-устройств на сетевые зоны, защищенные настраиваемыми и динамически обновляемыми политиками. Сегменты сети также должны быть связаны друг с другом в целостную структуру безопасности, которая может охватывать и защищать всю распределенную сеть – с особым вниманием к точкам доступа, узлам обмена трафиком между сегментами сети и даже мультиоблачным средам.

Первым шагом для обнаружения угроз криптоджекинга может стать проверка Диспетчера задач (Windows), Монитора активности (Mac) и «top» в командной строке Linux. Используя эти инструменты, можно также просмотреть все процессы, запущенные на компьютере, а затем найти или убить программу-виновника, крадущую ресурсы.

Поделиться

Поделиться