Инсайдеры и как с ними бороться

Службам информационной безопасности гораздо сложнее противодействовать противоправным поступкам или даже просто халатности собственных сотрудников, чем действиям внешних злоумышленников. Для этого недостаточно только технических мер, необходима работа с кадрами.

Опасность инсайдерских атак растет

По данным отчета Ponemon Institute, опубликованного в феврале 2020 г., количество инцидентов утечки данных, вызванных действиями инсайдеров, в роли которых могут выступать как обиженные сотрудники, так и недобросовестные контрагенты и партнеры, быстро растет, также, как и ущерб от них, и финансовый и репутационный. В ходе исследования были опрошены 964 ИТ- и ИБ-специалиста из 204 организаций численностью более 1000 сотрудников. Всего в них за 12 месяцев произошло 4716 ИБ-инцидентов, связанных с инсайдерами. Это на 47% больше, чем в аналогичном исследовании Ponemon 2018 г.

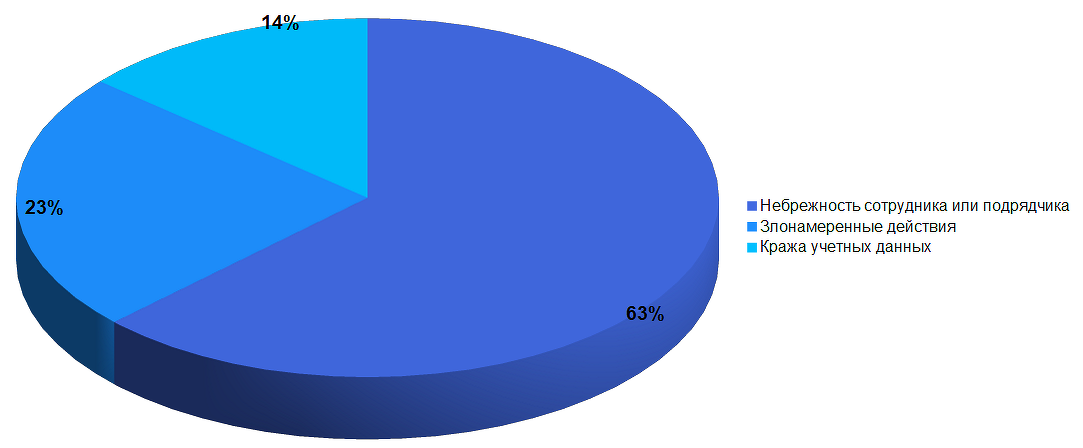

Исследователи выделили 3 главных вида инцидентов: произошедшие из-за халатности сотрудника или подрядчика, вследствие злоумышленных действий и кража учетных данных («простых» или принадлежащих привилегированным аккаунтам).

Самая частая причина утечек — небрежность. Злоумышленные действия — на втором месте, кража учетных данных — «лишь» третья, но надо учитывать, что почти треть краж приходится на привилегированные аккаунты, компрометация которых особенно болезненна для компании. А именно с краж учетных данных часто начинаются атаки «снаружи».

Главная опасность — халатность

Источник: Ponemon Institute, 2020

Растет и убыток от действий инсайдеров, с $8,76 млн в 2018 г. до $11,45 млн в 2020-м, «прибавка» составила 31%.

Из всех проблем, с которыми сталкиваются службы информационной безопасности, предотвращение внутренних угроз — наиболее сложная. Особенно трудно, разумеется, противостоять злоумышленникам, знающим внутренние регламенты безопасности, какое ПО применяется для противодействия киберпреступникам.

Поэтому все большее внимание уделяется «нетехническим» способам противодействия злоумышленникам. Им было уделено большое внимание на конференции по противодействию инсайдерам, Insider risk summit.

«Не существует одного типа внутренних угроз, но у них есть общее: стремление инсайдеров получить доступ к критически важным активам организации — людям, информации, технологиям и объектам», — заявил Майкл Тайс (Michael Theis), главный инженер отдела стратегического взаимодействия Национального центра инсайдерских угроз американской группы реагирования на чрезвычайные ситуации (CERT). Основой его выступления послужила математическая модель, построенная CERT на наборе данных из 2,5 тыс. подтвержденных инсайдерских инцидентов, которые привели к той или иной корпоративной угрозе.

Внутреннюю угрозу Майкл Тайс определил как возможность для человека, имевшего или имеющего авторизованный доступ к активам организации, злонамеренно или непреднамеренно использовать этот доступ для действий, которые могут негативно повлиять на компанию. Потенциально в роли инсайдеров может выступать широкий круг лиц. Это нынешние или бывшие штатные сотрудники, сотрудники, работающие неполный рабочий день, временные сотрудники, подрядчики и деловые партнеры.

Предвидение человеческого поведения

Хотя профессионалы в области информационной безопасности склонны искать технические индикаторы действий инсайдеров, больше всего информации о возможных проблемах дает анализ поведения людей и его отклонения от обычного.

Майкл Тайс посоветовал обращать внимание на поведенческие индикаторы: личные предрасположенности людей, задаваться вопросами о том, каков их темперамент, как они справляются с определенными вещами? Также важно знать о личных, профессиональных и финансовых факторах стресса, которым люди подвержены и то, как они с ними справляются. И, наконец, самым показательным является поведение, которое они демонстрируют.

И, конечно, необходимо доводить до людей «что такое хорошо, что такое плохо». Скажем, военнослужащий может организовать утечку стратегически важной информации просто сообщив в соцсети о месте своего пребывания.

Наблюдение за поведенческими индикаторами

Практически всем инсайдерским рискам предшествуют изменения в поведении людей. «Поведенческие изменения, проблемы на работе или в межличностной среде предшествуют индикаторам технических рисков», — полагает Эльсин ван Ос (Elsine Van Os), генеральный директор консалтинговой фирмы Signpost Six, специализирующейся в сфере разведки и безопасности. По ее данным, до 97% инсайдеров уже привлекали внимание со стороны служб безопасности нарушением принятых в организации правил и политик или ненадлежащим межличностным поведением.

С инсайдерскими рисками связана и такая интересная статистика: 58% инсайдеров сообщили о негативных чувствах, недовольстве или намерении нанести вред организации или ее члену до проведения атаки, а в 31% случаев коллеги инсайдера, его друзья или члены семьи знали о планах или действиях инсайдеров.

«Эта информация уже есть до того, как инсайдер совершит злонамеренные действия, так что прежде всего достаточно связать факты воедино для того, чтобы остановить злоумышленника», — подчеркнула Эльсин ван Ос.

Правильный путь: не уволить, а вовремя поддержать

Невнимательность к сотрудникам, отсутствие процесса оценки связанных с ними рисков, неадекватное расследование, увольнение в дисциплинарном порядке и некоторые другие подходы к работе с сотрудниками повышают риск внутренних угроз, считает Майкл Тайс. Более эффективный подход — помочь сотруднику. «Если картина поведения кого-то из сотрудников начинает походить на поведение злоумышленника, стоит посмотреть, под действием каких факторов стресса находится этот человек и задаться вопросом: сможем ли мы ему помочь», — сказал он.

Майкл Тайс подчеркнул, что одним из наиболее важных факторов при прогнозировании инсайдерского риска является вера сотрудников в то, что они пользуются поддержкой организации. «В этом случае, когда человек сталкивается со стрессом, он думает: «Эта организация очень хороша для меня, я люблю людей, с которыми работаю, мне очень нравится моя работа, я не собираюсь делать ничего такого, что бы поставило все это под угрозу, действовать против нее», — полагает Майкл Тайс.

Как это делается на практике

Самым свежим известным кейсом в этой области поделились представители Tesla. Отметив важность технологий, они отметили, что при этом нельзя надеяться только на них. Важно изучить культуру компании и создать программу борьбы с внутренними угрозами, которая отвечает потребностям бизнеса.

К сотруднику компании обратились с предложением заразить ее «изнутри», однако он, в соответствии с корпоративной политикой, обратился в службу безопасности и неприятностей удалось избежать.

Поделиться

Поделиться