Как COVID-19 изменил сферу информационной безопасности

Пандемия пошла на убыль, однако ее результаты, похоже, останутся с нами навсегда. Вслед за резко изменившейся моделью взаимодействия между людьми перестроились кибермошенники. Они сосредоточились на социальной инженерии и атакуют не периметр организаций, а мобильные устройства ее сотрудников. Как отвечают на это специалисты по информационной безопасности, обсудили участники организованной CNews Conferences конференции «Информационная безопасность 2021».

Обеспечение информационной безопасности — процесс постоянный. Однако оценить качество этого процесса довольно сложно — «правильных» метрик не существует, в каждой организации уникальный набор показателей, начал свое выступление Илья Борисов, руководитель службы информационной безопасности ThyssenKrupp AG. Например, в США оценивают показатели инвентаризации ПО, оборудования, мобильных устройств и авторизации критически важных устройств.

Существует модель зрелости предприятия, в которой показано, как метрики связаны с различными бизнес-процессами. Затем для каждой метрики устанавливается целевой показатель, с которым сравнивается текущее значение. Достижение каждого целевого показателя — это отдельный ИБ-проект.

Как меняется модель угроз

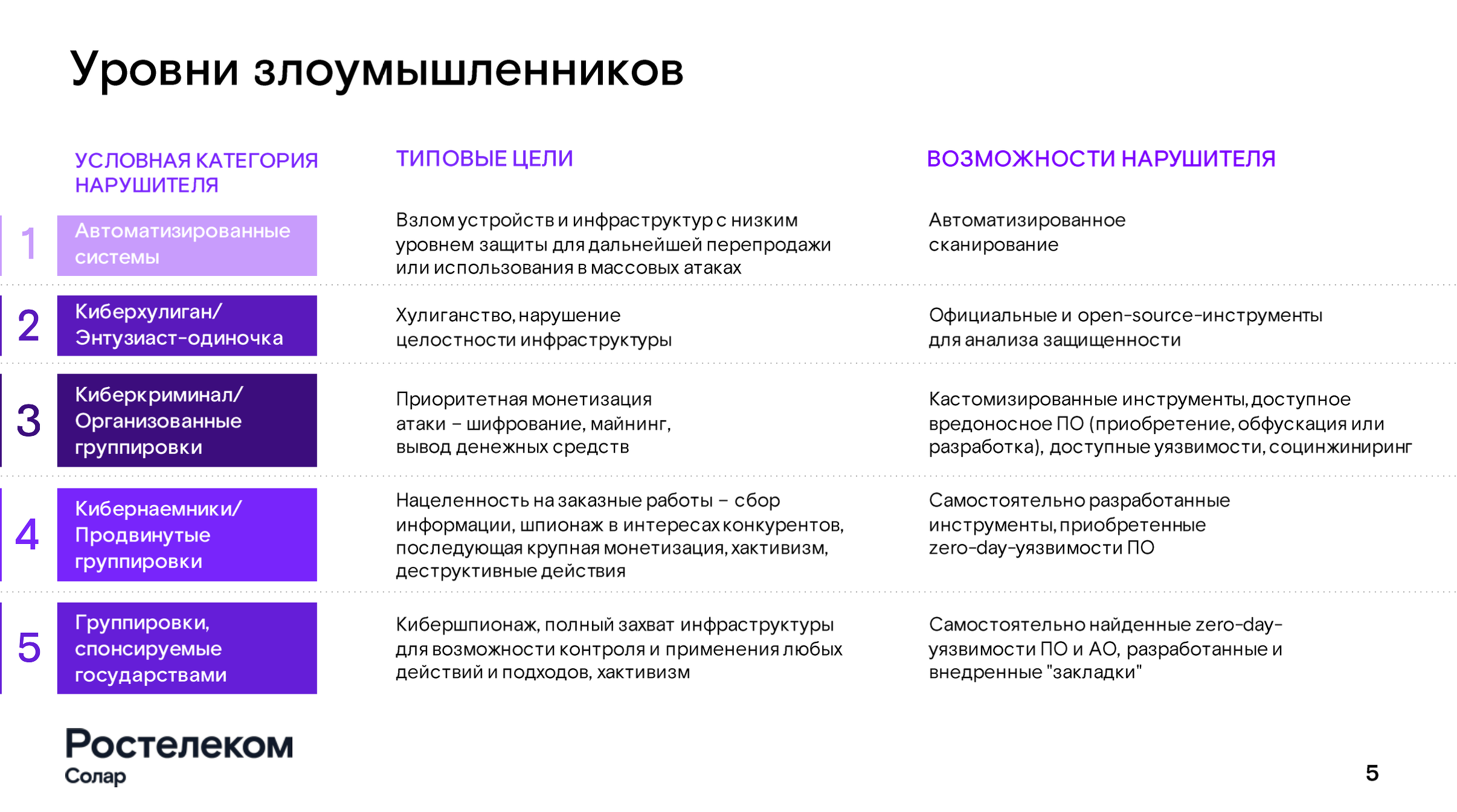

Артем Кильдюшев, руководитель группы пресейла Solar JSOC «Ростелеком-Солар», рассказал о том, как меняются векторы и способы атак злоумышленников. Компания провела анализ инцидентов у клиентов в рамках сервиса Solar JSOC, инцидентов, расследуемых командой Solar JSOC CERT, информации на honeypot и полученной в ходе информационного обмена. В результате выяснилось, что квалификация злоумышленников растет, усложняется используемый ими инструментарий, увеличивается скорость использования новых уязвимостей, растет время присутствия киберпреступников в инфраструктуре.

Уровни злоумышленников

Источник: Ростелеком-Солар, 2021

Наиболее популярными среди злоумышленников среднего уровня являются фишинговые атаки (74%) и атаки на веб-приложения (20%). В 70% случаев они используют механизмы автозагрузки. В 80% распространение происходит через удаленные сервисы.

Группировки высокого уровня предпочитают атаки на веб-приложения (45%), эксплуатацию уязвимостей периметра (32%). В 70% случаев они проникают в инфраструктуру через системные службы с использованием удаленных сервисов (60%).

Социальная инженерия

Артем Комягин, эксперт по развитию решений кибербезопасности «МегаФон», затронул очень актуальную тему борьбы с социальной инженерией, получившей широкое распространение в последнее время. Решения по борьбе с ней называются антифрод. В «МегаФон» используется голосовой антифрод. Во-первых, оператор по API в режиме онлайн информирует пользователя услуги о событиях, которые могут быть связаны с мошенничеством. Во-вторых, производится блокировка А-номера по периметру сети оператора.

В-третьих, вызовы с А-номеров перенаправляются на голосовой почтовый ящик клиентов финансовой организации. При совершении мошеннического звонка, мошенник слышит ответ о недоступности абонента с предложением оставить сообщение. Клиенту финансовой организации направляется уведомительное СМС о том, что ему звонили, а в финансовую организацию – уведомление (e-mail, SFTP и др.) о том, что была попытка вызова клиенту с одного из А-номеров.

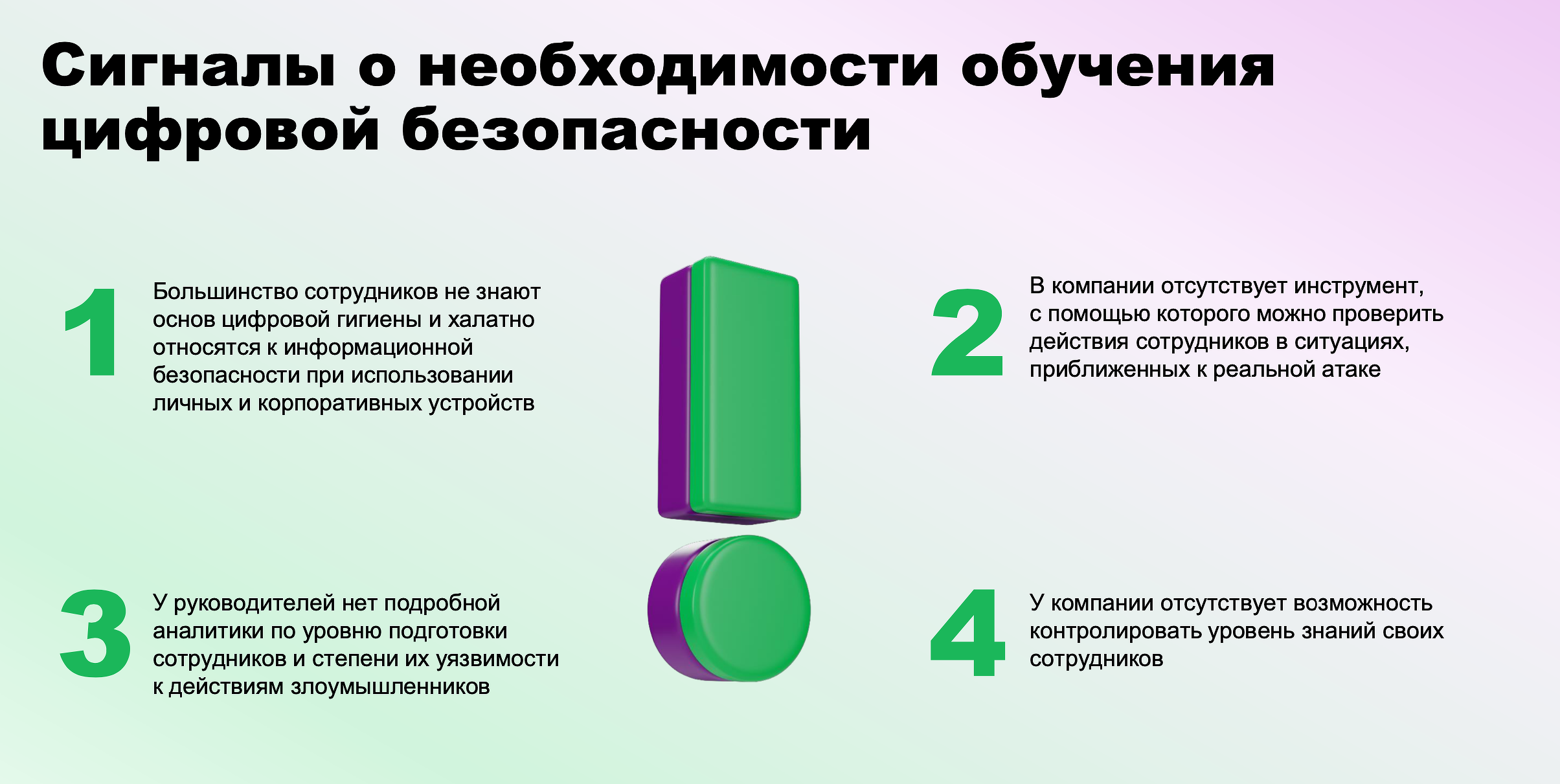

Сигналы о необходимости обучения цифровой безопасности

Источник: МегаФон, 2021

Еще один способ — обогащение заголовков http-запросов пользователей web-ресурсов заказчика, которое позволит проверить легитимность MSISDN клиента на стороне заказчика. Со стороны оператора для обогащения используется хэш-функция, чтобы клиент не мог узнать MSISDN, а мог только сверить с тем, который указал абонент.

Артем Комягин также напомнил о необходимости постоянного обучения сотрудников правилам информационной безопасности и рассказал об используемой в «МегаФон» SA-платформе по повышению осведомленности сотрудников в сфере информационной безопасности с понятным запоминающимся контентом и возможностью проверить знания.

Отечественные решения

Сергей Плотко, начальник отдела аналитики и интеграции НПП «Цифровые решения», рассказал о том, как оптимизировать анализ трафика для выявления рисков ИБ. Современным решением является использование брокера сетевых пакетов, на который подается трафик из разных точек сети. Он распределяет его по разным системам ИБ. Это позволяет решить проблему как с требуемым количеством средств информационной безопасности, так и средств ИТ-анализа, не ограничивать число точек подключения. При этом влияние на рабочую сеть снижается. Повышается эффективность использования средств DPI, увеличивается срок эксплуатации решений, повышается отказоустойчивость сети.

Сергей Плотко подробно рассмотрел несколько сценариев использования брокера сетевых пакетов, а также рассказал о предлагаемом компанией оборудовании. В списке преимуществ DS Integrity — аппаратная реализация всего заявленного функционала: отсутствуют снижение производительности и потеря трафика; сохранение целостности сессий при фрагментации туннелированного трафика: ни один фрагмент сессии не будет утерян; весь заявленный функционал предоставляется в рамках базовой лицензии: отсутствуют отдельные лицензии или модули для использования той или иной функции. Также брокеры сетевых пакетов DS Integrity разработаны и производятся на территории России, включены в Единый реестр российской радиоэлектронной продукции (статус ТОРП), встроенное программное обеспечение включено в Единый реестр российских программ для электронных вычислительных машин и баз данных.

Иван Чернов, менеджер партнерского отдела UserGate, рассказал, какие ИБ-решения компания готова предоставить пользователям в качестве альтернативы зарубежным производителям. Речь идет о платформах для защиты инфраструктуры. К 2028 г. для получения сертификата в России надо будет доказать отечественное происхождение не только самой платформы, но и используемых процессоров, микроконтроллеров и памяти. UserGate уже занимается обновлением всех сертификатов, получением уровней доверия и новых профилей, выпускает собственные аппаратные платформы с существенно лучшими характеристиками и вносит аппаратные платформы в Реестр Минпромторга.

Он рассказал об оборудовании, которое предлагает компания. «Мы сами проектируем архитектуру, делаем материнскую плату, в наших изделиях нет темных пятен, — говорит Иван Чернов. — Мы отказались от использования процессоров Intel и AMD и обеспечили полную прозрачность цикла разработки и инспекции в испытательных лабораториях».

ИБ из облака и не только

Алексей Андрияшин, технический директор Fortinet Россия и страны СНГ, напомнил, что цифровизация затронула практически все отрасли, а значит вопросы информационной безопасности становятся как никогда актуальными. «Безопасники тратят много времени на обеспечение соответствия требованиям регуляторов, однако надо уделять внимание и практическим мерам», — напомнил Алексей Андрияшин. Это особенно важно сейчас, когда компании перевели большое число сотрудников на удаленную работу. Традиционные методы организации удаленной работы, когда сотрудники подключались к ЦОД компании, не всегда себя оправдывают.

Платформа кибербезопасности

Источник: Fortinet, 2021

Все большее распространение получает практика сегментации данных и ИТ-инфраструктуры для того, чтобы сотрудники могли получить доступ и к частному, и к публичному облаку. В таком случае даже в случае потери сотрудником своего ноутбука или мобильного устройства данные будут в безопасности.

Все это приводит к расширению контура безопасности. Многие вендоры уже предлагают необходимые ИБ-сервисы по подписке. Однако компании все равно приходится контролировать работу своих сотрудников как в дистанционном, так и в стандартном режиме. Для этого разработан сценарий Secure Access Service Edge (SASE), и его реализацию уже предлагают многие производители. Например, Fortinet предлагает такие решения в аппаратном и виртуализированном виде, а также в виде облачного сервиса, который может управляться не только оператором, но и самой компанией. Также в состав решения входит модуль FortiGuard, который обменивается информацией с другими ИБ-компаниями для оперативного обновления информации. «Средства связи, средства безопасности и облачные сервисы постепенно объединяются, чтобы компании не испытывали проблем с организацией работы сотрудников в офисе или дома или подключением партнеров», — говорит Алексей Андрияшин.

«Удаленная работа — это доступ с оконечных устройств пользователей к корпоративной среде», — напомнил Тимур Гусейнов, менеджер поддержки продаж «Смарт Лайн Инк». Оконечные устройства могут быть личными и корпоративными. Администрирование первых практически невозможно, а значит они не должны служить базой удаленной работы. Но с экономической точки зрения их использование выгодно. Корпоративные устройства можно администрировать, но расходы на их приобретение могут быть очень значительными.

Доступ к корпоративной среде чаще всего обеспечивается или через VPN, или с помощью RDP. С точки зрения безопасности и администрирования предпочтителен доступ к виртуальным рабочим местам или виртуализированным приложениям. Саму процедуру доступа можно обезопасить или с помощью шлюза на каналах связи, или с помощью агента на рабочей станции. При организации удаленного доступа предпочтительно использовать агент. Тимур Гусейнов подчеркнул, что при организации удаленного встроенных средств безопасности недостаточно.

Технология DeviceLock Virtual DLP

Источник: Смарт Лайн Инк, 2021

Таким образом, для оптимальной реализации защиты от утечек данных необходимы масштабируемое DLP, терминальный доступ к работе с данными, виртуализированные рабочие столы/приложения, хостовое DLP для полноценного контроля и агент DLP на терминальном сервере. Он предложил использовать технологию DeviceLock Virtual DLP, которая обеспечивает полноценное DLP в реальном времени.

Тотальный контроль

Даниил Бориславский, руководитель отдела аналитики «Атом Безопасность», напомнил о необходимости контроля за сотрудниками в компании. Особенно актуальной эта проблема стала в условиях перехода на удаленную работу. Компания разработала решение StaffCop, которое объединяет в себе систему учета рабочего времени, расследования инцидентов и оценки эффективности персонала. Решение работает по классической клиент-серверной модели: на компьютерах пользователей устанавливаются соответствующие агенты. StaffCop обеспечивает тотальный контроль действий за ПК: веб-трафик, почту и мессенджеры, скриншоты экрана, печать, файловые операции, звук микрофона, снимки с веб-камеры, ввод с клавиатуры, USB-устройства и т.д.

Контроль действий сотрудника

Источник: Атом Безопасность, 2021

Кроме того, с помощью StaffCop можно контролировать не только, сколько времени сотрудник провел за компьютером, но и насколько эффективно он работал. Например, сколько времени компьютер был включен, но им никто не пользовался. StaffCop также помогает проводить расследования путем поиска по заданным атрибутам сообщений а почте, мессенджерах, удаленных файлах. С помощью системы можно выявить сотрудников, которые ищут себе работу или, например, пытаются продать похищенное у компании имущество. По словам Даниила Бориславского, 97% внедрений StaffCop окупились менее чем за 2 месяца.

Как обеспечить безопасность

О том, как организовано управление рисками в компании, рассказал Эдуард Сергиенко, руководитель направления информационной безопасности Московской Биржи. Начинается все с определения контекста — выделения области управления рисками процесса ИБ, организационной структуры, порядка оценки рисков, назначения ответственных и контролирующих процесс управления рисками и т.д. Затем можно переходить к формированию критериев оценки рисков ИБ, отнесения их к тому или иному уровню и пр.

К процедуре оценки рисков и вероятности их реализации, идентификации, анализа, оценки ущерба привлекаются специалисты разных подразделений. После обработки рисков оценивается эффективность принятых мер и на основе этого анализа в модель управления ими вносятся изменения.

На Московской Бирже управление рисками ИБ встроено в Единую систему управления финансовыми и нефинансовыми рисками. За все время работы не было случаев, когда инциденты ИБ приводили бы к серьезным последствиям. При этом атака на торговые системы может привести к существенным последствиям, поскольку оборот торгов может достигать 4 трлн. руб. в день. На бирже применяется сценарный анализ, и это позволяет повысить качество оценки рисков.

Цикл управления рисками вписан в методику определения контрольных показателей риск- аппетита Московской Биржи. Стратегия ИБ Биржи опирается на результаты оценки рисков, синхронизирована с ИТ-стратегией, охватывает всю группу компаний. Установлен нулевой риск-аппетит к утечкам данных клиентов. Оценивается влияние на репутацию и применяется сценарный анализ с прогнозом негативных исходов. Для прогнозирования потенциальных исходов используется машинное обучение.

Сергей Путин, ИТ-директор «Росводоканала», отметил, что мере цифровизации ЖКХ растет необходимость в обеспечении информационной безопасности. В «Росводоканале» делают основной упор на обеспечение ИБ информационных систем. В состав компании входит несколько подразделений, которые находятся в разных городах России. При разработке стратегии рассматривались разные сценарии, но в конечном итоге было принято решение пойти по пути создания единой синергетичной организации, с общей системой управления, в том числе и в области ИТ и ИБ.

Был проведен аудит уровня ИБ, в результате которого выяснилось, что средний уровень зрелости ИБ в группе компаний «Росводоканал» составляет 2 из 4 и по ряду направлений значительно отстает от средних показателей крупных компаний в области энергетики и коммунального хозяйства. Был разработан комплекс мер, необходимых для повышения уровня ИБ. Однако реализовать их на деле непросто. «Сейчас очень много говорится о цифровизации. Однако в тарифах на ЖКХ затраты на обеспечение информационной безопасности не заложены, — говорит Сергей Путин. — Поэтому нам приходится руководствоваться принципом «Помоги себе сам» и искать средства на то, чтобы профинансировать эту работу». Сейчас в компании используют и аутсорсинговые сервисы, и внутренние компетенции для развития ИБ.

Будущее информационной безопасности

В ближайшее время модель ИБ-угроз значительно изменится, уверен Анатолий Скородумов, заместитель директора – начальник управления по обеспечению информационной безопасности банка «Санкт-Петербург». Основной упор будет делаться не на защиту периметра, а на защиту конечных устройств. Все более востребованными станет аренда сервисов ИБ, широкое распространение получат системы UBA, а использование технологий ИБ станет неотъемлемой составляющей бизнес-технологий. Кроме того, нас ждет передача части рутинных функций ИБ в ИТ, прежде всего в части сопровождения различных систем электронного документооборота, а также перенос основного внимания ИБ на защиту интернет-коммуникаций и интернет-сервисов, которые предоставляет или использует компания, на защиту облаков и API интерфейсов.

Модель угроз будет меняться очень быстро в связи с огромным числом новых технологий, сервисов, устройств, которые с каждым годом становятся все более сложными. Скорость изменений в бизнесе и в жизни людей стремительно растет. А вместе с этим растут и возможности злоумышленников, предупредил Анатолий Скородумов.

Своим мнением о ключевых трендах в области информационной безопасности поделился также Антон Александров, заместитель начальника отдела защиты информации УЭБ СЭБ ТМК. По его мнению, в 2021 году нас ждет активное развитие и внедрение систем контроля оборота корпоративной информации и мониторинг действий сотрудников (DLP и им подобные). Будут развиваться системы, методы контроля и безопасности дистанционной работы (двухфакторная аутентификация; системы защиты каналов передачи данных и т.д.), внедряться системы криптографической защиты информации, развиваться SGRC-системы. Компании будут все больше внимания уделять повышению ИБ-осведомленности сотрудников.

Сергей Плотко: Проблемы доставки трафика можно решить при помощи брокера сетевых пакетов

Обеспечение информационной безопасности — одна из самых актуальных проблем для компаний любого масштаба. Какие отечественные средства для этого существуют, рассказал Сергей Плотко, начальник отдела аналитики и интеграции НПП «Цифровые решения».

Артем Комягин: Способы борьбы с социнженерией: проверка личности, аутентификация клиента и обязательные правила работы с данными

Социальная инженерия становится чуть ли не главной угрозой информационной безопасности. О том, как защищают своих абонентов операторы связи, рассказал Артем Комягин, эксперт по развитию решений кибербезопасности «МегаФон».

Поделиться

Поделиться