Криптография по сервисной модели: как шифровать каналы связи и соблюдать требования регуляторов

В современном мире защита каналов связи при передаче информации — объективная необходимость. При этом ее организация в ряде случаев подпадает под регуляторные требования, а значит, должна базироваться на сертифицированных по российскому ГОСТ средствах криптографической защиты (СКЗИ) с соблюдением правил их учета. Поскольку для многих компаний эта деятельность не является профильной, удобнее, надежнее и дешевле воспользоваться специализированным сервисом шифрования каналов связи. В чем еще преимущества такого подхода и как он соотносится с требованиями законодательства?

Защита информации по букве закона

В различных нормативных правовых актах по защите информации вводятся требования по защите информации, которая передается через внешние информационно-телекоммуникационные сети или по каналам связи, выходящим за пределы контролируемой зоны. В таблице ниже приведены примеры таких требований:

| Условное обозначение и номер меры | Меры защиты информации в информационных системах |

|---|---|

| Приказ ФСТЭК России от 11.02.2013 № 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» | |

| УПД.13 | Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети |

| ЗИС.3 | Обеспечение защиты информации от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи |

| Приказ ФСТЭК России от 18.02.2013 № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» | |

| УПД.13 | Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети |

| ЗИС.3 | Обеспечение защиты персональных данных от раскрытия, модификации и навязывания (ввода ложной информации) при ее передаче (подготовке к передаче) по каналам связи, имеющим выход за пределы контролируемой зоны, в том числе беспроводным каналам связи |

| Приказ ФСТЭК России от 25.12.2017 № 239 «Об утверждении требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» | |

| УПД.13 | Реализация защищенного удаленного доступа |

| ЗИС.19 | Защита информации при ее передаче по каналам связи |

| Приказ ФСТЭК России от 14.03.2014 № 31 «Об утверждении требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды» | |

| УПД.13 | Реализация защищенного удаленного доступа |

| ЗИС.19 | Защита информации при ее передаче по каналам связи |

| ГОСТ Р 57580.1-2017 Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Базовый состав организационных и технических мер | |

| ЗВС.1 | Применение сетевых протоколов, обеспечивающих защиту подлинности сетевого соединения, контроль целостности сетевого взаимодействия и реализацию технологии двухсторонней аутентификации при осуществлении логического доступа с использованием телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией |

| ЗВС.2 | Реализация защиты информации от раскрытия и модификации, применение двухсторонней аутентификации при ее передаче с использованием сети Интернет, телекоммуникационных каналов и (или) линий связи, не контролируемых финансовой организацией |

Один из наиболее распространенных способов защиты информации, передаваемой через внешние каналы связи, — применение криптографических алгоритмов (шифрование). В ряде случаев, определенных законодательством, применяемые СКЗИ должны быть сертифицированы ФСБ России. При этом необходимо выполнять требования следующих нормативных правовых актов:

- Приказ ФСБ России от 09.02.2005 N 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»;

- Приказ ФАПСИ от 13.06.2001 N 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

- Приказ ФСБ России от 10.07.2014 N 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» (в случае организации защиты персональных с использованием СКЗИ);

- «Методические рекомендации по разработке нормативных правовых актов, определяющих угрозы безопасности персональных данных, актуальные при обработке персональных данных в информационных системах персональных данных, эксплуатируемых при осуществлении соответствующих видов деятельности», утв. ФСБ России 31.03.2015 N 149/7/2/6-432 (в случае организации защиты персональных с использованием СКЗИ в организациях, перечисленных в указанном документе);

- а также иных нормативных правовых актов.

Кроме того, на момент написания настоящего материала в разработке находится проект приказа ФСБ России «Об утверждении Требований о защите информации, содержащейся в государственных информационных системах, с использованием средств криптографической защиты информации». Требования данного документа также будут являться обязательными для выполнения при обеспечении защиты информации в государственных информационных системах с использованием СКЗИ.

Шифрование по ГОСТу: свой проект или подписка на сервис?

Есть два основных варианта реализации защиты информации, передаваемой через внешние каналы связи, с применением СКЗИ: комплексный проект (собственными силами или с привлечением интегратора) и приобретение данной услуги по сервисной модели.

Сервис шифрования каналов связи ГОСТ VPN уже зарекомендовал себя на рынке за счет ряда преимуществ по сравнению с традиционной схемой владения СКЗИ. Среди них снижение затрат на оборудование и обслуживающий персонал, минимизация издержек на подключение к сервисам, ремонт и простои оборудования по причине аварий или инцидентов информационной безопасности, сокращение затрат на модернизацию оборудования, возможность экономии за счет заключения единого договора на услуги связи и шифрования, перенос ответственности за выполнение требований нормативных правовых актов по эксплуатации СКЗИ на сторону провайдера услуг.

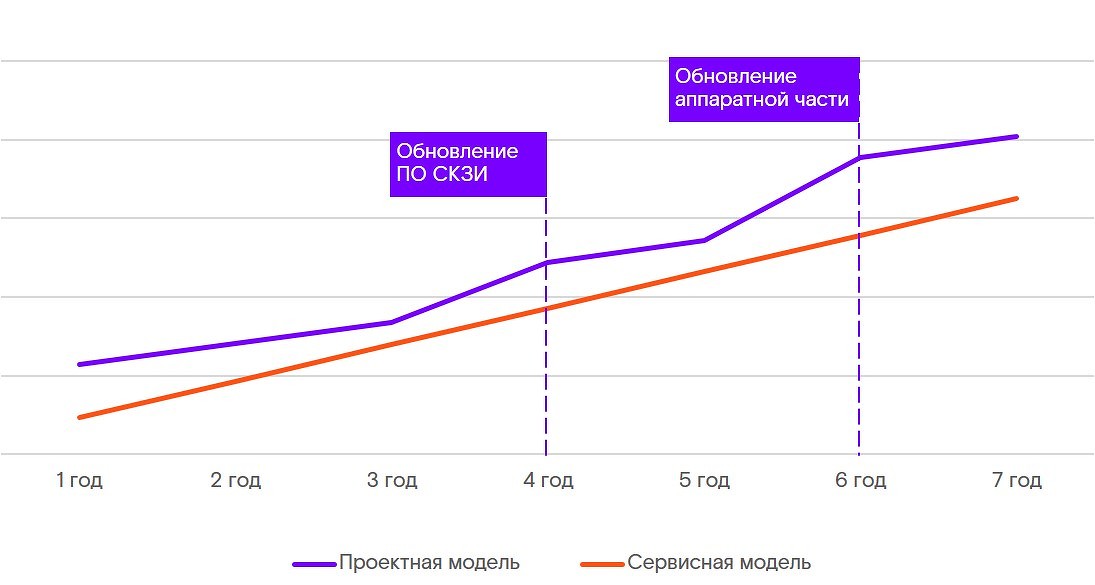

Источник: «Ростелеком-Солар», 2021

Основные затраты при традиционной схеме владения СКЗИ (помимо ежегодных расходов на обслуживание системы защиты каналов связи), которые отражены на графике:

Закупка и внедрение СКЗИ: проект потребует разработки архитектуры решения, закупки оборудования, логистики и внедрения на местах.

Обновление ПО СКЗИ: сертификат ФСБ России на СКЗИ выдается на 3 года и может быть продлен примерно на 1,5 года, а дальше потребуется переход на новую сертифицированную версию. Обновление мажорной версии ПО СКЗИ происходит в среднем на четвертый год эксплуатации и составляет 50% стоимости оборудования.

Обновление аппаратной части: наработка на отказ аппаратных платформ составляет в среднем 50 тыс. часов, то есть среднее время жизни устройства — примерно 5-6 лет. В примере расчета рассмотрен вариант, в котором обновление аппаратной части СКЗИ происходит на шестой год эксплуатации. Затраты на закупку аналогичны изначальным (хотя с учетом инфляции — обычно увеличиваются). Проектирование и внедрение как таковые не требуются, однако может потребоваться дополнительное обучение сотрудников службы эксплуатации.

Традиционная проектная модель подразумевает капитальные единоразовые вложения на старте проекта. Существенные затраты на поддержание актуального состояния оборудования приходятся на четвертый и шестой годы эксплуатации.

В сервисной модели затраты операционные и они распределены равномерно на весь период использования сервиса. Провайдер самостоятельно осуществляет закупку оборудования, подменного фонда, поддержку версии и настроек СКЗИ в актуальном состоянии. Этот вариант позволяет клиенту решить специфическую задачу по защите каналов связи как минимум не дороже проектной, сконцентрировавшись на своем основном виде деятельности.

Зоны доступа и ответственности

В рамках сервиса программно-аппаратные СКЗИ передаются на ответственное хранение заказчику. Он со своей стороны должен исключить возможность несанкционированного доступа к средствам криптографической защиты, а также их непреднамеренное уничтожение. Доступ к администрированию СКЗИ остается у провайдера услуг, который осуществляет доставку, монтаж и настройку программно-аппаратных СКЗИ на каждом из объектов; подключение к собственной системе мониторинга; техническое сопровождение СКЗИ; постоянный мониторинг параметров СКЗИ на каждом объекте; контроль и управление жизненным циклом ключевой информации, используемой в СКЗИ.

При этом ни провайдер услуг, ни его соисполнители не имеют доступа к зашифрованной информации заказчика. А эксплуатация СКЗИ осуществляется в соответствии с лицензионными требованиями и условиями эксплуатационной и технической документации к средствам защиты.

Помимо прочего, поставщик услуг отвечает за множество рутинных процессов. В частности, за учет СКЗИ и комплексов для настройки и управления защищенной сетью, эксплуатационной и технической документации, а также ключевой информации о СКЗИ.

Также сервис-провайдер утверждает и актуализирует перечень лиц, допущенных к работе с СКЗИ, организует физическую безопасность размещенных на его территории средств криптографии и документации к ним.

Для этих целей в организации, предоставляющей услуги по шифрованию каналов связи по сервисной модели, создается орган криптографической защиты. Заказчик тоже может создать у себя подобную структуру — для контроля провайдера услуг. Вопросы взаимодействия между ними регламентируются соответствующими договорами.

Эксплуатационная и техническая документация к СКЗИ и комплексам для настройки и управления защищенной сетью хранится на территории провайдера услуг. При этом ее передача допускается только между пользователями СКЗИ или сотрудниками органа криптографической защиты под расписку в соответствующих журналах поэкземплярного учета (то есть в данном случае между работниками поставщика услуг, в том числе его соисполнителей).

Помимо вышеперечисленного, сервис-провайдер также обеспечивает устранение уязвимостей на узлах защищенной сети в зоне своей ответственности. По результатам проведенных работ подтверждается, что отсутствуют уязвимости, содержащиеся в банке данных угроз безопасности информации ФСТЭК России, а также в иных источниках, или их эксплуатация нарушителем невозможна.

При необходимости использовать клиентские СКЗИ их закупку, установку, настройку и сопровождение в зависимости от условий совместного договора может обеспечить как поставщик услуг, так и сам заказчик. При этом возможность подключения к шифрованному каналу связи обеспечивает сервис-провайдер, а функции органа криптографической защиты (по учету СКЗИ, ведению документации и т.д.) возлагаются на заказчика.

Через личный кабинет организация-клиент может в реальном времени самостоятельно мониторить работоспособность узлов защищенной сети. В веб-интерфейсе заказчикам доступны топология сети, состояние сервиса для каждого объекта, список используемого оборудования, перечень инцидентов и заявок.

Также через личный кабинет можно отправить заявку сервис-менеджеру или получить отчет — подробный (для технических специалистов) или краткий (для руководства).

Криптография как сервис — а как же compliance?

Существует ошибочное мнение, что сервисная модель в области шифрования каналов связи противоречит требованиям регуляторов и пройти в этом случае оценку соответствия (в т.ч. в форме аттестации) информационной системы требованиям безопасности информации невозможно. Однако это не так, и ряд федеральных органов исполнительной власти, государственных учреждений, государственных корпораций, крупных банков, компании из газовой и нефтяной промышленности, а также иные представители различных отраслей экономики, которые уже используют сервис ГОСТ VPN — яркое тому подтверждение. Данная модель никак не противоречит требованиям законодательства по защите информации.

В рамках сервиса шифрования каналов связи используются сертифицированные ФСБ России СКЗИ соответствующего класса. А, как известно, СКЗИ должны быть сертифицированы ФСБ России при их использовании в таких типах информационных систем, как информационные системы персональных данных, государственные информационные системы, объекты критической информационной инфраструктуры, информационные системы финансовых организаций и т.д.

Процедура оценки соответствия требованиям безопасности информации (в т.ч. в форме аттестации) заключается в проведении комплекса организационно-технических мероприятий, в результате которых подтверждается соответствие объекта исследований требованиям стандартов или иных нормативно-методических документов по безопасности информации.

Применение сервиса ГОСТ VPN допустимо для реализации требований compliance в случае, если средства защиты, используемые для оказания таких услуг, соответствуют предъявляемым требованиям, соблюдаются лицензионные требования и условия эксплуатационной и технической документации к данным средствам защиты. Кроме того, использование сторонних сервисов для обеспечения безопасности информации или администрирование средств защиты информации внешними организациями не должно быть запрещено в явном виде стандартами и нормативно-методическими документами по защите информации.

В случае с сервисом ГОСТ VPN в техническом паспорте информационной системы, в которой применяется данный сервис, учитываются подробные данные об используемых криптошлюзах (наименование СКЗИ, заводские номера, сведения о сертификации и месте размещения, реквизиты договора). Эти сведения провайдер услуг предоставляет по требованию заказчика.

Учитывая вышеперечисленное, сервис шифрования каналов связи может применяться для обеспечения соответствия требованиям нормативных правовых актов регуляторов в области защиты информации, если запрет не указан в явном виде. А информационные системы, в которых защита информации реализована с использованием сервиса ГОСТ VPN, могут пройти оценку соответствия требованиям безопасности информации (в том числе в форме аттестации) с положительным заключением.

Поделиться

Поделиться