Проверяем защищенность ИТ-инфраструктуры: как выбрать услугу под свои задачи

Киберпреступники атакуют всё более изощренно, компаниям необходимо опережать их, проактивно выявляя и закрывая уязвимые участки ИТ-инфраструктуры. Для проверки уровня защищенности привлекаются «белые хакеры», которые находят уязвимости и показывают, как они могли бы быть использованы злоумышленниками. При этом портфель сервисов offensive security (наступательной безопасности) у российских ИБ-компаний постоянно расширяется, и заказчикам порой трудно выбрать услугу под свои конкретные задачи. Совместно с экспертами группы компаний «Солар» знакомим аудиторию с пятью основными типами работ в offensive security, на которые следует обратить внимание CISO, техническим специалистам по ИБ, а также системным администраторам и другим ИТ-специалистам, ответственным за корпоративные приложения и сетевой периметр.

Зачем нужны услуги «наступательной безопасности»?

Offensive security — практика выявления и эксплуатации уязвимостей в системах, сетях и приложениях для оценки уровня защищенности и ее повышения. Достигается это путем моделирования действий злоумышленников в контролируемой среде.

Какие задачи решает offensive security:

- Своевременное выявление уязвимостей, чтобы устранить их до обнаружения злоумышленниками.

- Реалистичная оценка эффективности существующих мер безопасности и способности компании отражать атаки. Определение слабых мест в политиках, процессах и осведомленности персонала о безопасности.

- Проверка соответствия нормативным требованиям и лучшим отраслевым практикам ИБ для обеспечения непрерывности бизнеса.

Распространенные критические уязвимости ИБ в российских компаниях

По результатам тестов, проведенных специалистами «Солара» в 2023 г., основными критическими уязвимостями в российских организациях являются:

- Слабые пароли — несмотря на наличие сложных парольных политик, пользователи часто устанавливают легко подбираемые пароли. Это остается одной из главных проблем, позволяющих злоумышленникам получить доступ к системам. Например, пароль «Санкт-Петербург 2023», который через год превращается в «Санкт-Петербург 2024», формально соответствует политикам безопасности, однако вряд ли служба ИБ обрадуется такой «находчивости» пользователей (зато хакеры будут счастливы).

- Известные уязвимости — они живут и здравствуют внутри локальных сетей. Многие компании не обновляют свои серверные системы вовремя, не ставят патчи, что позволяет злоумышленникам использовать известные уязвимости для проникновения.

- Чрезмерное раскрытие информации по внутренним проектам — она может оказываться в открытом доступе и использоваться для атак. Например, это может быть логирование учетных данных в системах или утечка данных через публичные репозитории на GitHub.

«Ситуация с уровнем защищенности многих компаний в целом говорит о необходимости проведения работ по оценке защищенности, при этом важно внимательно отнестись как к выбору услуги, так и к условиям проведения проекта. В рамках наших проектов мы чаще всего встречаем недостатки контроля доступа — и в веб-, и в мобильных приложениях. Также мы видим чрезмерное логирование информации в общедоступных источниках — из нее мы можем забирать учетные данные, секретные сведения и так далее. Еще одна распространенная проблема — типовые уязвимости, которые, казалось бы, должны быть закрыты еще на этапе разработки приложения и анализа кода, однако же они остаются в продуктовых версиях, которыми пользуются компании», — комментирует Александр Колесов, руководитель отдела анализа защищенности ГК «Солар».

Как не ошибиться в применении инструментов offensive security

По оценке «Солара», в РФ примерно половина заказчиков услуг offensive security сталкивалась с трудностями в выборе конкретного варианта реализации.

Ошибки до выбора услуг

- Отсутствие четких целей и задач, решаемых с помощью оценки защищенности: например, ставится общая задача по проверке инфраструктуры без упора на конкретные бизнес-критичные системы, хотя выявление и устранение уязвимостей в них будет гораздо полезнее для заказчика.

- Недостаточное вовлечение заинтересованных сторон в лице владельцев систем и других ключевых лиц компании, что снижает качество постановки задач.

- Фокус на проверке внешней инфраструктуры и игнорирование внутренней, которая также может быть уязвимой. Ведь технически далеко не всегда злоумышленнику нужно преодолевать внешний периметр, чтобы оказаться внутри инфраструктуры. Социальная инженерия, атаки через цепочки поставок или через подрядчиков позволяют сделать это гораздо быстрее. Поэтому важно проводить внутренний пентест, оценку сегментов инфраструктуры, систем резервного копирования, бизнес-систем и т.п.

Ошибки на этапе выбора услуги

- Проведение сканирования ИТ-инфраструктуры под видом тестирования на проникновение. Поскольку на российском рынке есть сложности с терминологией, под пентестом иногда продают простое сканирование и выгрузку результатов — без попыток эксплуатации уязвимостей вручную, подбора паролей, компрометации систем. Согласно международной практике, данная процедура, конечно, не является пентестом.

- После реального взлома инфраструктуры некоторые компании заказывают тестирование на проникновение для воспроизведения шагов взлома, но это не несет смысла: не факт, что «белые хакеры» реализуют тот же вектор, что был использован реальным злоумышленником. В данном случае необходимо провести расследование и реагирование на инцидент, а уже после зачистки инфраструктуры и принятия соответствующих мер безопасности проверить защищенность от новых атак и векторов.

- Решение сложной и объемной задачи без ее декомпозиции с учетом уровня зрелости ИБ. К примеру, заказ услуги Red Teaming при отсутствии в компании инструментов мониторинга и реагирования.

«Одна из организаций заказала у нас проведение Red Teaming, не имея даже внутренней SIEM-системы. По результатам обследования мы разбили эту огромную задачу по Red Teaming на несколько задач в рамках пентеста, проверили конкретные возможности негативного воздействия с разных точек входа в инфраструктуру и подготовили для заказчика исчерпывающий отчет с указанием того, что ему необходимо изменить в настройках сетевого оборудования и самих систем, какие уязвимости закрыть, какие дополнительные системы ИБ рассмотреть к внедрению.

Не стоит пытаться закрыть одним проектом сразу все. Мы не сможем показать действительно все возможные векторы воздействия на инфраструктуру, если на работы отведено 2-3 недели. Поэтому важно четко формулировать задачи и ставить реалистичные цели как для себя, так и для исполнителя, хотя бы для того, чтобы потом эффективнее разбираться с результатами данных работ», — отмечает Александр Колесов.

Ошибки в процессе и по завершении проекта

- Заказчик накладывает существенные ограничения на тестирование определенных критических и высоконагруженных систем (запрет проверять систему или ограничение по времени работы с ней, ограничение максимальной нагрузки и т.д.). Это снижает эффективность пентестов — ведь злоумышленники не будут соблюдать такие ограничения.

- Часто подготовленные отчеты остаются без внимания, и в дальнейшем заказчик не предпринимает необходимых мер по устранению уязвимостей. Нередки случаи, когда спустя время при повторном анализе защищенности специалисты находят все те же неисправленные недостатки.

Что важно учесть при выборе решений по оценке защищенности

- Привлекайте к формированию целей и задач проекта всех заинтересованных лиц — не только ИТ/ИБ-специалистов, но и владельцев бизнес-систем.

- Запрашивайте помощь экспертов в подборе нужного решения при заполнении опросного листа или предпроектного интервью.

- Если выбрали своего эксперта, то позвольте ему делать свою работу лучшим образом. При выборе подрядчика обращайте внимание на сертификацию команды, количество и масштабы реализованных проектов, а также рекомендации от заказчиков.

- Проводите итоговые встречи с заинтересованными лицами: презентацию результатов проекта, составление плана действий по устранению найденных уязвимостей и усилению защиты. Ответственность за защищенность компании разделяйте со всеми участниками проекта.

Типы услуг offensive security

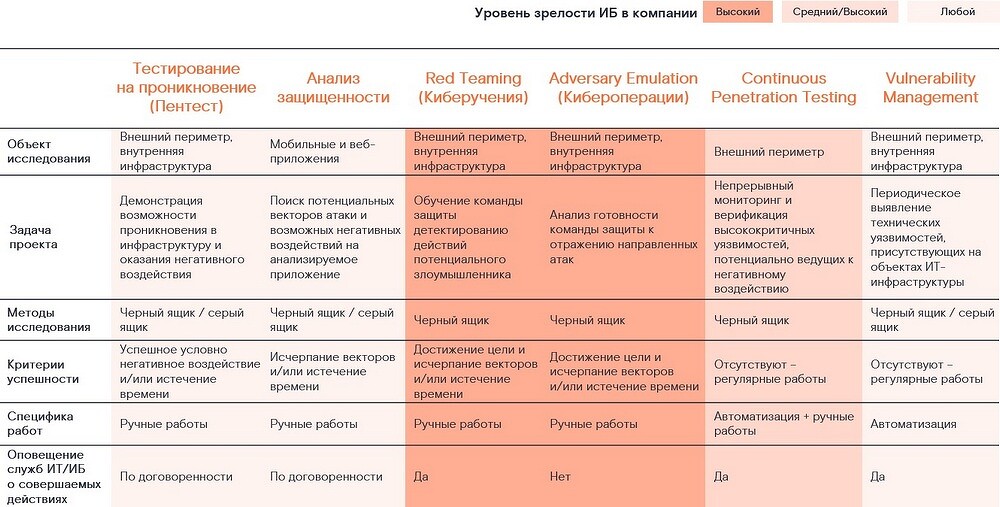

Сравнение ключевых видов услуг «наступательной безопасности» (с учетом уровня зрелости ИБ и решаемых компанией задач) представлены в таблице ниже:

Пентест (Penetration Testing)

Тестирование на проникновение или пентест — это моделирование хакерских атак на информационные системы компании, в ходе которых выявляются критичные уязвимости и недостатки с целью получения доступа ко внутренней инфраструктуре и/или критичным сервисам.

Пентест включает в себя:

- Разведку и сбор информации об объекте тестирования открытыми методами.

- Сканирование сетевых ресурсов и поиск потенциальных векторов атаки.

- Эксплуатацию обнаруженных уязвимостей для получения контроля над системами или инфраструктурой.

- Анализ возможностей получения максимальных привилегий в системах и развития в инфраструктуре.

- Реализацию векторов атак и критичных событий, например, моделирование кражи/повреждения критичных данных и нарушения работоспособности приложения или оборудования.

- Подготовку отчета с демонстрацией эксплуатации уязвимостей, реализованных векторов атак, а также с рекомендациями по их устранению и минимизации ущерба от их эксплуатации.

Существует два варианта пентеста:

- Внешнее тестирование — моделирование действий злоумышленника, атаки которого направлены на внешний периметр с целью получения доступа ко внутренней инфраструктуре.

- Внутреннее тестирование — моделирование атаки со стороны инсайдера или злоумышленника, получившего доступ во внутреннюю инфраструктуру любым другим способом (например, с помощью социальной инженерии).

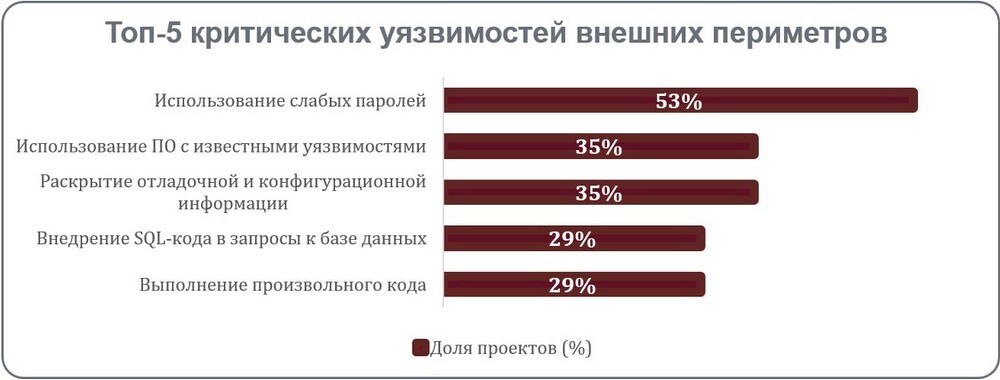

1. Внешний пентест

Основные проблемы, выявленные экспертами «Солара» в инфраструктурах компаний в 2023 г., представлены ниже:

Отдельно скажем про устаревшие системы и ПО. Например, «Битрикс» часто используется как точка входа, особенно уязвимы устаревшие версии. В 2022 году вышло значительное исследование по уязвимостям «Битрикс», которое до сих пор остается актуальным, так как многие системы не обновляются своевременно. Проблему представляет и зарубежное ПО. В условиях сложности с его приобретением и обновлением (например, Confluence, Jira) из-за санкций, эти системы также становятся частыми точками входа.

Публичные данные тоже облегчают задачу злоумышленникам. Многие компании выкладывают код своих приложений на Github (или подобные сервисы) и не проверяет его чистоту перед публикацией или не закрывая репозиторий ото всех, в таких местах можно встретить зашитые учетные записи и пароли. Кроме того, еще одной проблемой, не теряющей актуальность последние несколько лет, остается раскрытие отладочной и конфигурационной информации. Среди раскрываемых сведений встречались такие чувствительные данные, как логины, пароли и cookie пользователей, настройки используемых СУБД, внутренние IP-адреса и прочие данные.

Рекомендации: необходимо не только внедрять грамотную парольную политику в компании, но и обучать сотрудников навыкам кибергигены; регулярно обновлять ПО; следить за уязвимостями и применять временные меры защиты, такие как наложенные средства и web application firewall (WAF); соблюдать принципы безопасной разработки; следить за публикациями репозиториев разработчиков; проверять логи на наличие чувствительной информации; настраивать внутренние процессы так, чтобы учетные данные не попадали в журналы событий.

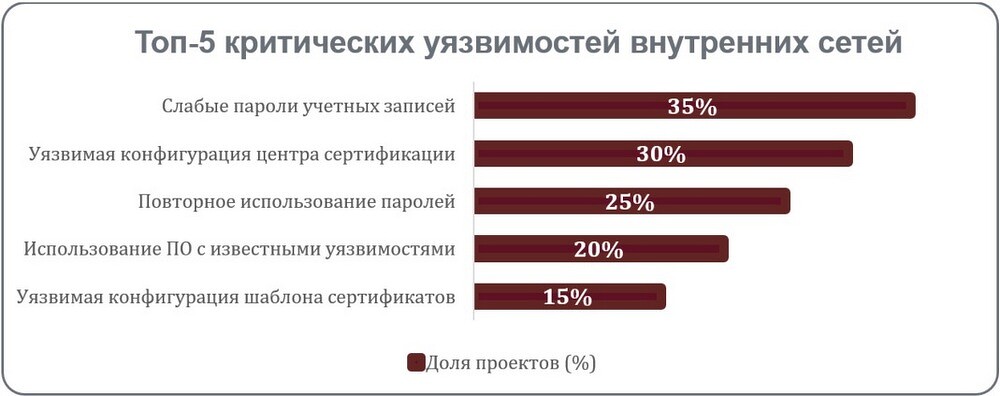

2. Внутренний пентест

Основные проблемы, выявленные экспертами «Солара» в инфраструктурах компаний в 2023 г.:

Отдельного пояснения заслуживают недостатки, связанные с уязвимой конфигурацией центра сертификации: они могут быть использованы злоумышленником для успешного повышения привилегий в домене и получения доступа к критичным данным.

Рекомендации: уделять внимание внутренней безопасности, внедрять средства защиты на внутреннем периметре, проверять конфигурации и накатывать обновления, использовать сложные и неповторяющиеся пароли для административных и личных учеток.

Анализ защищенности (Vulnerability Assessment)

Анализ защищенности — это процесс, направленный на выявление максимального количества уязвимостей и недостатков в приложениях, сетевой инфраструктуре и системах организации. В отличие от пентеста, задача подобных работ — выявить именно максимальное количество уязвимостей (не только критичных), которые позволили бы получить контроль над системой. Иногда уязвимость может не приводить к получению контроля, но при этом быть для организации критичной (например, уязвимость, позволяющая заблокировать пользователям проведение покупок в интернет-магазине, может привести к более критичным последствиям для бизнеса).

Анализ защищенности направлен на работу с конкретным объектом, а не инфраструктурой в целом. Работы охватывают различные объекты, включая:

- Веб-приложения;

- Мобильные приложения;

- Сетевая инфраструктура, серверы, рабочие станции и тд.

Red Teaming

Red Teaming — это процесс использования тактик, техник и процедур (TTP) для моделирования реальных кибератак с целью оценки эффективности процессов и технологий, применяемых для защиты инфраструктуры заказчика, и тренировки специалистов. Моделирование действий злоумышленников командой атакующих позволяет получить представление о защищенности информационных систем организации, а также улучшить навыки обнаружения и реагирования команды защиты на атаки до того, как они произойдут в действительности.

Основные варианты Red Teaming:

- Киберучения. Проходят с анонсированием работ и направлены на тренировку сотрудников с помощью реализации конкретного сценария или более длительных противостояний. Команда «красных» (Red Team) из экспертов подрядчика работает в тандеме с командой «синих» (Blue Team) — специалистами по кибербезопасности организации-заказчика, что позволяет последним обучаться в процессе мониторинга и реагирования на инциденты.

- Кибероперации. Наиболее реалистично имитирует кибератаки на организацию. Они проходят без предупреждения команды защиты, а атакующие действуют более скрытно. В зависимости от задач заказчика этот вариант позволяет cмоделировать вредоносное воздействие не только в цифровой среде, но и посредством физического проникновения на территорию организации.

Red Teaming сосредотачивается не на поиске уязвимостей, а на реализации сложных и составных векторов атак которые могут привести к значительным негативным последствиям для организации, таким как кража конфиденциальных данных, нарушение работоспособности систем и т.д. Эксперты применяет передовые методы и инструменты, сстремясь обойти существующие меры безопасности.

По завершении работ компания получает подробный отчет с описанием действий атакующих и защитников, список обнаруженных уязвимостей, описание реализованных векторов атак, рекомендации по повышению уровня защищенности и совершенствованию процессов реагирования на инциденты.

Социотехническое тестирование (Social Engineering Testing)

Социотехническое тестирование — это оценка уязвимости организации к атакам, использующим человеческий фактор. Социальная инженерия направлена на совершение сотрудниками организации заказчика определенных действий или разглашение конфиденциальной информации.

Команда «Солара» проводит такое тестирование в несколько этапов:

1. Моделирование атак социальной инженерии

Эксперты используют различные методы и техники, такие как фишинг, претекстинг, вишинг и другие, чтобы попытаться обмануть сотрудников и заставить их совершить определенные действия с нарушением процедур ИБ или раскрыть конфиденциальную информацию.

2. Реализация векторов проникновения

Атаки на внутренний периметр организации через каналы связи, полученные с помощью социальной инженерии.

3. Рекомендации по повышению безопасности

Компания получает рекомендации по корректировке обучающих программ, тренингов и других мер для повышения осведомленности персонала и минимизации рисков успешных атак социальной инженерии.

Социотехническое тестирование позволяет своевременно выявить уязвимости и принять меры для предотвращения финансовых, операционных и репутационных потерь из-за атак с использованием социальной инженерии. Услуга помогает оценить общий уровень устойчивости к социальной инженерии, чтобы определить приоритеты для защиты и повысить осведомленность сотрудников.

CPT (Continuous Penetration Testing)

CPT — сервис непрерывного мониторинга внешней инфраструктуры на уязвимости и недостатки, позволяющий на регулярной основе получать картину меняющейся внешней ИТ-инфраструктуры организации.

CPT включает непрерывное сканирование инфраструктуры для выявления доступных портов, сервисов и различных систем, а также эндпойнтов. По ним проводится автоматизированный поиск уязвимостей и недостатков, а по результатам формируются рекомендации по устранению обнаруженных уязвимостей и снижению потенциального ущерба.

Важным отличием сервиса CPT от «Солара», по сравнению с классическими системами выявления уязвимостей, является алгоритм поиска уязвимостей, который в автоматизированном режиме повторяет действия специалистов по тестированию на проникновение, а дальнейший ручной анализ и эксплуатация найденных недостатков позволяет более тщательно проверить выявленные уязвимости. В результате компания-заказчик может оценить, как выглядит ее периметр, какие сервисы, уязвимости и недостатки могут быть доступны злоумышленникам, насколько легко проникнуть во внутренний периметр.

Ключевые особенности Solar CPT

- Собственная платформа для выявления уязвимостей на периметре, основанная на многолетнем опыте экспертов по тестированию на проникновение. Платформа постоянно обновляется с учетом новых методик, тактик и новых знаний «белых хакеров». В команде сертифицированных экспертов «Солара» — призеры международных соревнований по кибербезопасности.

- Сервис реализуется «под ключ»: сбор информации об инфраструктуре, сканирование средствами платформы, ручная проверка обнаруженных уязвимостей экспертами избавляет заказчика от рутинной работы по выявлению ложных срабатываний.

- Гибкие настройки частоты и глубины сканирования в соответствии с потребностями заказчика.

- Фокус делается на критических уязвимостях, которые с высокой вероятностью могут быть использованы злоумышленниками.

- Выявляются в том числе и «забытые» или некорректно выведенные из эксплуатации ИТ-активы, представляющие риск.

- Предоставляется удобная отчетность в личном кабинете ИБ для дальнейшей работы по устранению уязвимостей.

«Российские компании нуждаются в качественной защите меняющегося периметра в условиях плотных кибератак, а для этого необходим постоянный мониторинг защищенности. Сервис Solar CPT сочетает автоматизированные действия пентеста с экспертизой специалистов. Это позволяет бизнесу получить требуемую ИБ-экспертизу, оптимизировать затраты и оперативно предупреждать киберриски», — пояснил Александр Колесов.

■ Рекламаerid:LjN8KCU1FРекламодатель: ООО «РТК ИБ»ИНН/ОГРН: 7704356648/1167746458065Сайт: https://rt-solar.ru/

Поделиться

Поделиться