Ваша DCAP не справляется: что требовать у вендора системы файлового аудита

DCAP — это системы для аудита, классификации и защиты данных в корпоративных хранилищах. Класс решений относительно молодой. Однако DCAPвысоко востребованы: за пять лет с тех пор, как мы выпустили свою, спрос на нее среди заказчиков прирастает в среднем на 150% в год. Другой наглядный показатель — почти каждый отечественный вендор DLP выпустил или начал разрабатывать собственную DCAP-систему. Хотя задачи DCAP в общем понятны, пока «эталонный» функционал для российских систем еще формируется. Алексей Парфентьев, заместитель генерального директора по инновационной деятельности «СёрчИнформ», разбирает, как устроены типовые DCAP, как это влияет на их работу — и как выбрать оптимальный вариант, чтобы защитить файлы по максимуму.

Какие бывают DCAP

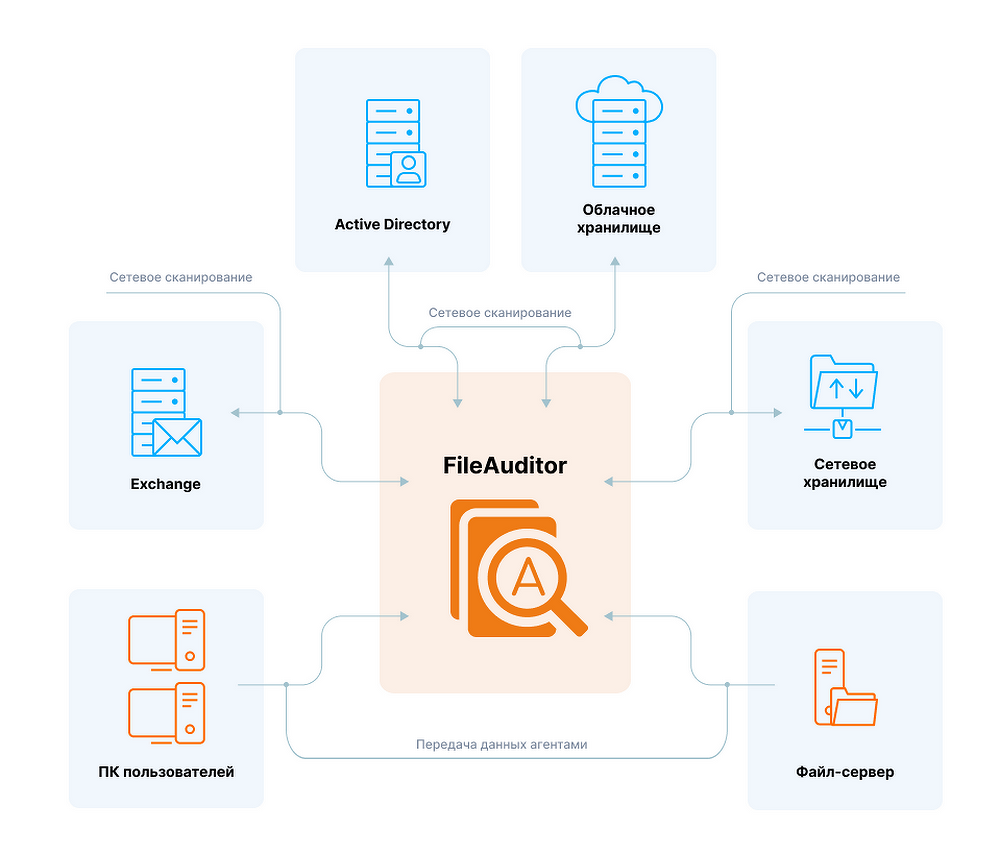

Работа систем файлового аудита начинается с подключения к хранилищам данных и журналам. Источниками для DCAP выступают компьютеры пользователей, сетевые папки, облака, файловые, почтовые сервера, СХД, базы данных, контроллеры домена и т.д. Принцип работы DCAP с источниками определяется архитектурой: сетевой или агентской.

Самые распространенные DCAP — сетевые. Они подключаются к хранилищам по сетевым протоколам и работают с внешними источниками: сетевыми папками, облаками, сторонними файловыми логами и пр.

Реже используются агентские DCAP. Агенты программы устанавливаются в нужное хранилище и внедряются в его ОС. Но работать они могут только внутри инфраструктуры — там, где до хранилища можно «дотянуться» локально: на ПК и физических файл-серверах.

Архитектура определяет ограничения и возможности систем в том, чтобы выполнить свои задачи. Рассмотрим по пунктам, как основные функции DCAP должны работать «в идеале» и что показывают на практике в каждой из архитектур.

1. Аудит хранилищ

Первый шаг — аудит хранилищ. Понятно, что DCAP тем эффективней, чем больше источников может взять под контроль.

«Сетевые» DCAP номинально охватней. Они используют протоколы (NFS, FTP, SMB и др.), каждый из которых — возможность подключиться к целому классу хранилищ. Плюс в том, что работа системы не ограничена особенностями OC, на которой работает источник. Но информация, которую такая DCAP получит из хранилищ, будет скуднее. Например, не получится узнать информацию о файловых операциях.

«Агентские» DCAP работают с меньшим количеством хранилищ. Во-первых, агент не установишь в облако или на почтовый сервер. Во-вторых, он «привязан» к ОС. А значит, привычный для одной системы функционал может быть недоступен для другой, в реалиях импортозамещения это может быть критично. Но агенты собирают данные сами и не зависят от того, что им передаст источник, поэтому получают больше информации — при аудите это дает более полную картину происходящего в хранилищах.

2. Классификация данных

Пожалуй, ключевая задача DCAP — качественная классификация обнаруженных данных. На этой основе отдел ИБ затем распределяет права пользователей и принимает решение, какие данные требуют дополнительной защиты.

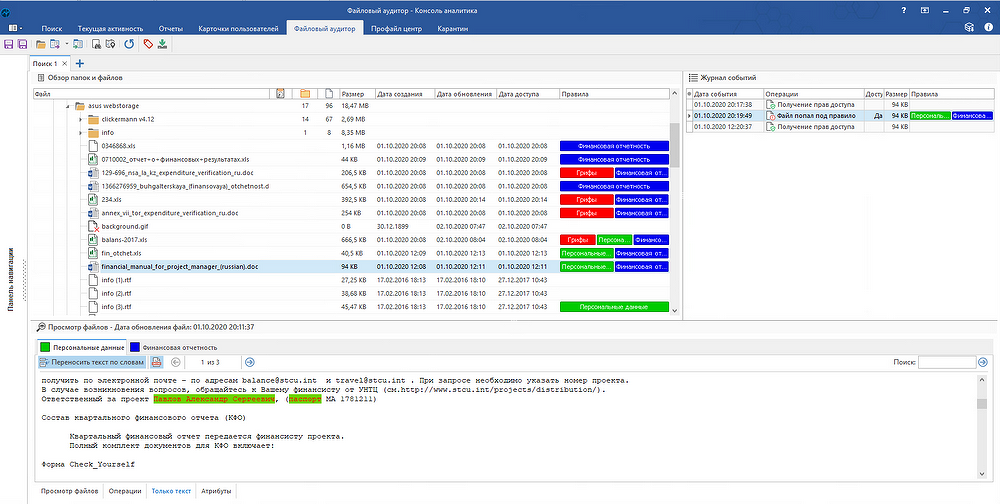

Чтобы отнести файл к какой-то категории, DCAP нужно прочитать и «понять» его содержимое. По результатам контентного анализа данным присваиваются метки, которые описывают тип содержимого (ПДн, отчетность, договоры) и/или рекомендуемые уровни доступа к файлам (конфиденциально, общедоступно и пр.).

И сетевые, и агентские DCAP вычитывают файлы и предоставляют системам «сводку» о том, какие данные в них содержатся. Различия начинаются при проставлении меток классификации. «Вшивать» их, то есть физически добавлять в файл или его метаданные, могут только агентские системы. Сетевые DCAP на это неспособны и ограничиваются метками, которые существуют только в интерфейсе программы. Но от того, где расположена метка, зависит, как DCAP справляется с главной задачей — защитой файлов.

3. Защита файлов

Управление доступом к файлам — самая востребованная для нужд ИБ функция DCAP. Система должна блокировать опасные действия пользователя с файлом, который ему не предназначен. Это предотвратит возможные нарушения: попытки переслать, изменить или уничтожить информацию.

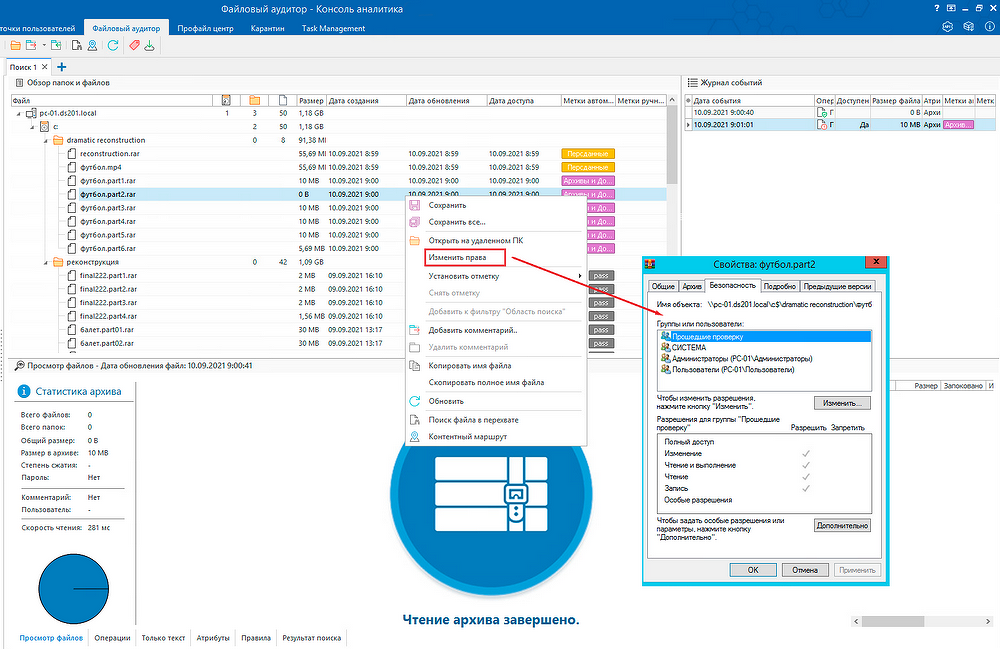

Управлять доступом можно по-разному. Например, так, как это базово умеют ОС и файловые системы. Ограничения применяются по атрибутам, когда доступ закрывается к конкретному файлу или папке. Но они не сработают, если пользователь получит статус администратора (и сможет сам менять свои права), изменит атрибуты (например, расширение), скопирует содержимое в новый документ или перенесет файл в другую директорию.

Эффективнее управлять доступом к файлам, опираясь на их содержимое. Тогда DCAP применит ограничения сразу ко всем файлам со схожим контентом. Работает это так: драйвер, контролирующий файловую систему, распознает метку в файле и обращается в DCAP за «инструкциями», как его обрабатывать. Получает инструкции вида: запретить группе «Менеджеры» взаимодействовать с файлами, где есть метка «Бухгалтерская отчетность». Или: запретить всем открывать файлы с меткой «Для служебного пользования» в приложениях почты, мессенджеров и облаков.

Даже при переносе контента в другой файл метка, привязанная к контенту, сохранится. Соответственно, если блокировка настроена по такой метке, обойти ее нельзя — это надежно. Но возможен такой вариант только там, где агенты DCAP внедряются в драйвер файловых операций, и недоступен в сетевых DCAP.

Как найти баланс?

Итак, оба распространенных типа DCAP имеют свои ограничения. Сетевые работают с большим количеством источников, но получают меньше данных. Агентские отлично защищают файлы, но только в локальных хранилищах. В идеале же ИБ-специалисту нужна система, которая сочетает плюсы обоих подходов. То есть гибридная DCAP — система, которая использует как агенты, так и сеть.

Именно так устроен «СёрчИнформ FileAuditor». Он работает локально на ПК и файл-серверах на Windows и Linux. Агент внедряется на драйверный уровень и вшивает метки классификации в альтернативный файловый поток — это запатентованная технология, которая открывает широкие возможности для защиты файлов. На сетевом уровне FileAuditor поддерживает все распространенные протоколы (SSH, SMB, FTP, HTTPS, WebDAV и др.), поэтому может контролировать сетевые папки, СХД и облачные хранилища за пределами локальной инфраструктуры. Можно подключить вычитку почтовых серверов Exchange. Также FileAuditor работает со всей линейкой СХД Huawei OceanStor, хранилищами NetApp, и даже по сети имеет в них расширенные возможности.

Гибридные DCAP объединили широкий аудит сетевых систем и качественную защиту агентских. Следующий шаг — перенести с агента в сеть недостающие данные о «жизни» файла и блокировки доступа. Пока это проблема, но уже появляются варианты, как ее обойти.

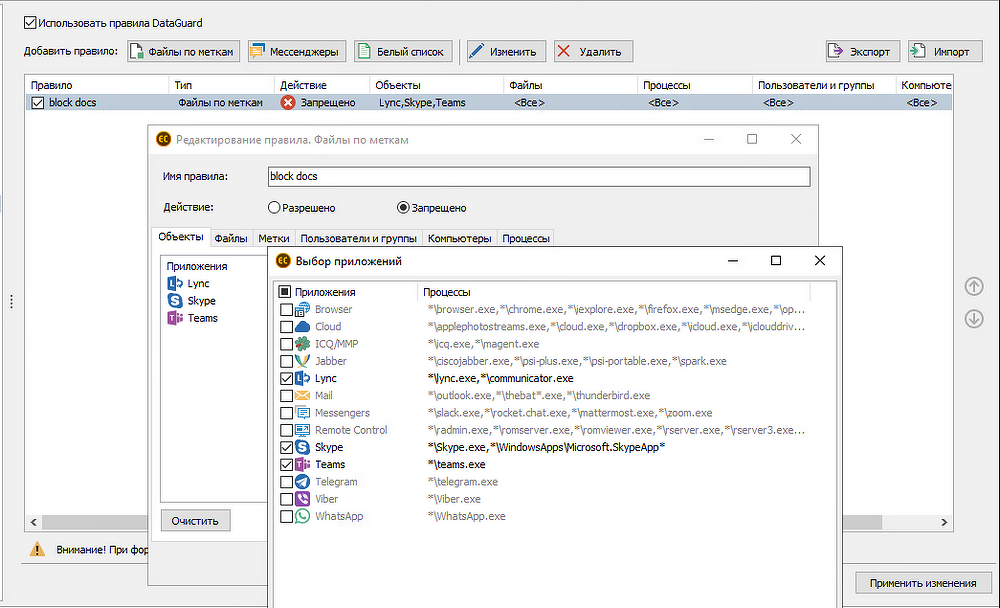

Мы в «СёрчИнформ» делаем ставку на интеграции. Например, восполнить недостаток информации о файловых операциях в сетевом FileAuditor призвана вычитка журналов Windows (если на ней работает сетевое хранилище) и NetApp, список мы расширяем. Данные о пользовательских правах система по сети получает из Active Directory. Вопрос защиты в сетевых источниках решает интеграция с DLP. С нашей «СёрчИнформ КИБ» FileAuditor интегрирован бесшовно и работает в одном окне. FileAuditor передает данные о метках — КИБ применяет по ним свои блокировки (не в файловой системе, а в канале передачи данных). Например, «увидит» метку FileAuditor в перехвате с облаков — запретит пользователю дальнейшие действия с таким файлом. Таким образом, классификация получается сквозная, проходит через несколько через несколько ИБ-решений, и это создает усиленный контур защиты данных.

Заключение

Каждая компания выдвигает свои требования к DCAP и делает выбор, основываясь на особенностях инфраструктуры и бизнес-процессов. По-разному расставляет приоритеты: кому-то важно следить, как используются хранилища, кому-то принципиально создать жесткий контур, где доступ к файлам будет ограничен. Поэтому универсальный рецепт «идеальной DCAP» сформулировать нельзя. Тем не менее, системы, где не нужно выбирать между широтой обзора и качеством защиты, существуют. К тому же они гибкие и адаптивные, и учтут потребности компании «на вырост».

DCAP продолжат развиваться, вероятнее всего, весь класс решений придет к пути объединения преимуществ двух нынешних подходов. Но попробовать, как это работает, можно уже сейчас: «СёрчИнформ FileAuditor» в полном функционале доступен бесплатно на 30 дней.

■ Рекламаerid:LjN8KRrTPРекламодатель: ООО «СерчИнформ»ИНН/ОГРН: 7704306397/1157746137955Сайт: https://searchinform.ru/

Поделиться

Поделиться