Исследование AppSеc.Hub: без автоматизации даже крупные компании не могут справиться с растущим потоком уязвимостей ПО

Эксперты AppSec Solutions провели анализ ПО крупных компаний, использующих платформу безопасной разработки AppSеc.Hub, из сфер энергетики, финансов и недвижимости. За основу взяли данные 2024 и 2023 гг. и сравнили их. Анализ показал, что крупные компании благодаря автоматизации вдвое сократили время так называемого триажа, то есть, сортировки уязвимостей и начали более эффективно выявлять серьезные дефекты кода. Но если команды продолжат работать исключительно в ручном режиме, ресурсов для выявления и устранения даже самых серьезных уязвимостей объективно не хватит. Об этом CNews сообщили представители AppSec Solutions.

Автоматизация рутинных процессов, которую позволяет настроить AppSec.Hub, повысила эффективность ИБ-команд. По данным исследования, около 82% срабатываний сканеров, выявляющих уязвимости, оказываются ложноположительными, и в половине случаев это выявляет автоматика. Это дает снижение такого параметра, как медиана времени разбора (MTT), то есть времени, которое проходит с момента выявления уязвимости до момента ее первичной обработки специалистом или автоматом. Оно упало с 16 дней до 16 часов. Среднее время устранения уязвимостей улучшилось с 41 до 32 дней.

«Каждая организация ежедневно сталкивается с тысячами потенциальных угроз, но более 80% из них — это шум и ложные тревоги. Платформа AppSec.Hub автоматически отсекает ненужные срабатывания, позволяя инженерам сосредоточиться на действительно серьезных случаях. При этом, по нашим данным, среднее время ручного разбора растет. Это связано с тем, что ИБ-инженеры берутся за разбор технического долга, до которого просто не доходили руки раньше, когда 90% времени уходило на триаж. Уровень киберриска стал ниже, так как у команд освободилось время заняться действительно важными уязвимостями, – сказала Анастасия Арсеньева, аналитик Продуктовой лаборатории компании AppSec Solutions.

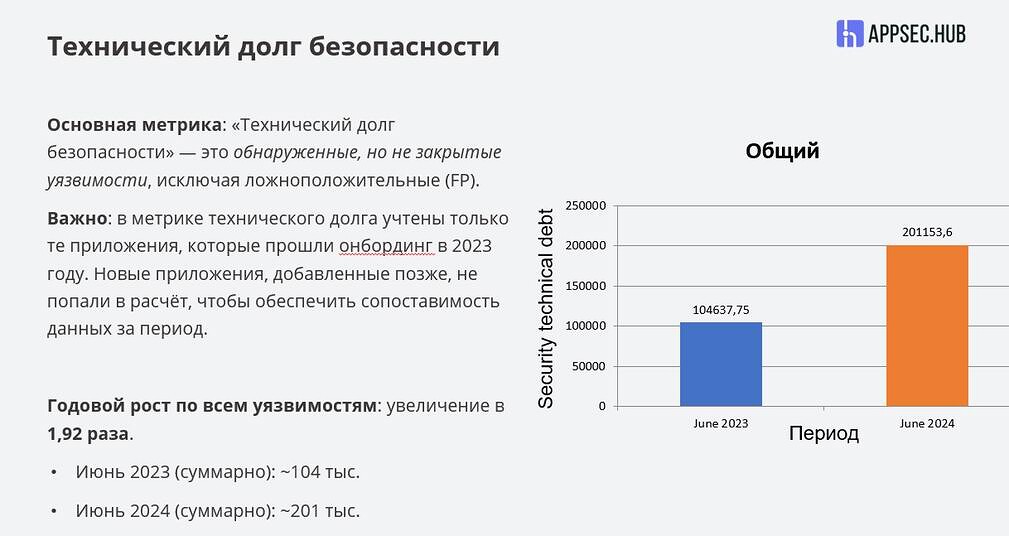

Специалисты смогли сосредоточиться на наиболее серьезных и сложных проблемах, благодаря чему доля сегмента Critical в техническом долге (совокупность выявленных, но не исправленных уязвимостей) упала в четыре раза. Но при этом общий объем долга существенно вырос, в первую очередь, за счет Medium и Low, до которых у ИБ-инженеров не доходят руки. Ситуацию должна исправить автоматизация обработки результатов сканирования, особенно, отчетов об анализе из внешних зависимостей (SCA).

«Статистика автоматической обработки результатов сканирования внушает оптимизм. Если в 2023 г. только 35% срабатываний было обработано в автоматизированном режиме, то в 2024 г. уже 64% срабатываний было размечено (ложное или положительное) автоматически, что значительно облегчает и укоряет работу ИБ-команд. Проблема в том, что после анализа инженеры вынуждены тратить недели на разбор срабатываний, из них 80% являются ошибочными (ложноположительными). По сути, все это время тратится если не впустую, то с нулевой ценностью для бизнеса, так как уязвимость, в итоге, не подтвердилась и исправлять ничего не надо., – сказал Антон Башарин, Старший управляющий директор AppSec Solutions.

На тренд растущего технического долга закономерный ответ - автоматизация рутины и привлечение экспертов только к разбору сложных случаев. Результат видим уже в сокращении MTT, с 16 дней до 16 часов.

AppSec.Hub позволяет выявлять и анализировать (как в автоматическом, так и в полуавтоматическом режиме) уязвимости как в исходном коде (SAST), написанном разработчиками клиента, так и в заимствованном из внешних библиотек (SCA). Уязвимости, в порядке степени убывания угрозы, делятся на типы Critical, High, Medium и Low. Очевидно, что первые два типа, и в особенности Critical, требуют приоритетного внимания инженеров информационной безопасности.

По данным исследования, каждая третья уязвимость – серьезная угроза, относящаяся к Critical или High. В сочетании с ростом объема выявленных уязвимостей в два раза (в том числе благодаря постоянному росту объема кода в приложениях на сопоставимую величину) это может привести к коллапсу работы ИБ-команд, а значит, к реализации действий злоумышленников через уязвимости. Решить эту проблему с помощью соответствующего увеличения ИБ-команд невозможно, на российском рынке чувствуется дефицит специалистов уровня Application Security.

Анализируя наиболее часто встречающиеся уязвимости, авторы исследования обнаружили следующие наиболее критические особенности программного обеспечения. Каждая шестая серьезная уязвимость связана с отсутствием шифрования трафика между модулями системы, которые находятся «под капотом» и скрыты от пользователей. Подобные уязвимости могут привести к утечке данных клиентов и перехвату управления в транзакциях. В целом Insecure Design – наиболее распространенная проблема, решить которую может только всеобщее применение принципов разработки безопасного программного обеспечения (РБПО). Это демонстрирует проблемы с общим уровнем технологической зрелости российского рынка в области безопасности разработки. Помочь в этом может философия «сдвиг влево» (shift-left) и применение инструментальных средств проверки на ранних стадиях разработки - определить проблему тогда, когда устранить ее дешевле всего.

При такой распространенности ошибок проектирования и объективном росте объемов кода, а вместе с ним, и числа уязвимостей, только автоматизация может уберечь компании от резкого роста успешных атак злоумышленников. К счастью, на рынке уже достаточно инструментов, которые позволяют сократить рутинные процессы поиска и приоритезации уязвимостей более чем на 90%.

Поделиться

Поделиться