Китайские госхакеры научились шпионить за пользователями с помощью плеера VLC

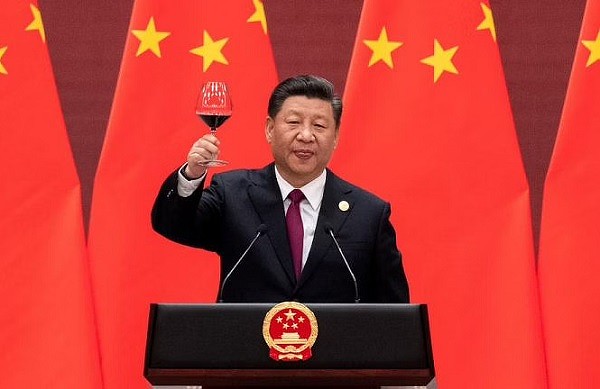

Подмена библиотеки, связанной с гиперпопулярным медиаплеером, позволила хакерам загружать в целевые системы вредоносный софт. В Symantec считают, что за атаками стоит APT-группировка Cicada, связанная с китайскими спецслужбами.

Подмена ПО

Хакеры, предположительно связанные со спецслужбами КНР, на протяжении длительного времени использовали популярный медиаплеер VLC для установки вредоносного ПО на целевые системы.

Как установили эксперты компании Symantec, хакеры использовали «чистую» версию VLC, но подгружали вредоносную библиотеку DLL на тот же путь, где располагаются экспортные функции плеера. Эта методика называется DLL Side-Loading (боковая загрузка DLL), и она довольно часто используется для загрузки вредоносов в легитимные процессы. В данном случае в атакуемую систему сбрасывается некий новый загрузчик для дополнительных вредоносных компонентов.

Атаки в большей части случаев были направлены на правительственные учреждения, юридические структуры, религиозные и неправительственные организации. Жертвы атак выявлены как минимум на трех континентах.

По мнению Symantec, за атаками стоит APT-группировка, известная как Cicada (а также menyPass, Stone Panda, Potassium, APT10 и Red Apollo). Эта группа активна уже более 15 лет: первые признаки ее активности датируются 2006 г.

Нынешняя кампания, включающая использование плеера VLC, стартовала в середине 2021 г. и продолжалась как минимум до февраля 2022 г.

Старые уязвимости и общедоступные утилиты

Исследователям Symantec удалось выяснить, что злоумышленники проникали в интересующие их сети, используя известные уязвимости в Microsoft Exchange, и устанавливали серверы WinVNC на зараженных машинах для обеспечения удаленного доступа.

В скомпрометированных сетях активно использовался бэкдор Sodamaster, считающийся эксклюзивным инструментом Cicada.

Sodamaster — бесфайловый вредонос, который способен обнаруживать изолированные среды (песочницы). Благодаря этому, а также функции отложенного запуска, вредонос избегает обнаружения.

Кроме этого, Sodamaster собирает информацию о системе и текущих процессах, загружает и запускает различные вредоносные компоненты с командного сервера.

Как указывают исследователи, в рамках текущей кампании Cicada использует архиватор RAR, NBTScan — популярное у APT-группировок средство разведки скомпрометированной сети, а также другие инструменты, которые нельзя проассоциировать с какой-то одной группировкой.

В скомпрометированных сетях злоумышленники могли проводить до девяти месяцев, оставаясь незамеченными.

Широкой сетью

Объектами атак становились организации в США, Канаде, Гонконге, Турции, Израиле, Индии, Черногории и Италии. Только одна жертва на этот раз оказалась японской организацией; прежде операторы Cicada интересовались Японией больше всех остальных. Сейчас, однако, географический ареал деятельности группировки существенно расширился.

Как уже указывалось выше, операторов кампании интересовали прежде всего правительственные и неправительственные организации, в том числе, связанные с образованием и религиозными движениями, а также телекоммуникационные компании, юридические фирмы и фармацевтический сектор.

Ранее в США двоим предположительным участникам группировки Cicada/APT10 были предъявлены обвинения в краже интеллектуальной собственности и конфиденциальной бизнес-информации из 45 технологических компаний в США, а также из сервис-провайдеров и госучреждений.

«Залогом успешности кибершпионской кампании является ее длительность. Если хакерам действительно удавалось сохранять присутствие в скомпрометированных сетях на протяжении девяти месяцев, нетрудно представить, какой объем информации они могли вывести оттуда, — говорит Михаил Зайцев, эксперт по информационной безопасности компании SEQ. — Любопытно и то, что операторы использовали для проникновения старые, общеизвестные уязвимости, а не какие-то экзотические инструменты, а также сверхпопулярный плеер с минимальными модификациями. Успех злоумышленников выглядит закономерностью».

Поделиться

Поделиться