Китайские госхакеры нашли брешь в ПО Citrix, открыв путь в корпоративные сети всем желающим

В софтверных сетевых разработках Citrix ADC и Gateway выявлена критическая уязвимость, позволяющая проникать в корпоративную сеть без авторизации. Системным администраторам рекомендовано срочно установить патчи.

Немногочисленные целевые атаки

Компания Citrix настоятельно рекомендует как можно быстрее установить обновления, устраняющие критическую уязвимость в ее сетевых софтверных продуктах ADC и Gateway. Получившая индекс CVE-2022-27158 уязвимость уже эксплуатируется в целевых атаках. Как заявили в компании, речь идет о хакерах, пользующихся поддержкой некоего национального государства.

Баг позволяет неавторизованным пользователям производить удаленный запуск команд и захватывать контроль над уязвимыми устройствами.

«Нам известно о небольшом количестве таргетированных атак, в ходе которых эксплуатировалась данная уязвимость», — говорится в бюллетене безопасности, опубликованном компанией. В нем же указывается, что иначе как установкой обновлений проблема не решается, обходных путей нет.

Уязвимость затрагивает версии Citrix ADC и Citrix Gateway 13.0 до индекса 13.0-58.32, Citrix ADC и Citrix Gateway 12.1 до версии 12.1-65.25, Citrix ADC 12.1-FIPS до версии 12.1-55.291 и Citrix ADC 12.1-NDcPP до индекса 12.1-55.291.

Эксплуатировать ее, впрочем, можно только в тех случаях, когда устройства настроены в режимах SAML SP и SAML IdP.

Проверить настройки можно в файле ns.conf: если в нем содержатся строки «add authentication samlAction» и «add authentication samlIdPProfile», необходимо срочно накатывать обновления.

Версии ADC и Gateway 13.1 уязвимость не содержат вовсе. Облачные сервисы также защищены от проблемы — ее исправил сам вендор.

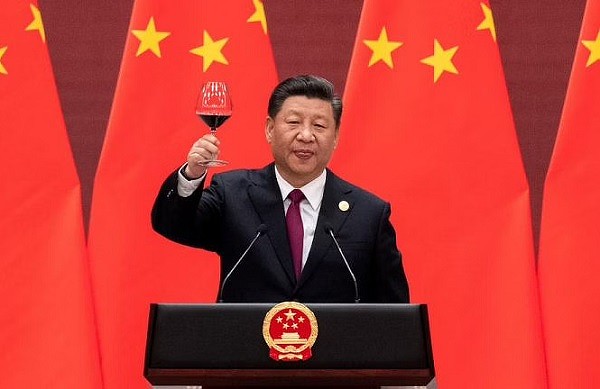

Китайские кибершпионы?

В самой компании Citrix не стали уточнять, кто эксплуатировал уязвимость, зато это сделали эксперты АНБ США. По их данным, за атаками стоит китайская кибершпионская группировка APT5, она же UNC2630 и Manganese. Благодаря уязвимости операторы атак смогли получить несанкционированный доступ в сети целевых организаций, обойдя механизмы авторизации.

По мнению АНБ, APT5 группировка на данный момент — единственная, кто использует уязвимость CVE-2022-27158. Однако теперь, когда информация о ней раскрыта, ею могут попытаться воспользоваться и другие APT-группы.

«Раскрытие любой уязвимости, особенно критической — это немедленный всплеск интереса к ней со стороны всевозможных злоумышленников, — говорит Алексей Водясов, технический директор компании SEQ. — Какой бы опасной уязвимость в продуктах корпоративного уровня ни была, всегда проходит какое-то время с момента публикации сведений о ней и установкой патчей, и хакеры стремятся воспользоваться этим “окном возможностей” по-максимуму».

APT5 ранее успешно использовала уязвимости нулевого дня в VPN-устройствах Pulse Secure для взлома оборонных предприятий в США.

Что касается разработок Citrix, то в 2019 г. ADC и Gateway уже становились объектом целого ряда атак из-за критической уязвимости CVE-2019-19781, открывшей возможности для кибершпионажа, атак с помощью шифровальщиков и многих других.

Правительство Голландии в какой-то момент порекомендовало коммерческим компаниям отключить все устройства Citrix, пока на них не будут установлены надлежащие патчи.

Поделиться

Поделиться