Материнские платы бренда, популярного в России и во всем мире, содержат гигантскую «дыру». Как избежать взлома

Прошивка 290 материнских плат MSI содержит некорректную настройку функции Secure Boot, делающую ее полностью бесполезной. Компания сама внесла коррективы в ее работу, не уведомив пользователей. Проблему можно устранить путем самостоятельного выбора правильных параметров работы функции в настройках UEFI.

Платы с сюрпризом

Материнские платы тайваньской компании MSI, одного из крупнейших вендоров ПК и комплектующих, содержат уязвимость, из-за которой сбоит функция безопасной загрузки (Secure Boot). Как пишет портал Bleeping Computer, проблеме подвержено 290 моделей материнских плат MSI разных годов выпуска, с поддержкой процессоров AMD и Intel. MSI входит в топ-3 поставщиков материнских плат. В 2020 г. она была на втором месте после Asus (данные портала BizVibe).

Функция Secure Boot предназначена для защиты от вредоносного ПО, которое способно запускаться еще до загрузки основной операционной системы. Она отслеживает загрузку компонентов ОС и отсекает те из них, которые лишены сертификатов безопасности. Малвари таких сертификатов, разумеется, не имеют.

Проблему с безопасностью материнских плат MSI выявил эксперт в области информационной безопасности Давид Потоцкий (Dawid Potocki). Он разместил информацию о ней в публичном доступе, в том числе и на своем сайте.

По словам исследователя, проблема скрывается в прошивке 7C02v3C для BIOS материнских плат MSI. Обновление датировано 18 января 2022 г.

Все в руках самих пользователей

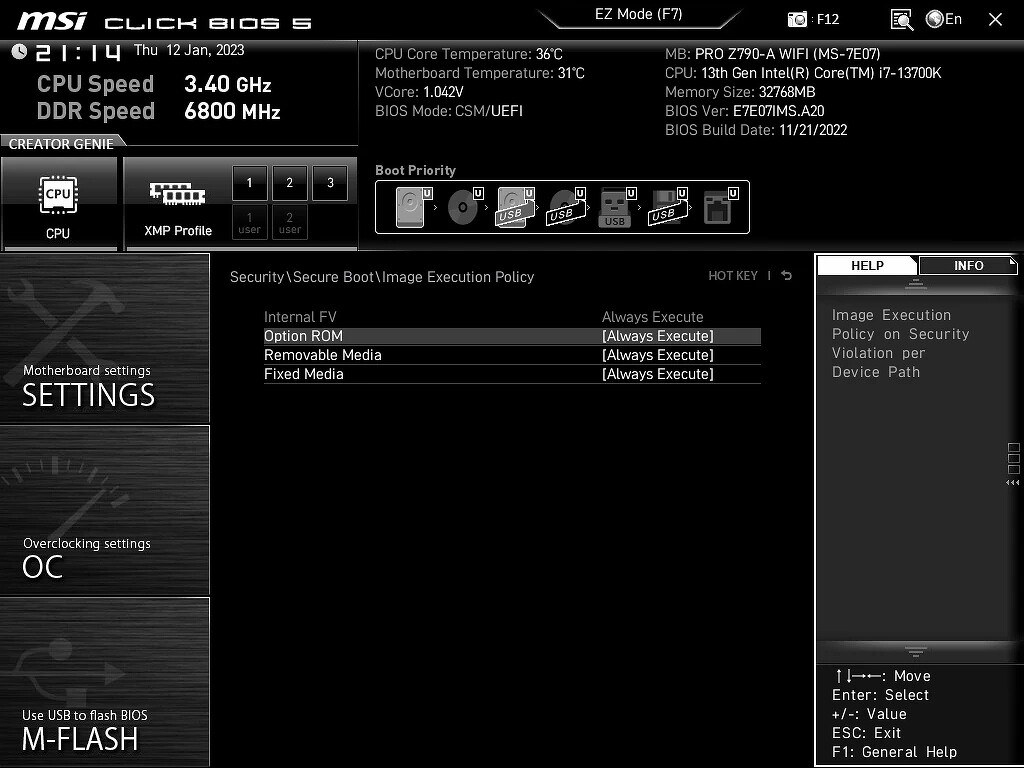

Подавляющее большинство пользователей, чьи компьютеры собраны на одной из материнских плат с опасной прошивкой, даже не будут знать, что они в зоне риска. Обновление ПО не отключает безопасную загрузку как таковую, иначе пользователи могли бы это заметить. Оно просто меняет некоторые ее параметры, в том числе «Политику выполнения образа» (Image Execution Policy). Апдейт меняет его значение на «Всегда выполнять» (Always Execute).

Это означает, что активированная безопасная загрузка становится бесполезной как таковая. Функция пропустит любой компонент операционной системы, и ей будет неважно, есть у него доверенная подпись или нет.

Риск поймать на свой компьютер вредоносное ПО возрастает у тех пользователей, кто редко или вовсе никогда не заглядывает в настройки UEFI (замена BIOS), то есть у большинства. Чтобы восстановить корректную работу Secure Boot на материнских платах MSI, нужно вручную установить для параметра «Политика выполнения образа» значение «Запретить выполнение» (Deny Execute) в отношении всех накопителей, как системных, так и съемных.

Глобальный недосмотр

Давид Потоцкий подчеркнул, что в документации MSI полностью отсутствует какое-либо упоминание об изменениях «Политики выполнения образа» в прошивке 7C02v3C. Также он провел исследование и выяснил, что проблеме с некорректной работой Secure Boot подвержено около 300 моделей материнских плат тайваньского вендора.

Список плат эксперт разместил в своем репозитории в GitHub. Согласно этому перечню, проблема затрагивает платы абсолютно всех ценовых сегментов. В нем есть даже топовые модели на чипсетах Intel Z-серии, включая новейший Z790. Чипсеты В-серии, на которых собираются недорогие системные платы, тоже присутствуют в изобилии. Аналогичная ситуация с материнками на наборах системной логики AMD.

Потоцкий уведомил MSI о проблеме с ее материнскими платами. К моменту выхода материала компания никак не отреагировала на его сообщение.

Спорная технология

Широкомасштабное внедрение функции Secure Boot стартовало еще в начале предыдущего десятилетия. Свою лепту в процесс внесла корпорация Microsoft, которая в 2011 г. включила в требования для сертификации ПК на базе ОС Windows 8 обязательную активацию Secure Boot с использованием ключа самой Microsoft.

На некоторых Windows-компьютерах, в частности, на моделях ARM-процессором, по решению Microsoft отключить Secure Boot было нельзя. Такое самоуправство софтверного гиганта, как сообщал CNews, в ноябре 2011 г. вызывало недовольство среди адептов свободного ПО. Они заподозрили Microsoft в нарушении прав пользователей Linux, поскольку Secure Boot блокировала загрузку на ПК любых ОС, кроме Windows. В декабре 2012 г. один из разработчиков ядра Linux придумал элегантный способ обхода этого ограничения.

Спустя годы Secure Boot продолжает провоцировать проблемы у пользователей. Опасными являются не только материнские платы Microsoft, но и ноутбуки компании Acer, приостановившей свой бизнес в России.

В ноябре 2022 г. CNews сообщал о найденной на некоторых ноутбуках Acer очень опасной уязвимости. С ее помощью злоумышленники могут в два счета установить на компьютер жертвы вредоносное ПО, поскольку она позволяет легко и непринужденно отключить Secure Boot. «Дыра» в ноутбуках Acer получила индекс CVE-2022-4020. ИБ-компания ESET, тоже ушедшая из России, оценила степень ее опасности на 8,1 балла из 10.

Поделиться

Поделиться