AMD заложила бомбу под все системы шифрования мира. В ее новейших чипах дыра, быстро починить которую невозможно

В процессорах AMD с архитектурой Zen 5 найдена огромная брешь – некорректно работает генератор случайных чисел, что дает возможность подбирать ключи шифрования и тем самым обходить различные системы защиты. Zen 5 – новейшая архитектура AMD. Патч готов, но не для всех процессоров, и его распространение нельзя назвать быстрым.

Случайности не случайны

Компания AMD поставила под угрозу все существующие в мире системы шифрования данных. Как пишет портал TechSpot, в ее процессорах на новейшей архитектуре Zen 5 найдена очень опасная уязвимость – неправильно работает генератор случайных числе, вследствие чего у киберпреступников есть возможность предугадывать ключи шифрования

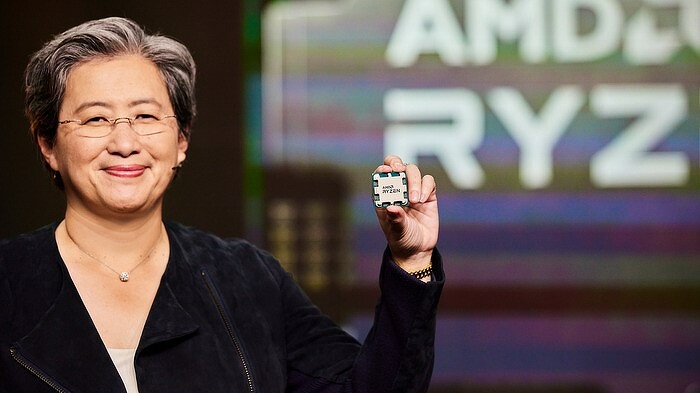

Премьера архитектуры Zen 5 состоялась летом 2024 г. Все современные процессоры AMD строит именно на ней.

К моменту выхода материала AMD признала факт наличия проблемы и даже присвоила ей идентификационный номер AMD-SB-7055. В более распространенной классификации уязвимость промаркирована как CVE-2025-62626. Рейтинг опасности высокий, но не критический – 7,2 балла из 10 возможных.

Патч у AMD уже готов, но пока далеко не для всех процессоров. Компания не раскрывает точное количество чипов с Zen 5, которые она успела выпустить за почти полтора года с момента премьеры этой архитектуры, но одно можно сказать наверняка – проблема носит глобальный характер. Процессоры на Zen 5 продаются и в России.

Как все работает

Сбой в работе генератора случайных чисел в чипах AMD на AMD-SB-7055 напрямую связан с инструкцией RDSEED, которая и отвечает за эту генерацию. Если у киберпреступника есть доступ к компьютеру, он может сделать так, чтобы генератор возвращал конкретное число, например, 0, вместо случайного.

Проблему обнаружил софтверный инженер Грегори Прайс (Gregory Price). Он рассказал о ней в середине октября 2025 г. По его словам, можно эксплуатировать уязвимость в течение продолжительного времени и получать от генератора не случайное число, а вполне конкретное, и тем самым нарушать работу систем шифрования.

Инструкция RDSEED используется, к примеру, во всех современных ОС на базе ядра Linux. В них RDSEED – один из элементов, формирующих энтропию в программном генераторе псевдослучайных чисел.

В теории, тот факт, что RDSEED – лишь один из таких элементов, вселяет надежду на надежность систем шифрования. Разработчики ядра Linux сработали оперативно и уже создали патч, запрещающий Linux использовать эту инструкцию на ряде процессоров с архитектурой Zen 5. В настоящее время обновление числится в списке предложенных и не внедрено в ядро.

Как пишет портал TechSpot, проблема затронула лишь 16- и 32-битную версии инструкции. 64-битная версия не задета.

А что же AMD

Обнаруженная Грегори Прайсом уязвимость в чипах на Zen 5 носит аппаратный характер, но AMD уверена, что сможет побороть ее программными средствами. К моменту выхода материала специалисты компании подготовили патчи для микрокода, устраняющие брешь в процессорах, но далеко не всех.

Пока исправления готовы только серверных процессоров Epyc серии 9005, а вот владельцам CPU потребительского уровня придется запастись терпением. До конца ноября 2025 г. AMD намерена выпустить апдейты для Ryzen 9000, AI Max 300, Threadripper 9000 и Ryzen Z2. Предварительная дата публикации – 25 ноября 2025 г.

Исправления безопасности для встраиваемых чипов Zen 5 планируется предоставить OEM-партнерам AMD в январе 2026 г.

Появление информации об уязвимости в публичном поле вкупе с отсутствием патчей для подавляющего большинства существующих процессоров на Zen 5 может стать причиной широкой эксплуатации бреши. Единственное решение, которое предложила AMD на момент выхода материала – принудительное использование только 64-битной версии RDSEED. Также она предлагает отключить эту инструкцию через параметр загрузки clearcpuid=rdseed или прописать аналогичный параметр в QEMU.

Грабли стали как родные

AMD уже как минимум во второй раз за последние пять лет оказывается в центре скандала из-за плохо работающей инструкции RDSEED. Как пишет портал TechSpot, в 2021 г. была очень схожая ситуация, когда генератор случайных чисел раз за разом возвращал вполне конкретное значение.

Проблема коснулась всех процессоров со встроенной графикой RDNA-1 под кодовым названием Cyan Skillfish, построенных на архитектуре Zen 2. До выхода необходимого патча AMD, как и сейчас, предлагала не использовать RDSEED и переключиться на инструкцию RDRAND, которую сбой не затронул.

Поделиться

Поделиться