На черный день: как организовать защищенное хранилище данных

Информационные системы и обрабатываемые ими данные уже стали одним из самых ценных активов бизнеса. Их сохранность становится все более важной задачей. Какие современные методы помогут снизить риски атак злоумышленников и защитить данные? Рассказываем о хранилище «черного дня» и диодах данных.

Пять функций защиты

Для минимизации риска потери данных в результате кибератаки в качестве лучших практик применяется следующий подход к построению СОИБ (Система обеспечения информационной безопасности), состоящий из пяти функций, каждая из которых дополняет предыдущие. 1. Организация защиты информации, систем и ресурсов от внешнего влияния (функции — Identify и Protect). 2. Организация сохранности работоспособности систем и доступности информации в случае успешно реализованной атаки на основную инфраструктуру организации (функции — Detect и Respond). 3. Обеспечение возможности восстановления информационных систем и данных, ресурсов и услуг, пострадавших в результате инцидента безопасности (функция — Recover).

В таком подходе возможность корректно и оперативно восстановить данные и системы после их компрометации или утраты в основной инфраструктуре — одна из ключевых задач систем резервного копирования и специализированных узлов хранения. Соответственно, организация их защиты требует комплексного подхода.

Исходя из места размещения резервных копий критичных данных можно выделить три основных подхода к организации защиты систем резервного копирования:

- Отделяемое хранение резервных копий. Такой подход подразумевает ручной или автоматизированный механизм, осуществляющий запись информации на съемный носитель, на котором эти данные хранятся отдельно от инфраструктуры организации, либо ручной перенос данных с использованием этого носителя в физически изолированное хранилище. Ключевыми вопросами обеспечения безопасности для такого подхода являются обеспечение физической безопасности съемных носителей, а также защита от внутреннего нарушителя.

- Централизованное хранилище резервных копий. Другой опцией является построение единого централизованного хранилища резервных копий внутри инфраструктуры организации. В такое хранилище можно построить канал передачи данных и сделать процесс резервного копирования полностью автоматическим. При этом данный подход является требовательным к средствам обеспечения защиты как самого хранилища, так и канала передачи.

- Облачное хранилище резервных копий. Для реализации последней цифры правила «3-2-1» современные провайдеры облачных услуг предлагают использование публичного облака в качестве хранилища резервных копий. Данный подход позволяет строить геораспределенные хранилища и в том числе снижать риск утери данных и при реализации техногенных угроз. Основной проблемой при использовании такого подхода является то факт, что инфраструктуру провайдера невозможно оценить с точки зрения её защищенности от внешнего и внутреннего злоумышленника, и фактически это перенос риска, а не его минимизация.

Важно отметить, что любой подход с построением централизованного хранилища резервных копий требует тщательной проработки вопросов обеспечения безопасности хранилища и соблюдения регламентов резервного копирования. Это связано с тем, что в случае компрометации инфраструктуры организации наличие постоянного канала связи с хранилищем резервных копий может позволить злоумышленнику уничтожить, зашифровать или скомпрометировать все его содержимое. Такое развитие событий может стать «точкой невозврата» для организации.

Защита централизованного хранилища резервных копий может строиться по двум основным направлениям, каждое из которых дополняет другое:

- Применение встроенных и наложенных средств защиты, основная функция которых базируется на программной компоненте (программном обеспечении): механизмы проверки контента для ограничения записи нелегитимных файлов, антивирусные средства и песочницы для борьбы с вирусным заражением, межсетевые экраны и средства аутентификации и авторизации для защиты от несанкционированного внешнего воздействия, средства шифрования хранилища и канала для обеспечения конфиденциальности и целостности содержимого, write‑once хранилища и многие другие средства защиты.

- Построение хранилища резервных копий, максимально отделенного от основной инфраструктуры, с использованием аппаратных средств и имеющего строго ограниченный канал передачи резервных копий. В ряде случаев такие хранилища получают название «хранилища черного дня», предполагая, что они используются как последний доступный инструмент восстановления данных.

Диоды данных и хранилище «черного дня»

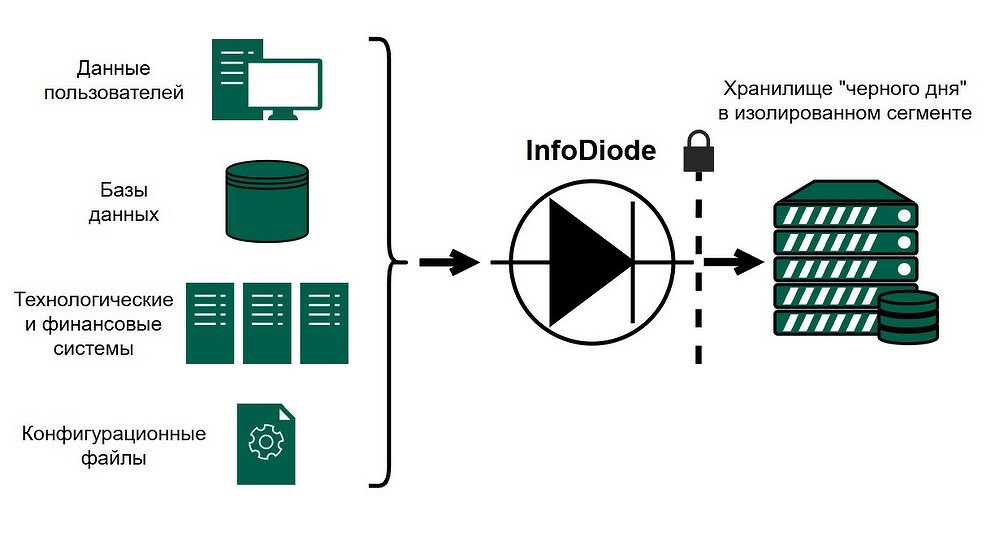

В современных условиях активных атак на ИТ-инфраструктуру российских компаний наиболее корректным с точки зрения локализации рисков ИБ для организации защищенных хранилищ резервных копий является совместное применение средств защиты информации, обеспечивающих свою функцию безопасности за счет программных решений и аппаратных или программно-аппаратных решений, функция безопасности которых обеспечивается физическим устройством. Второй тип устройств получил название — «диоды данных» (далее, InfoDiode). Шлюз InfoDiode создает однонаправленный канал в хранилище «черного дня», позволяющий обеспечить непрерывную надежную и безопасную загрузку резервных копий в изолированный сегмент, доступ к которому строго ограничен, а вектор атаки серьезно локализован.

Использование однонаправленных шлюзов для защиты критически значимых сетевых сегментов является примером лучших практик. Технология однонаправленной передачи данных, основанная на принципах физической изоляции доверенного сегмента от менее доверенных, обеспечивает возможность передачи информации в одном направлении и нивелирует риски эксплуатации злоумышленником двунаправленного канала для организации атаки. За счет таких функций безопасности злоумышленники фактически атакуют «черный ящик». Злоумышленник не имеет возможности определить, какие объекты находятся за границей сегмента, как обрабатываются входящий и исходящий потоки, какие СЗИ используются для защиты таких потоков, не получает реакции систем на попытки деструктивного воздействия и информации, зафиксировано ли его деструктивное воздействие на защищаемый сегмент. Указанные возможности многократно повышают сложность, длительность и стоимость атак на «хранилище черного дня», что предоставляет специалистам ИБ дополнительное время для обнаружения и купирования атаки, и, в целом, делает атаку нерентабельной.

Следует отметить, что, будучи использованным только автономно, каждый из указанных ранее подходов к построению хранилища резервных копий имеет свои достоинства и недостатки, которые необходимо учитывать при его проектировании с учетом МУиН (Модель угроз и нарушителя) и реальных возможностей ИТ-инфраструктуры организации.

Анализ таблицы сравнения решений показывает, что построение надежного и защищенного от внешних угроз хранилища «черного дня» может быть выполнено только за счет применения комплекса решений. В частности, в качестве «транспорта» могут применяться решения по физически однонаправленной передаче данных класса «диод», например, InfoDiode, в то время как усиление защиты хранилища выполняется с использованием дополнительных программных средств защиты. В зависимости от конкретной МУиН дополнительными инструментами могут быть: механизмы контроля целостности, антивирусные средства, средства аутентификации и авторизации, средства шифрования, встроенные функции безопасности самой системы резервного копирования.

Стоит отметить, что использование хранилища «черного дня» не требует перестроения текущих процессов создания и хранения резервных копий. Хранилище «черного дня» может быть развернуто как «последний рубеж обороны» для хранения наиболее значимых резервных копий путем интеграции с текущими системами резервного копирования. Единственным требованием выступает необходимость выделения такого хранилища в отдельный сетевой сегмент.

Решение отечественных разработчиков

Примером такого комплексного подхода к построению хранилища «черного дня» является совместная интеграция решений компаний «Киберпротект» и «АМТ-Груп». В его основе лежит применение системы резервного копирования «Кибер Бэкап» в части настройки плана резервного копирования и плана репликации резервных копий и системы однонаправленной передачи InfoDiode в части обеспечения «однонаправленного транспорта» бэкапов в изолированное хранилище «черного дня». Это решение дает все необходимые средства для организации непрерывного процесса резервного копирования, обеспечивая высокий уровень защищенности даже в случае компрометации основной инфраструктуры организации.

■ Рекламаerid:2W5zFHafccgРекламодатель: АО «АМТ-ГРУП»ИНН/ОГРН: 7703025499/1027700153557Сайт: https://www.amt.ru/

Поделиться

Поделиться