Безопасный интернет-банк: рецепты от Trusteer

Сегодня почти каждый взрослый житель Земли является пользователем банковских услуг. Но не все они так безопасны, как считается. О том, что это за угрозы и как их предотвратить, CNews рассказал Мики Будеи, генеральный директор разработчика Trusteer, американского производителя банковского ПО для обеспечения безопасности, представляемого в России компанией TopSecurity.CNews: Какие риски интернет-банкинга вы можете выделить – как для клиентов, так и для самих банков?

Мики Будеи: Существуют два основных направления, которые используются для совершения мошенничества в области ДБО – это вредоносное ПО и фишинг. Информация, полученная с помощью этих атак, используется для совершения мошенничеств как через интернет, так и по другим каналам (мошенничество с банковскими чеками, телефонное мошенничество, подделка банковских документов для открытия подставных счетов и т.д.)

Финансовое вредоносное ПО, так называемые трояны, устанавливается на устройства конечных пользователей. Как правило, заражение происходит после того, как пользователь посетил зараженный сайт или загрузил вредоносное приложение. Тут используются различные методы, чтобы избежать обнаружения антивирусным программным обеспечением. После установки на устройство конечного пользователя вредоносное ПО может выполнять различные атаки. Среди них, например, перехват нажатий клавиатуры и захват снимков экрана. Вредоносная программа настраивается на сбор учетных данных для входа пользователя в систему (логин и пароль), а также другой конфиденциальной информации, которую пользователь вводит на веб-сайтах (интернет-банкинг, веб-почта, социальные сети, VPN-доступ, облачные приложения и т.д.), после чего полученная информация отправляется злоумышленникам.

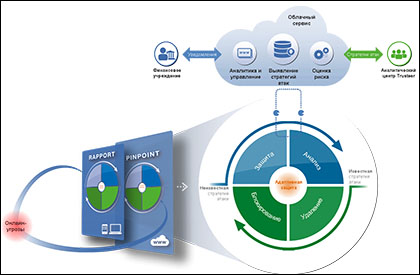

Логическая структура предотвращения киберпреступлений Trusteer

Источник: TopSecurity, 2012

Следующий тип атак называется "Man-in-the-Browser". Злоумышленники используют его для перехвата данных, подмены информации "на лету" или для влияния на самого пользователя, заставляя его раскрыть свои учетные данные и другую конфиденциальную информацию. При атаке такое вредоносное ПО внедряет HTML-код в страницы, обслуживаемые веб-сервером банка, и перехватывает информацию непосредственно из кэша браузера.

Техника проведения данного типа атаки позволяет незаметно внедриться в веб-приложение и сохранить оригинальные URL и SSL-защиту. При этом внедренная страница полностью выглядит как оригинальная страница, предлагаемая банком (или другим сайтом, на который производится атака) и может не вызвать никакого подозрения даже у самого внимательного и опытного пользователя.

Некоторые атаки, осуществленные в рамках концепции Man-in-the-Browser, внедряют дополнительные поля на страницу входа в систему для сбора дополнительной информации от жертвы мошенничества или целую страницу (последовательность страниц), которая вынуждает пользователя предоставить конфиденциальные данные.

Такое ПО может перехватить одобренную транзакцию и изменить размер переводимых денежных средств и получателя в денежном переводе. Чтобы скрыть факт совершения мошенничества, вредоносная программа обычно настроена на сокрытие нелегальной транзакции и изменение баланса счета, чтобы пользователь не узнал, что у него украли деньги.

CNews: А что вы можете сказать о мобильных угрозах?

Мики Будеи:Мобильное вредоносное ПО осуществляет другой тип атак, в последние годы ставших весьма частотными во всем мире. Конечно, большинство угроз приходится на ПК, однако популярность планшетов и смартфонов не избежала внимания злоумышленников, которые разработали мобильное финансовое вредоносное ПО, которое способно обойти, казалось бы, защищенную мобильную среду и контролировать работу приложений.

Заражение, как правило, осуществляется при помощи инфицированных веб-сайтов или загрузки поддельных приложений. Желание Apple и Google обеспечить отсутствие вредоносных программ в своих магазинах сталкивается с проблемой притока огромного числа новых приложений ежедневно. В настоящее время Android Market и AppStore насчитывают более 500 тыс. приложений, и это число растет со скоростью около 20 тыс. новых приложений в месяц.

Операции джейлбрейка или рутинга, производимые пользователем, нарушают архитектурные ограничения, накладываемые поставщиком. Предоставление вредоносным приложениям полного контроля над мобильным устройством позволяет им манипулировать другим ПО и получать доступ ко всем ресурсам гаджета. Общий вектор атаки, используемый мобильным вредоносным ПО – это перенаправление СМС-сообщений, используемых для аутентификации и подтверждения онлайн-транзакций. После установки вредоносного ПО все СМС-сообщения, содержащие банковскую информацию, направляются злоумышленнику, и в некоторых случаях скрываются от владельца мобильного устройства.

Фишинговые атаки используют электронную почту и другие платформы для обмена сообщениями (например, социальные сети), чтобы привлечь пользователя на поддельные веб-сайты, где его вынуждают раскрыть свои учетные данные или загрузить вредоносные программы.

Кажется, что большинство злоумышленников пришли к выводу, что сообщения, якобы поднимающие вопросы безопасности, имеют больше шансов привлечь к себе внимание пользователей и завоевать их доверие. Эти фишинговые сообщения обычно требуют немедленных действий. Пользователям могут угрожать, что их счет будет заблокирован, если они не примут необходимых мер. В других случаях фишинговые сообщения сообщают о нелегальной операции со счетом пользователя и просят предоставить дополнительную информацию, чтобы просмотреть или отменить операцию. Или злоумышленники уведомляют пользователя о новых мерах безопасности, которые требуют от него выполнить какое-либо действие. Забавно, как мошенники используют страх перед киберпреступлениями, чтобы охотиться на своих жертв.

CNews: Не повлекут ли эти угрозы отказ части клиентов от мобильного и интернет-банкинга? В этом случае банки могут потерять как минимум инвестиции...

Мики Будеи: Пользователи действительно опасаются использовать услуги интернет-банкинга. Например, недавнее исследование правительства США показало, что 48% клиентов банков не хотят использовать мобильные устройства для доступа к своим счетам. Опасения клиентов могут повлиять на банк по-разному. Во-первых, клиенты, избегающие использования сервисов интернет-банкинга, повышают эксплуатационные расходы банка, поскольку они используют традиционные методы управления счетами, требующие вмешательства "дорогостоящих" сотрудников. Во-вторых, клиенты могут переместить свой бизнес из одного банка в другой, если посчитают, что последний предоставляет более безопасную платформу интернет-банкинга. И в-третьих, они могут перейти на альтернативные способы платежей и различные небанковские платформы для перевода средств, совершения покупок или совершения инвестиций.

CNews: Какие методы предотвращения угроз разработаны и активно используются в банках?

Мики Будеи: Банки используют ряд мер для предотвращения угроз. Во-первых, они расширяют осведомленность клиентов, рассказывают им об опасности онлайн-мошенничества и о том, как не попасть в ловушку. Это мера лишь частично эффективна. Кроме того, используется метод СМС-аутентификации / авторизации. Многие банки используют SMS-сообщения с одноразовым паролем для авторизации доступа к ресурсам интернет-банкинга или подтверждения транзакций. Важно, что вредоносное ПО и фишинговые атаки могут обойти эти методы с помощью довольно простого психологического воздействия на клиентов, вмешательства в транзакцию или использования вредоносного ПО для мобильных устройств.

Следующим методом предотвращения угроз является обнаружение мошенничества, основанное на оценке риска, когда банки анализируют историю пользователя и создают "подлинный профиль клиента". Когда он выполняет любые действия онлайн (например, входит в систему, производит транзакцию), статистический калькулятор риска пытается "угадать", соответствует ли действие профилю пользователя и производит оценку. Действия с повышенной оценкой риска либо запрещаются, либо банк использует другие меры по его снижению (например, дополнительную проверку подлинности). Основной проблемой этого метода является большое количество ложных срабатываний (настоящие пользователи принимаются за мошенников), а также то, что продвинутые мошенники изучают поведение своих жертв и производят действия, которые обходят систему обнаружения.

Некоторые банки предоставляют своим клиентам защитные решения для установки на устройства. Это ПО пресекает попытки установки вредоносных программ, удаляют их, блокируют фишинговые атаки и защищают конечные устройства от атак. Это ПО не является антивирусным, оно создано специально для предотвращения "финансовых" атак. Для повышения эффективности решение должно охватывать большинство устройств конечных пользователей, включая ПК, смартфоны и планшеты.

Другим методом предотвращения угроз является удаленное обнаружение вредоносных программ. Основанные на профильной аналитике, эти решения могут обнаруживать зараженные устройства путем определения поведения вредоносного ПО. После того как инфицированные устройства определены, банк связывается с пользователем для подтверждения транзакции, предоставляет ему программное решение для предотвращения финансового мошенничества, которое удаляет заражение и обновляет учетные данные, так как логин и пароль пользователя, скорее всего, уже украли.

Поделиться

Поделиться